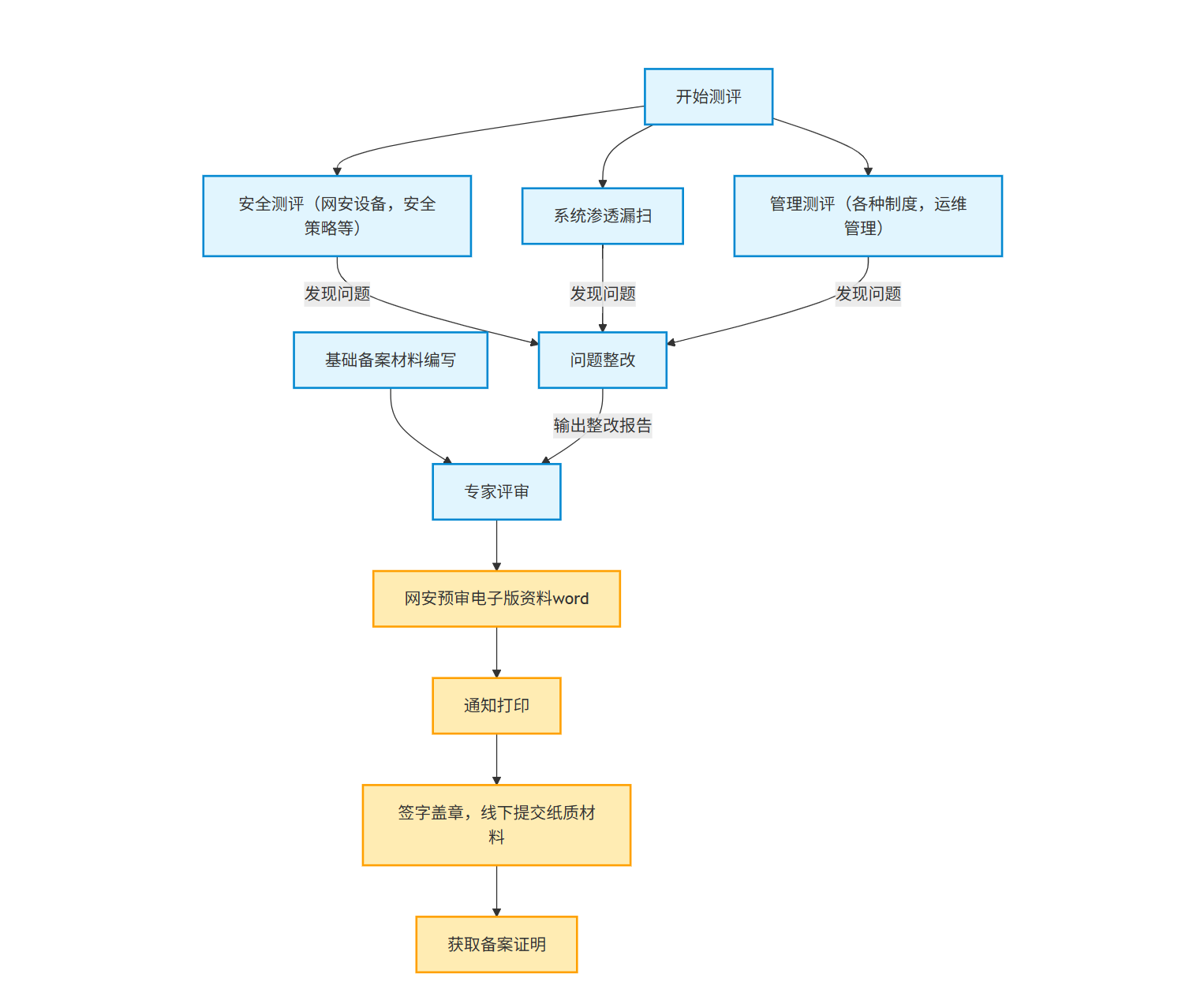

1分钟了解等保测评流程

以下是个人经验总结整理,各地情况,个人理解略有不同

等保测评实战笔记

第一阶段:测评启动与准备

核心目标: 明确范围,组建团队,准备好测评所需的基础信息和环境。

关键活动:

- 确定测评对象: 明确本次参与测评的信息系统及其边界。

- 成立工作小组:

- 组长单位/负责人:(通常是网络安全管理部门)负责总体协调和推进。

- 技术支持单位:(IT运维、开发团队)负责提供技术信息、配合测试和后续整改。

- 业务相关单位: 提供业务层面的信息和配合。

- 召开启动会: 统一目标、计划、分工和沟通机制。

- 资料预准备: 提前梳理网络拓扑图、资产清单、安全制度文档等,以便测评机构快速上手。

输出物:

- 系统定级备案资料

- 项目任务书/启动会纪要

- 系统清单和网络拓扑图

第二阶段:三大测评并行开展 (核心阶段)

此阶段测评机构会入场进行全面的现场评估,三大测评往往同步进行。但多数情况下是远程测评,提供系统账密。

1. 系统渗透与漏洞扫描(技术测评-深度)

- 内容: 模拟黑客攻击,尝试发现应用层、系统层的深层漏洞(如SQL注入、越权访问、远程代码执行等)。

- 甲方任务:

- 提供测试账号、测试环境。

- 安排技术人员配合,及时响应测试过程中出现的问题(如系统宕机需紧急恢复)。

- 输出物: 《渗透测试报告》、《漏洞扫描报告》(含漏洞详情、风险等级)

2. 安全测评(技术测评-广度)

- 内容: 检查所有安全技术措施的有效性和合理性。

- 检查范围:

- 网络安全: 防火墙、网闸、IPS/IDS、VPN等的策略配置。

- 通信安全: 网络架构、数据传输加密、网络审计。

- 设备安全: 服务器、中间件、数据库的安全配置(身份鉴别、访问控制、日志审计等)。

- 安全管理中心: 统一监控、审计、管控平台的有效性。

- 甲方任务: 提供设备管理权限(只读)、配合策略核查。

- 输出物: 《技术测评报告》(配置核查部分)

3. 管理测评

- 内容: 审查安全管理的“软实力”,即制度、流程和日常执行。

- 检查范围(五大方面):

- 安全策略与制度: 是否有成文的安全管理体系?

- 安全管理机构: 是否有专职的安全岗位和职责?

- 人员安全管理: 人员录用、离岗、培训、考核是否有记录?

- 系统建设管理: 定级、备案、方案设计、产品采购、测试验收、系统交付是否有流程?

- 系统运维管理: (重点!) 漏洞管理、变更管理、备份恢复、应急响应、安全事件处置等是否有制度并有执行记录?

- 甲方任务:

- 文档审查: 提供所有相关的制度文档。

- 人员访谈: 安排管理层、运维人员、普通员工等进行访谈。

- 现场核查: 演示日常管理操作,提供过程记录(如培训记录、演练记录、审批单等)。

- 输出物: 《管理测评报告》(制度符合性及执行情况问题清单)

第三阶段:问题整改与报告编制

核心目标: 根据发现的问题进行修复,并形成证据链,编制最终报告。

关键活动:

- 问题分析: 与测评机构共同确认《问题清单》,优先处理高风险问题。

- 实施整改:

- 技术整改: 打补丁、修改配置、优化代码、加固策略。

- 管理整改: 修订制度、补齐记录、完善流程。

- 证据固化: 【关键步骤】 对每一项整改措施留下证据,如:

- 整改报告(描述措施和结果)

- 截图(修复前、修复后)

- 配置修改记录

- 验收单/评审记录

- 复测验证: 配合测评机构对高风险问题的整改结果进行验证。

- 报告编制: 测评机构根据最终结果编制《网络安全等级测评报告》。

输出物:

- 《系统整改报告》(附证据)

- 《网络安全等级测评报告》(最终版)

第四阶段:专家评审与备案提交

核心目标: 通过专家评审,完成所有备案材料的准备与提交。

关键活动:

- 内部预审: 对测评报告和备案材料进行内部评审,确保内容准确无误。

- 专家评审: 邀请等保专家对测评报告和整改情况进行评审,获取《专家评审意见》。

- 材料准备: 准备所有电子版和纸质版备案材料。

- 签字盖章: 走内部审批流程,由领导签字、单位盖章。

- 提交备案: 向属地网安部门提交纸质备案材料。

输出物/提交材料清单:

- 《信息系统安全等级保护备案表》

- 《网络安全等级测评报告》

- 《专家评审意见》

- 《整改报告》(可选,但强烈建议提供)

- 系统拓扑结构及说明

- 单位营业执照/法人证书(复印件盖章)

第五阶段:完成备案

核心目标: 获取备案证明。

关键活动:

- 跟进反馈: 提交后与网安部门保持沟通,及时回应可能的补充材料要求。

- 获取证书: 审核通过后,获取《信息系统安全等级保护备案证明》。

输出物:

- 《信息系统安全等级保护备案证明》

核心心得与避坑指南

- 管理是重灾区: “制度不全”和“有制度无记录”是最常见的扣分项。切记:“写你所做的,做你所写的,记录你做过的”。

- 整改重在证据: 整改不仅是修复问题,更要保留证据,证明你做了且有效。这是通过评审的关键。

- 沟通贯穿始终: 与测评机构、专家、网安部门保持良好、主动的沟通,能事半功倍。

- 安全是持续过程: 取得备案证不是终点。应将等保要求融入日常安全运维(定期漏洞扫描、日志审计、安全培训),为未来的监督检查做准备。