防御保护16

安全传输过程详解(每日一讲)

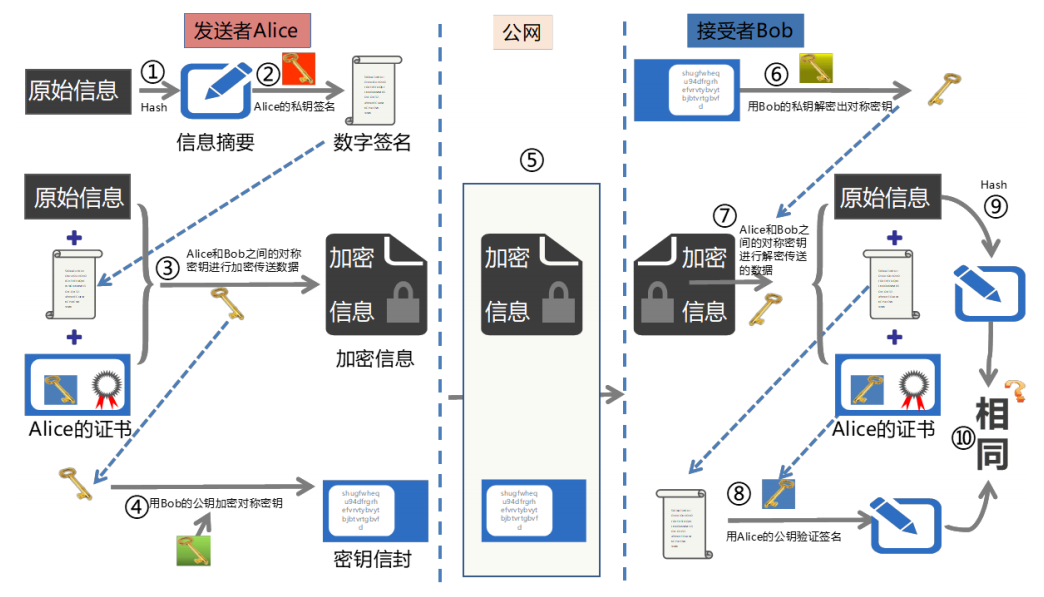

- 首先,发动者A,有一个原始信息

- 第一步,将这个原始信息通过hash算法生成信息摘要

- 然后,通过A自己的一个私钥生成数字签名

- 再将原始信息,数字签名,还有A的证书,这是三者加起来,使用 A 和 B 通讯时用的对称密钥进行加密,生成总和起来的加密信息。这个对称密钥是 A 产生的

- 最后用 B 的公钥 对该 对称密钥加密,形成密钥信封,将这个加密信息和密钥信封一同发给B。数字(密钥)信封就是用公钥加密对称密钥

- 接受者 B 收到信息后

- 首先用自己的私钥对密钥信封解密,拿到对称密钥

- 然后通过这个对称密钥,对接收到的加密信息进行解密,得到以上三要素,原始信息和数字签名和证书

- 得到这三要素之后,B会先把原始信息通过hash算法转换成信息摘要

- 然后通过加密信息中的A的证书,得到发送者A的公钥。这里获取A公钥的方法是,用CA公钥解密改证书获取A的公钥。

- 拿着这个A的公钥去对数字签名进行解密,再次获取到信息摘要

- 最后,将原始信息通过相同的hash算法来算出的摘要,和用A的公钥解密签名后得到的摘要,进行对比,如果对比相同,则认为数据传送完整无误。

- 以上就是安全传输的全部过程

另外:

- 数字签名验证的是信息摘要,摘要是用来验证数据完整性以及真实性的,是否是对方发的,验证不可否认性

- 证书用来验证公钥是否有效

- 对称加密的好处是速度快,二者用的是同一个加密信息,证书验证的是身份,数字签名认证的是数据

LAC配置

1、基础配置

2、路由信息

3、L2TP

4、NAT配置 --- 该NAT不是访问互联网的NAT策略

LAC拨号成功后,LNS会生成一条目的地址为LAC VT接口的地址的路由,且路由的下一跳为LAC VT接口的IP地址。LNS响应LAC内网的流量会按照这条路由被发进L2TP隧道,传输给LAC设

备。

因此,LAC内网的报文在经过LAC时,需要将报文的源地址转换为LAC VT接口地址,否则LNS无法将报文传输回L2TP隧道,数据不通。

5、安全策略

在该场景中,用户对于L2TP所有信息都是无感知的,也就意味着,封装和解封装操作,都是通过LAC和LNS完成。该场景中,LAC的VT接口是起到转发数据的功能。

为什么一定要在LAC上的VT接口配置NAT转换,而且这个NAT转换的目的不再是为了让私网访问公网,而是为了让流量可以正常引导到L2TP隧道中。

LAC上源NAT是将分支员工的源地址转换为VT接口地址,如果,可保证企业总部返回的响应报文被准确无误的送进L2TP隧道中,从而返回到分支的LAC设备。