0526漏洞原理:漏洞验证-信息收集笔记(BurpSuite Professional,fofa,BUUCTF)

理论知识

1. 渗透测试简介

1.1 渗透测试概念

- 定义:模拟黑客攻击,评估系统安全性,发现漏洞并提供修复建议。

- 必要性:定期自查可避免严重安全漏洞,类似“刷牙”维护健康。

- 渗透测试流程(PTES标准):

- 前期交互:确定测试范围、规则、需求(如Web漏洞、权限漏洞等)。

- 信息收集:通过搜索引擎、端口扫描等获取目标信息。

- 威胁建模:分析漏洞,规划攻击路径。

- 漏洞分析:验证漏洞可行性。

- 渗透攻击:利用漏洞获取系统权限。

- 后渗透攻击:权限维持、内网渗透。

- 报告:整理漏洞详情、危害分析及修复建议。

2. 常见名词解释

2.1 网页语言

- HTML:超文本标记语言,定义网页结构。

- CSS:层叠样式表,控制网页外观。

2.2 脚本语言

| 语言 | 特点 |

|---|---|

| ASP | Microsoft开发,用于动态网页开发。 |

| PHP | 开源脚本语言,适合Web开发,语法类似C/Java。 |

| JSP | Java服务器页面,跨平台动态网页技术。 |

| JavaScript | 客户端脚本语言,增强网页交互性。 |

2.3 渗透测试方法

- 黑盒测试:模拟外部攻击,无目标内部信息。

- 白盒测试:已知内部信息(如代码、拓扑),从内部发起测试。

2.4 其他关键术语

- CMS(内容管理系统):如WordPress、DedeCMS。

- 中间件:IIS、Apache、Nginx等,连接应用与操作系统。

- 数据库类型:

- Access(小型)、SQL Server(大型)、MySQL(流行)、Oracle(企业级)。

- 常见架构:

- ASP架构:Windows + IIS + SQL Server/ACCESS + ASP

- J2EE架构:UNIX + Tomcat + Oracle + JSP

- LAMP架构:Linux + Apache + MySQL + PHP

2.5 漏洞相关术语

- CVE编号:公共漏洞标识,如CVE-2021-1234。

- 后门:黑客留下的隐蔽入口。

- Webshell:通过Web服务执行的恶意脚本。

- 提权:低权限账户提升为管理员权限。

- APT攻击:高级持续性威胁,长期隐蔽攻击。

3. 信息收集

3.1 信息收集概述

- 目的:获取目标资产信息,决定渗透复杂度。

- 分类:

- 主动收集:直接交互(如端口扫描),可能留下痕迹。

- 被动收集:间接获取(如搜索引擎、社会工程)。

3.2 具体收集方法

(1)Whois查询

- 用途:获取域名注册信息(管理员、联系方式、注册时间)。

- 工具:

- 微步在线(https://x.threatbook.cn/)

- 爱站网(https://whois.aizhan.com/)

- 阿里云/腾讯云Whois查询

(2)子域名收集

- 方法:

- 搜索引擎:Google(

site:example.com)、FOFA、Shodan、ZoomEye。 - 在线工具:

- 站长工具(http://tool.chinaz.com/subdomain/)

- VirusTotal(https://www.virustotal.com/)

- 爆破工具:

- Layer子域名挖掘机

- Sublist3r(https://github.com/aboul3la/Sublist3r)

- subDomainsBrute(https://github.com/lijiejie/subDomainsBrute)

- 搜索引擎:Google(

(3)真实IP获取(绕过CDN)

- 判断CDN:

- 多地Ping测试(如http://ping.chinaz.com/)。

nslookup解析多个IP。

- 绕过方法:

- 查询历史DNS记录(微步在线)。

- 检查邮件服务器IP。

- 利用SSL证书(https://crt.sh)。

(4)端口扫描

- 工具:Nmap

- 常用命令:

nmap -sP 10.0.0.1(Ping扫描)nmap -sS 10.0.0.1(SYN半开放扫描)nmap -sV 10.0.0.1(版本探测)

- 端口状态:

open(开放)、closed(关闭)、filtered(被过滤)。

- 常用命令:

(5)旁站与C段

- 旁站:同服务器上的其他网站(通过站长工具查询)。

- C段:同一网段的主机(如10.0.0.0/24)。

(6)网站指纹识别

- 识别对象:CMS、Web服务器、开发语言、WAF等。

- 工具:

- WhatWeb:

whatweb example.com - Wappalyzer:浏览器插件,识别1200+技术栈。

- 在线平台:

- 潮汐指纹(http://finger.tidesec.com/)

- 云悉指纹(http://www.yunsee.cn/)

- WhatWeb:

相关操作

| BUUCTF在线评测 | 在线靶场 |

| 网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统 |   |

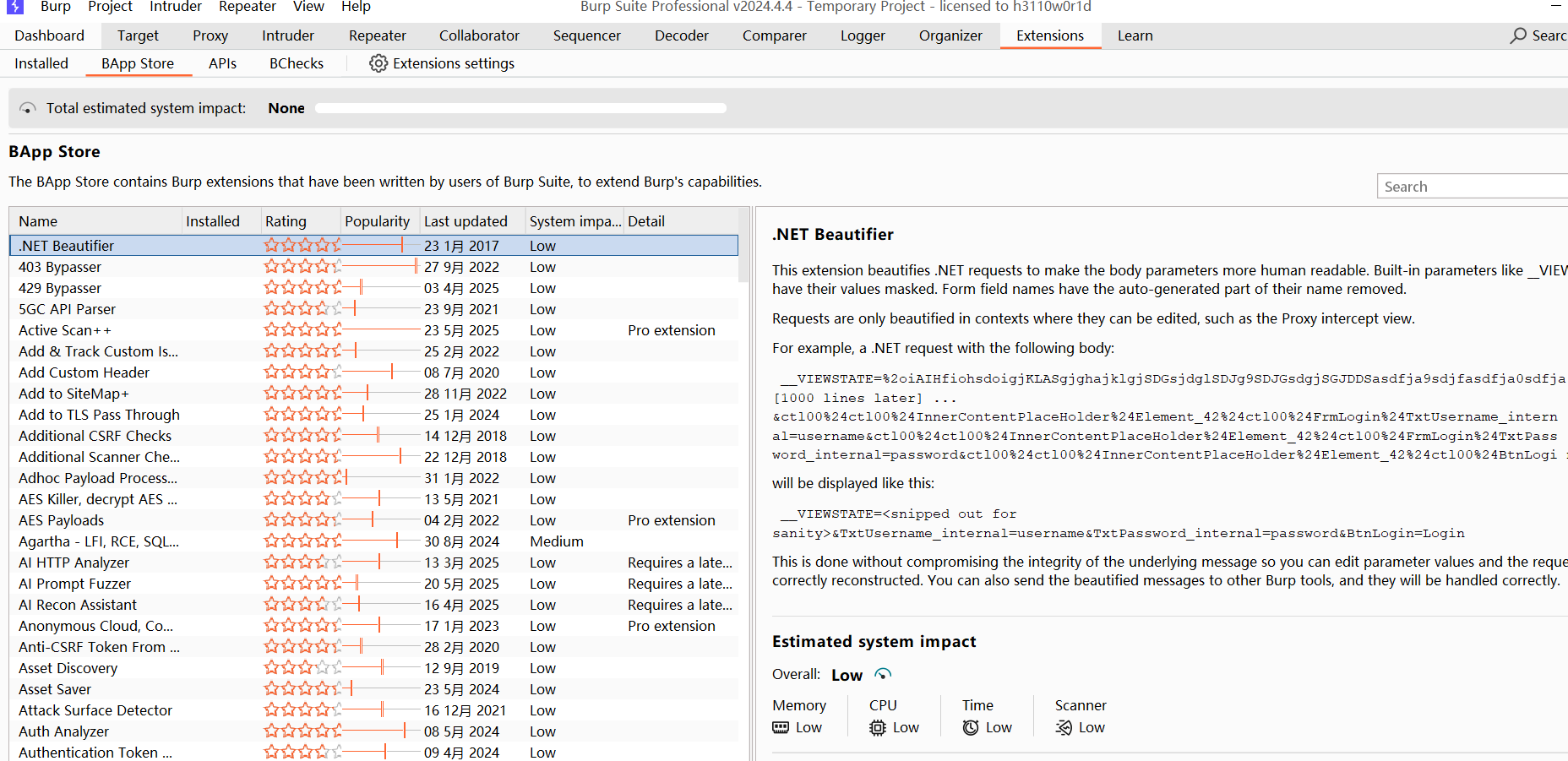

| BurpSuite Professional |   |

| 如果不能抓取https需要导入CA证书 |  |

| 500-worst-passwords (爆破弱口令) |

|

| 关键字对比 |  |

结果分析

| {"code":0,"show":1,"msg":"密码错误","data":[]} |

| {"code":0,"show":1,"msg":"密码连续5次输入错误,请30分钟后重试","data":[]} |

| 说明密码爆破次数超过限制(可以提供其他方式绕过限制) | 如果是锁定IP可以更换代理IP |

| 下载和使用插件 |

|

| 插件检测敏感数据并表示为不同颜色 |  |

# 成功后不要对网站做任何修改