信息安全导论 第七章 网络边界防御技术

目录

一、网络边界防御概述

1.1 网络边界定义

1.2 边界防御技术对比(补充)

二、防火墙技术

2.1 防火墙基础

2.2 防火墙分类*

2.3 防火墙关键技术对比

2.4 防火墙体系结构

2.5 防火墙局限性

三、虚拟专用网(VPN)技术

3.1 VPN核心特性

3.2 VPN分类

3.3 VPN关键技术

四、安全网关技术

4.1 网关类型与功能

4.2 UTM网关的优缺点

一、网络边界防御概述

1.1 网络边界定义

- 核心概念:

- 区域边界:信息系统与外部网络交互的逻辑/物理门户(IATF定义),是安全控制的第一道防线。

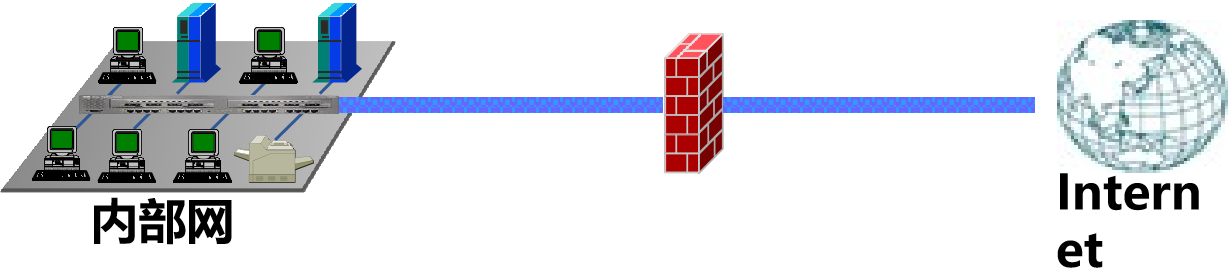

- 网络边界:连接不同安全级别网络的交界点(如企业内网与互联网)。

- 典型边界场景:

- 企业内部网络 ↔ 外部网络

- 部门间网络隔离(如财务部与普通部门)

- 分支机构与总部互联

- 等保2.0要求:

- 强制通过受控接口通信,禁止非授权设备接入,限制无线网络接入。

1.2 边界防御技术对比(补充)

| 技术 | 核心功能 | 典型产品 | 适用场景 |

|---|---|---|---|

| 防火墙 | 基础访问控制(网络/传输层) | 深信服、华为、天融信 | 企业网络出入口 |

| UTM网关 | 多功能集成(防火墙+IPS+防病毒) | 奇安信、网御星云 | 中小企业综合防护 |

| 网闸 | 物理隔离+协议摆渡 | 天融信网闸 | 高敏感环境(如军工、政府) |

| VPN | 加密通信隧道 | 深信服VPN、IPSec VPN | 远程办公、分支机构互联 |

二、防火墙技术

2.1 防火墙基础

- 核心定义:

- 访问控制:基于安全策略(ACL)的“允许/拒绝”机制,是网络边界的核心访问控制设备。

- 等保2.0要求:必须部署防火墙实现区域隔离,记录流量日志并支持集中管理(如SIEM集成)。

- 关键特性补充:

- 透明模式:无需修改网络拓扑,但可能引入延迟(微秒级)。

- 隐身性:防火墙自身不响应探测请求(如ICMP),防止暴露网络结构。

2.2 防火墙分类*

| 分类维度 | 类型 | 典型场景 | 代表产品 |

|---|---|---|---|

| 部署形态 | 硬件防火墙 | 企业网络边界 | 华为USG、思科ASA |

| 软件防火墙 | 个人终端/云环境 | Windows Defender防火墙 | |

| 虚拟防火墙(NFV) | 云平台(如AWS Security Group) | VMware NSX | |

| 功能定位 | 传统防火墙 | 基础包过滤 | iptables(Linux) |

| 下一代防火墙(NGFW) | 应用识别+威胁防护 | Palo Alto PA系列、FortiGate |

注:NGFW已成为主流,集成IPS、沙箱、DLP等功能,支持应用层协议(如HTTP/SQL)深度解析。

2.3 防火墙关键技术对比

| 技术 | 工作层次 | 优势 | 缺陷 | 适用场景 |

|---|---|---|---|---|

| 包过滤 | 网络层 | 高性能(线速转发) | 无法处理FTP动态端口、无用户认证 | 基础网络隔离 |

| 状态检测 | 传输层 | 动态跟踪TCP状态(防伪造会话) | 不识别HTTP恶意内容(如SQL注入) | 企业内外网边界 |

| 应用代理 | 应用层 | 细粒度控制(如阻断微信文件传输) | 性能低(需拆包检查)、不支持所有应用协议 | 高安全需求场景(如政府) |

演进趋势:

- 深度包检测(DPI):识别加密流量(如TLS 1.3)中的威胁,依赖AI行为分析。

- 零信任架构:防火墙从“边界守卫”转向“微隔离控制器”,结合身份认证(如SDP)。

2.4 防火墙体系结构

- 双宿主主机:

- 风险:若主机被攻破,攻击者直接访问内网。需禁用IP转发并强化主机安全。

- 屏蔽子网(DMZ):

- 最佳实践:

- 将Web服务器、邮件服务器置于DMZ,仅开放必要端口(如80/443)。

- 内外路由器策略:外路由器阻断私有IP(RFC 1918),内路由器仅允许DMZ到内网的指定流量。

- 最佳实践:

2.5 防火墙局限性

- 绕过攻击:

- 案例:攻击者利用VPN或4G热点绕过企业防火墙,需搭配终端DLP和网络准入控制(NAC)。

- 高级威胁:

- 文件病毒:防火墙无法检测压缩包内恶意代码,需结合沙箱或EDR。

- 零日漏洞:如Log4j RCE,依赖NGFW的漏洞特征库紧急更新。

- 内部威胁:

- 防御方案:分布式防火墙(如主机防火墙)+ 网络微隔离(如Cisco TrustSec)。

三、虚拟专用网(VPN)技术

3.1 VPN核心特性

- 低成本:节省专线费用。

- 高安全性:加密通信(如IPSec、TLS)。

- 灵活扩展:简单配置即可新增节点。

3.2 VPN分类

| 分类依据 | 类型 | 应用场景 |

|---|---|---|

| 协议 | PPTP、L2TP、IPSec、TLS | 不同加密需求(如IPSec适合企业级加密)。 |

| 应用 | Access VPN、Intranet VPN、Extranet VPN | 远程办公、分支机构互联、跨企业合作。 |

3.3 VPN关键技术

- 加密技术:AES、RSA等算法保障数据机密性。

- 隧道技术:

- 二层隧道(如PPTP):封装PPP帧。

- 三层隧道(如IPSec):隐藏IP地址。

- 身份认证:防止非法接入(如证书、双因素认证)。

四、安全网关技术

4.1 网关类型与功能

| 类型 | 功能 | 代表设备 |

|---|---|---|

| UTM网关 | 集成防火墙、IPS、防病毒等 | 网御星云、奇安信 |

| 防病毒网关 | 拦截恶意软件 | 趋势科技、赛门铁克 |

| IPS | 实时检测并阻断入侵 | 深信服、华为 |

4.2 UTM网关的优缺点

- 优点:防御混合攻击,降低设备复杂度。

- 缺点:性能与稳定性弱于单一功能设备。