安全测试漫谈:如何利用X-Forwarded-For头进行IP欺骗与防护

安全测试漫谈:如何利用X-Forwarded-For头进行IP欺骗与防护

一、引言:被伪造的“数字身份”

IP地址是Web应用程序识别用户身份、实施访问控制和安全审计的关键依据。然而,在多层代理架构中,为了向后端服务器传递用户真实IP,产生了 X-Forwarded-For (XFF) 这样的标准头。

危险在于:如果应用程序盲目信任该头的值,攻击者便能轻易伪造IP,从而伪装成任意用户、绕过安全限制。这使其成为安全测试中必须检查的关键点。

二、X-FF原理:为何它能代表IP?

X-Forwarded-For 是一个事实标准,用于在通过HTTP代理或负载均衡器时,保留原始客户端的IP地址。

- 正常流程:用户 → 代理 → 服务器。服务器只能看到代理的IP。

- 解决方案:可信的代理会在将请求转发给服务器前,添加

X-Forwarded-For: <用户真实IP>头。 - 多级代理:会形成逗号分隔的列表:

X-Forwarded-For: 原始IP, 代理1IP, 代理2IP

三、安全风险:信任失控的后果

一旦应用程序错误地从该头中读取并信任客户端IP,就会导致严重漏洞:

- 访问控制绕过:访问仅限于特定IP(如公司内网IP段)的后台或API接口。

- 速率限制失效:绕过基于IP的登录尝试、短信发送、API调用等频率限制。

- 日志污染与审计失效:在审计日志中注入伪造IP,干扰安全事件调查与取证。

- 业务逻辑漏洞:影响依赖IP地址的功能(如地理位置校验、投票、优惠券领取等)。

四、安全测试实战:如何测试XFF篡改

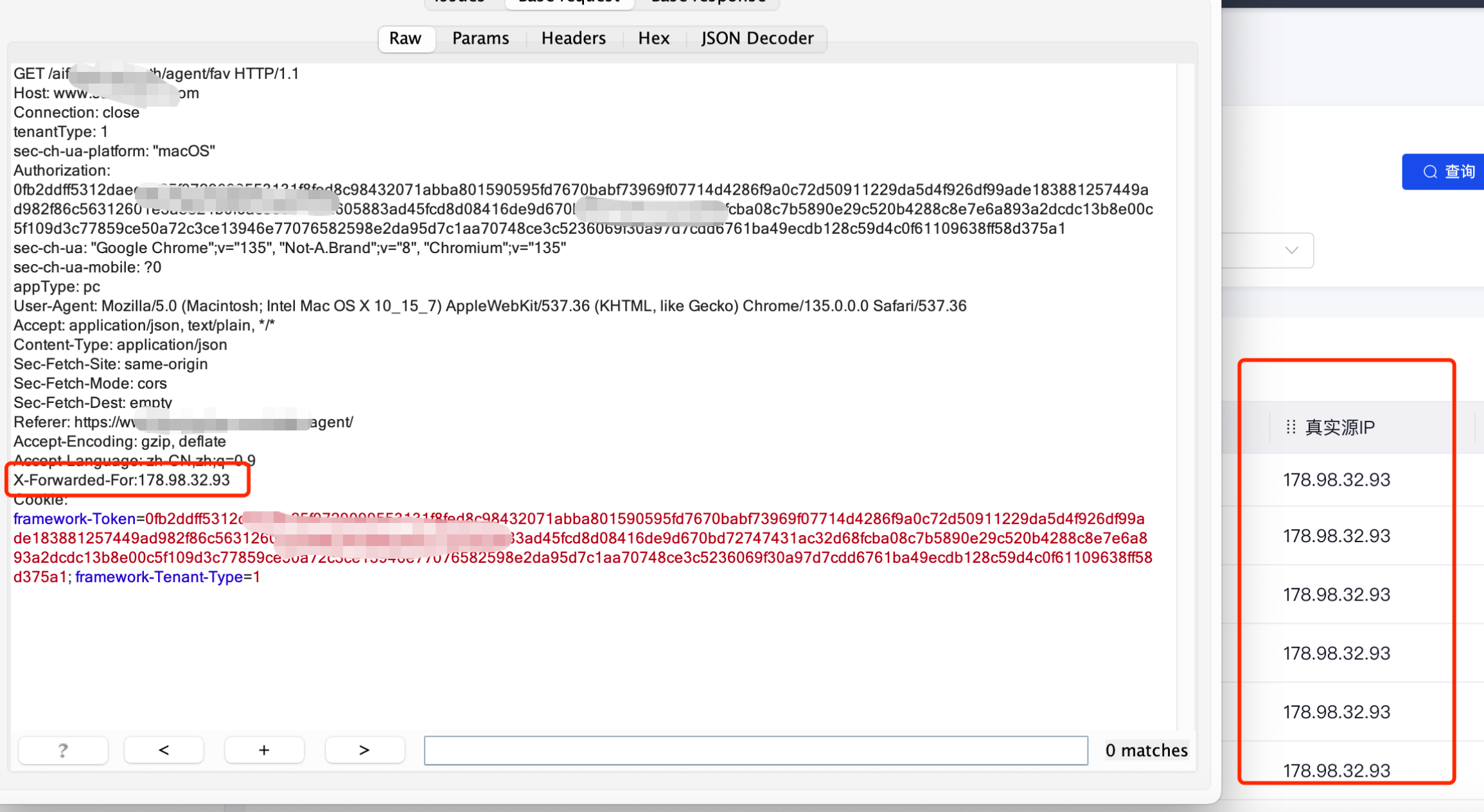

测试的核心方法是:拦截HTTP请求,修改XFF头,重放并观察响应是否因IP变化而受到影响。

测试步骤:

-

识别目标:找到依赖IP地址的功能点,如管理员登录页面、内部系统、受限API、短信接口等。

-

拦截请求:使用

Burp Suite、ZAP等代理工具拦截目标请求。 -

篡改与重放:

- 添加/修改头:在请求中插入或修改

X-Forwarded-For头。 - 常用测试值:

X-Forwarded-For: 127.0.0.1X-Forwarded-For: 192.168.1.1(内网IP)X-Forwarded-For: 8.8.8.8

- 观察响应:对比篡改前后响应的状态码、返回数据或页面内容是否不同。例如,是否从403变为200,或是否可以突破“操作过于频繁”的限制。

- 添加/修改头:在请求中插入或修改

-

自动化测试:可将此测试集成到安全扫描流程中,使用脚本批量测试。

高效工具推荐:

- Burp Suite Repeater模块:用于手动修改和重放请求,是测试此漏洞的首选工具。

- 浏览器插件(如ModHeader):可全局修改浏览器请求头,方便快速测试。

- cURL命令:适合编写自动化测试脚本。

curl -H "X-Forwarded-For: 6.6.6.6" http://target.com/admin/

五、根治策略:如何正确防御?

防御的核心原则是:任何来自客户端的输入都是不可信的,包括HTTP请求头。

-

最佳方案:在代理层解决(推荐)

在最前端的反向代理(如Nginx)上覆盖此头,确保传递到后端的XFF值可信。# Nginx 配置示例 location / {proxy_set_header X-Real-IP $remote_addr; # 设置一个可信的新头proxy_set_header X-Forwarded-For $remote_addr; # 覆盖,而非追加客户端传来的值proxy_pass http://your_backend; }这样,后端应用从

X-Forwarded-For头中取到的就是代理服务器设置的可信值。 -

应用层方案:正确解析与信任链

如果无法修改代理配置,则必须在应用代码中处理:- 配置可信代理IP:明确指定哪些IP地址是公司的负载均衡器或代理。

- 从右向左解析:XFF链中最左边的IP由客户端控制,最右边的IP由可信代理添加。应从右向左遍历,直到找到一个非可信代理的IP,即为真实客户端IP。

- 使用框架内置功能:现代Web框架(如Django、Rails、Express)通常提供了处理可信代理的中间件。务必查阅文档并正确配置,而不要自己手动解析。

六、总结

X-Forwarded-For 头裂开了应用程序的“信任面具”:它本是解决问题的功臣,但错误的信任会导致身份伪造漏洞。

- 对测试人员:修改XFF头是检验应用身份信任机制的简单有效方法。

- 对开发者:必须在架构设计之初就明确信任边界,通过在代理层覆盖或在应用层严格验证来彻底杜绝此风险。