如何检查GitHub上可能潜在的信息泄漏

随着GitHub的用户越来越多,许多的大型仓库正陆续往GitHub上迁移,作为程序员,难免会不慎将敏感信息提交到GitHub平台上,之前的华住酒店事件也提醒了我们GitHub仓库中登录凭证对于企业信息安全的重要性,作为一个重度依赖GitHub的“码农”,本文将提供一个检查并移除敏感信息的方式。

检查潜在的泄漏

首先我们需要检查出潜在的泄漏,只有定位到敏感信息的位置后我们才能加以修复。

简易操作,使用 Google 的域名搜索,例如:

site:github.com GITHUB_ACCESS_TOKEN但是,Git 作为一个版本控制系统,如此搜索能搜索到的最多也是最后一个 commit 中包含的信息,如果需要对一个个人或者组织的所有仓库的所有 commit 进行检查的话,可以使用一个成熟一些的工具,例如:Gitrob。

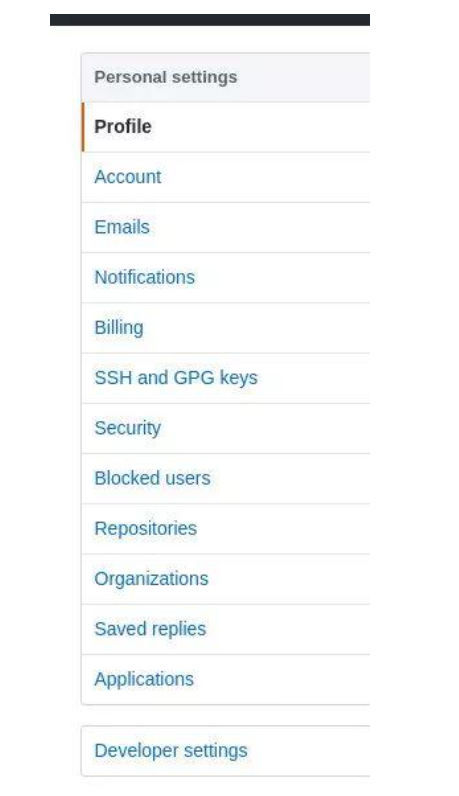

Gitrob 需要申请一个 "personal access token",在 GitHub 个人的 Settings 中选择 "Developer settings":

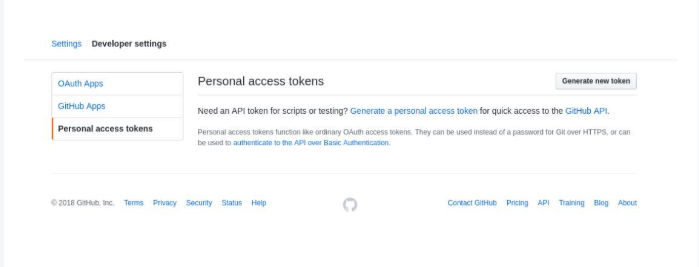

选择 "Personal access tokens" 并且生成:

将生成好的 token 放入自己的环境变量(比如 .bashrc)中:

export GITROB_ACCESS_TOKEN=deadbeefdeadbeefdeadbeefdeadbeefdeadbeef如果不希望改变文件的话可以在执行前直接运行上述指令或通过加运行参数-github-access-token 启动,不过这样的话记得清理掉自己的指令历史。