防火墙虚拟系统

虚拟系统概述

虚拟化(Virtualization)的含义很广泛。将任何一种形式的资源抽象成另一种形式,都可以称为虚拟化。虚 拟化是资源的逻辑表示,使资源的分配不受物理限制。

虚拟化使得在一台物理的服务器上可以跑多台虚拟机,虚拟机共享物理机的CPU、内存、I/O硬件资源,但逻 辑上虚拟机之间是相互隔离的。虚拟化可以达到节省硬件成本、能耗和空间的目的。

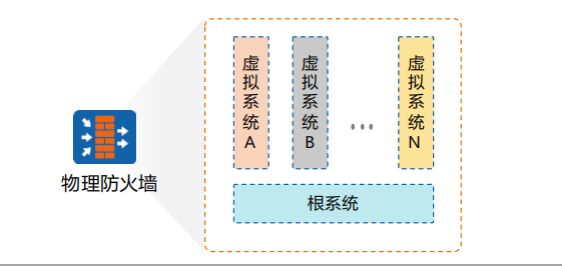

防火墙虚拟系统是指将一台物理防火墙设备从逻辑上划分为多个虚拟系统。虚拟系统之间相互独立,有自己 的接口、地址集、用户/用户组、路由表项以及策略,并可通过虚拟系统的管理员进行配置和管理。

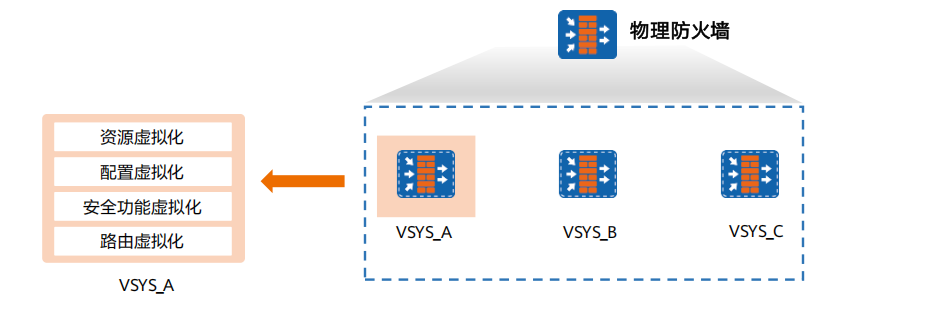

为了实现每个虚拟系统的业务都能够做到正确转发、独立管理和相互隔离,防火墙主

要实现了以下方面的虚拟化:

资源虚拟化:每个虚拟系统都有独享的资源,包括接口、VLAN、策略和会话等。根系统管理员分配给每个虚拟系统,由各个虚拟系统自行管理和使用。

配置虚拟化:每个虚拟系统都拥有独立的虚拟系统管理员和配置界面,每个虚拟系统管理员只能管理自己所属的虚拟系统。

安全功能虚拟化:每个虚拟系统都可以配置独立的安全策略及其他安全功能,只有属于该虚拟系统的报文才会受到这些配置的影响。

路由虚拟化:每个虚拟系统都拥有各自的路由表,相互独立隔离。目前仅支持静态路由的虚拟化。通过以上几个方面的虚拟化,当创建虚拟系统之后,一台物理防火墙上划分出多台相互独立的逻辑设备,每个虚拟系统的管理员都像在使用一台独占的设备。应用场景主要有:大中型企业网络隔离、云计算的安全网关

虚拟系统基本概念

虚拟系统管理独立

虚拟系统特点

虚拟系统类型

防火墙上存在根系统和虚拟系统两种类型的虚拟系统。

根系统(Public)

根系统是防火墙上缺省存在的一个特殊的虚拟系统。即使虚拟系统功能未启用,根系统也依然存在。此时,管理员对防火墙进行配置等同于对根系统进行配置。启用虚拟性功能后,根系统会继承先前防火墙的配置。

在虚拟系统这份特性中,根系统的作用是管理其他虚拟系统,并为虚拟系统间的通信提供服务。

虚拟系统(VSYS)

虚拟系统是防火墙上划分出来的、独立运行的逻辑设备。

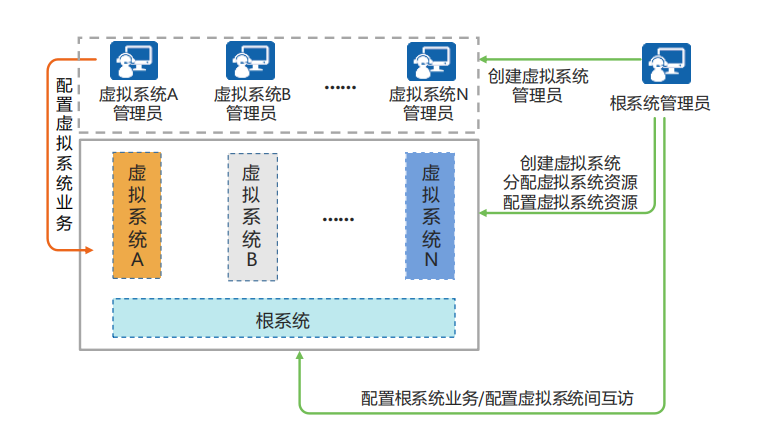

虚拟系统管理

虚拟系统的管理和配置是相互独立的,所对应的管理员也是不同的。根据虚拟系统的类型,管理员分为根系统管理员和虚拟系统管理员。两类管理员的作用范围和功能都不相同。

·根系统管理员

1、启用虚拟系统功能后,设备上已有的管理员将成为根系统的管理员。管理员的登录方式、管理权限、认证方式等均保持不变。根系统管理员负责管理和维护设备、配置根系统的业务。

2、只有具有虚拟系统管理权限的根系统管理员才可以进行虚拟系统相关的配置,如创建、删除虚拟系统,为虚拟系统分配资源等。

虚拟系统管理员

1、创建虚拟系统后,根系统管理员可以为虚拟系统创建一个或多个管理员。虚拟系统管理员的作用范围与根系统管理员有所不同:虚拟系统管理员只能进入其所属的虚拟系统的配置界面,能配置和查看的业务也仅限于该虚拟系统;根系统管理员可以进入所有虚拟系统的配置界面,如有需要,可以配置任何一个虚拟系统的业务。

2、为了正确识别各个管理员所属的虚拟系统,虚拟系统管理员用户名格式统一为“管理员名@@虚拟系统名”。

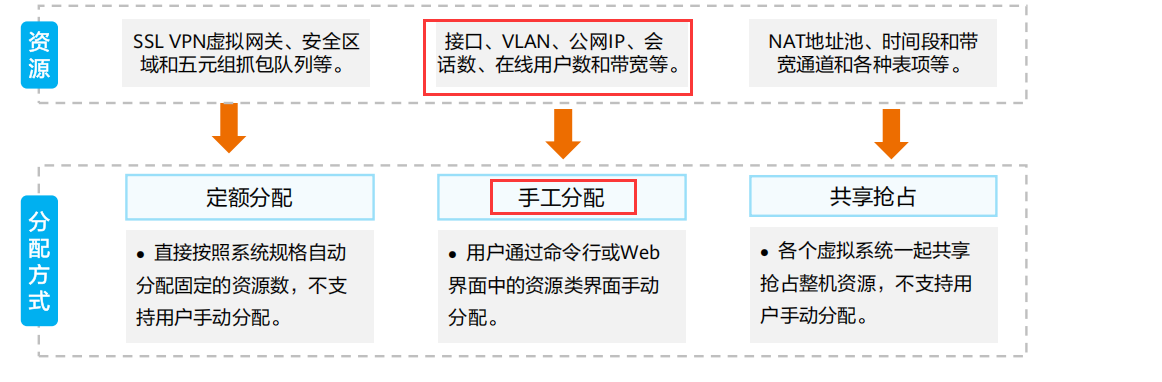

虚拟系统资源分配

资源分配

防火墙实现虚拟系统业务的基础资源支持定额分配和手工分配;此外,其他资源使用共享抢占方式进行资源分配。不同资源采用不同的分配方式。

管理员为虚拟系统手工分配资源时,首先需要配置资源类,并在资源类中指定各个资源项的保证值和最大值,然后将资源类与虚拟系统绑定。虚拟系统可以使用的资源数量受资源类中配置的保证值和最大值控制。保证值:虚拟系统可使用某项资源的最小数量。这部分资源一旦分配给虚拟系统,就被该虚拟系统独占。最大值:虚拟系统可使用某项资源的最大数量。虚拟系统可使用的资源能否达到最大值视其他虚拟系统对该项资源的使用情况而定。如果虚拟系统不绑定资源类,则虚拟系统的资源不受限制,虚拟系统和根系统以及其他未绑定资源类的虚拟系统一起共同抢占整机的剩余资源。如果虚拟系统绑定的资源类对某些资源项未指定最大值和保证值,则虚拟系统的这些资源项不受限制,虚拟系统和根系统以及其他未限定该资源项的虚拟系统一起共同抢占整机的剩余资源。分配公网IP地址时,需要遵循以下几项原则:在exclusive模式下,一个公网IP地址只能被分配给一个虚拟系统;在free模式下,一个公网IP地址可以被分配给多个虚拟系统;公网IP地址不能与根系统上的NATServer功能中的Global地址冲突;公网IP地址不能与根系统上的NAT地址池冲突。手工分配-带宽资源

带宽资源主要是指网络中关键业务所需的带宽。在防火墙中可通过手工分配的方式设置,避免线路繁忙时,关键业务受影响。

带宽资源分为入方向带宽、出方向带宽和整体带宽三类。一条数据流是受哪类带宽资源限制与流量的出接口或入接口有关。

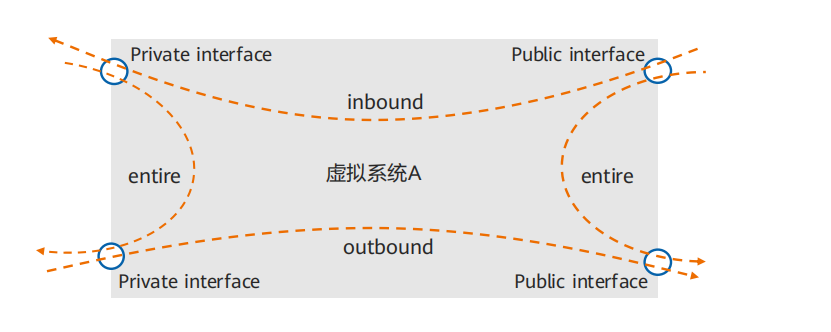

如图所示,虚拟系统A有两个公网接口和两个私网接口。虚拟系统A入方向流量、出方向流量和整体流量如下:

入方向(inbound)流量:从公网接口流向私网接口的流量,受入方向带宽的限制。

出方向(outbound)流量:从私网接口流向公网接口的流量,受出方向带宽的限制。

整体(entire)流量:虚拟系统的全部流量=入方向流量+出方向流量+私网接口到私网接口的流量+公网接口到公网接口的流量。整体流量受整体带宽的

限制。

此处的公网接口并不是特指防火墙连接Internet的接口。而是指接口下配置了setpublic-interface命令的接口。私网接口则是指未配置set public-interface的接口。

在跨虚拟系统转发的场景中,Virtual-if接口默认为公网接口。

虚拟系统流量隔离

虚拟系统的分流

报文进入防火墙后,先确定报文与虚拟系统的归属关系,若防火墙配置了虚拟系统,则报文仅根据虚拟系统内的策略和表项对报文进行处理;若未配置虚拟系统,则直接根据根系统的策略和表项处理。

分流是指确定报文与虚拟系统归属关系的过程。防火墙通过分流将进入设备的报文送入正确的虚拟系统处理,

分流方式有以下三种:

基于接口:接口工作在三层时,采用基于接口的分流方式。

基于VLAN:接口工作在二层时,采用基于VLAN的分流方式。

基于VNI:虚拟系统和VXLAN结合使用时,采用基于VNI的分流方式。设备管理口GE0/0/0无法作为业务口,分配给虚拟系统。

接口可以通过不同VLAN的流量,而不同流量又属于不同的虚拟系统,因此基于VLAN的分流时,二层接口不属于任何虚拟系统。