应急响应-Windows资源监视器

Windows资源监视器(Resource Monitor)应急响应笔记,结合系统监控、异常诊断与攻击行为分析,重点聚焦实战场景:

一、资源监视器核心功能与应急定位

快速启动方式

- 命令法:

Win + R→ 输入resmon→ 回车(全版本通用) - 任务管理器:

Ctrl + Shift + Esc→ “性能”选项卡 → “打开资源监视器”

- 命令法:

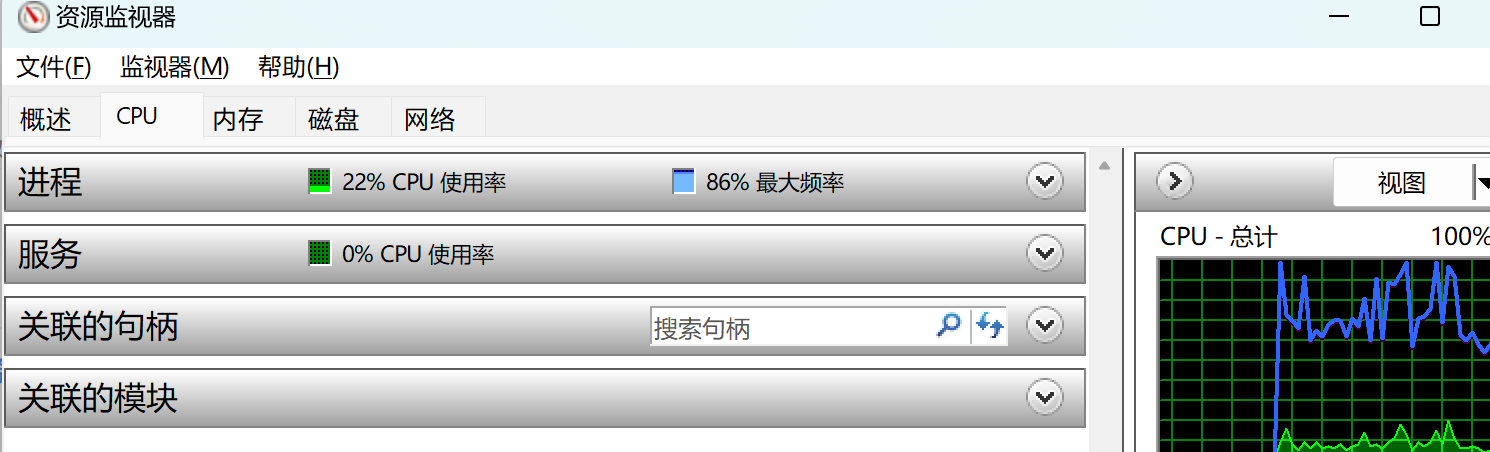

四大监控模块与安全关联

模块 关键指标 安全事件线索 CPU 持续>90%的进程、异常服务名 挖矿病毒、勒索软件加密行为 内存 硬错误/秒 > 0、工作集内存突增 内存马注入、恶意进程驻留 磁盘 队列长度 > 2、异常写入速度 (MB/s) 数据窃取、日志篡改、勒索文件加密 网络 非信任进程的TCP连接、高带宽占用 C2通信、端口扫描、DDoS木马

二、安全事件诊断流程

步骤1:快速定位异常进程

- CPU视图:

- 按CPU占用排序,结束伪装进程(如

svchost.exe -k后无参数) - 勾选可疑进程 → 查看“关联的句柄” → 定位恶意DLL路径(如

C:\Temp\*.dll)

- 按CPU占用排序,结束伪装进程(如

- 内存视图:

- 检查“硬错误/秒”:持续高位表明物理内存不足,可能被恶意进程耗尽

步骤2:磁盘活动分析与勒索软件响应

- 磁盘选项卡 → 按“总计(B/秒)”排序:

- 识别异常写入进程(如

ransomware.exe或shadowcopy.exe伪装进程) - 右键结束进程树 → 阻止文件加密扩散

- 识别异常写入进程(如

- 文件活动监控:

- 查看“磁盘活动”列表 → 定位被频繁修改的系统文件(如

*.vhd、ntds.dit)

- 查看“磁盘活动”列表 → 定位被频繁修改的系统文件(如

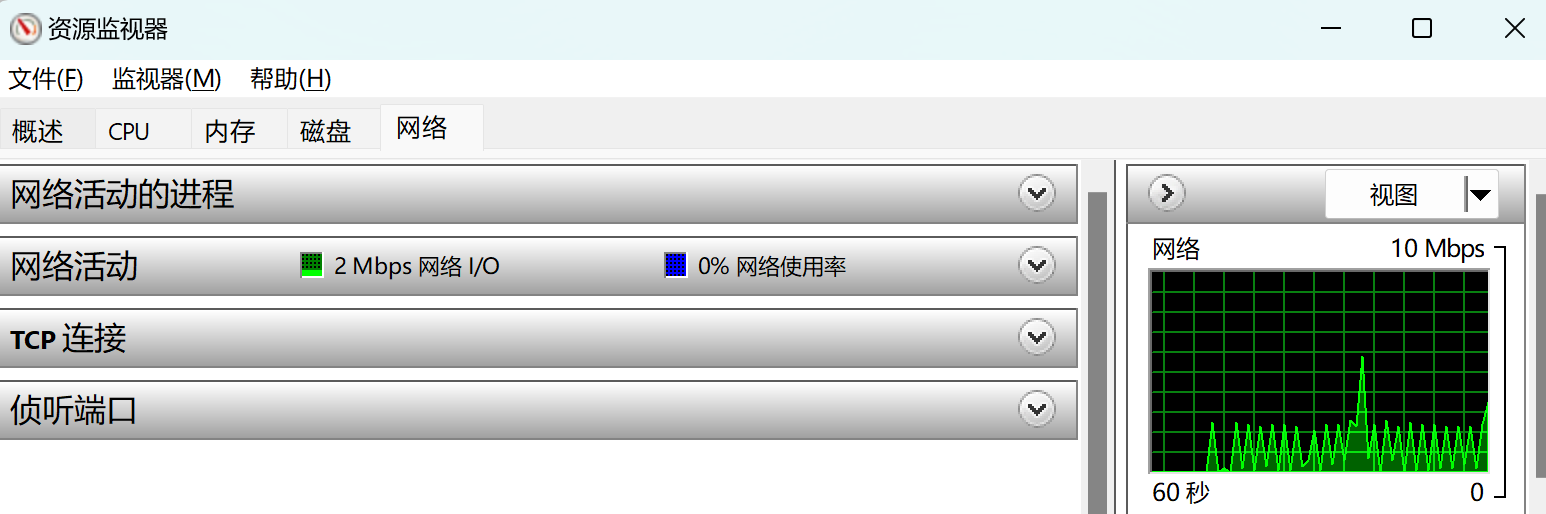

步骤3:网络连接溯源

- 网络选项卡 → 检查“TCP连接”:

- 定位远程IP(如

54.xxx.xxx.xx)→ 通过威胁情报平台(VirusTotal、ThreatBook)查询是否为C2地址 - 结束关联进程 → 使用

netsh advfirewall阻断该IP

netsh advfirewall firewall add rule name="Block_Malicious_IP" dir=in action=block remoteip=54.xxx.xxx.xx - 定位远程IP(如

三、高级技巧:隐藏威胁深度排查

服务伪装检测

- 在CPU视图勾选进程 → 展开“服务”列 → 确认服务描述是否为空或与官方描述不符(如

"Update Service"实际指向非微软路径)

- 在CPU视图勾选进程 → 展开“服务”列 → 确认服务描述是否为空或与官方描述不符(如

内存泄漏与Rootkit检测

- 持续监控“提交(KB)”增长 → 结合RAMMap(Sysinternals工具)分析内存分页,定位驱动级恶意模块

磁盘I/O瓶颈溯源

- 若队列长度持续 > 5:

- 使用

diskspd工具测试磁盘IOPS → 低于厂商标称值60%则可能存在硬件后门或固件层攻击

- 使用

- 若队列长度持续 > 5:

四、应急响应案例参考

案例1:挖矿病毒处置

- 现象:CPU持续100%,风扇狂转。

- 操作:

resmon→ CPU视图 → 发现powershell.exe占用90% → 结束进程树 → 删除计划任务中的恶意任务\Microsoft\Windows\Update\

案例2:勒索软件阻断

- 现象:磁盘活动100%,文件无法打开。

- 操作:磁盘视图 → 定位

encrypter.exe→ 结束进程 → 隔离主机 → 恢复卷影副本(vssadmin list shadows)

五、配套工具推荐

- 进程分析:Process Explorer(查看线程栈、验证签名)

- 网络取证:Wireshark(抓包分析异常协议)

- 内存取证:Volatility(提取恶意进程内存镜像)

- 日志关联:Windows事件ID

4688(进程创建记录)