BugKu Web渗透之需要管理员

启动场景,打开网页,显示如下:

一般没有上面头绪的时候,就是两步:右键查看源代码 和 扫描网站目录。

步骤一:

右键查看源代码 和 扫描网站目录。

右键查看源代码没有发现异常。

于是扫描网站目录,在kali中直接用dirsearch去扫描。

dirsearch -u 网址

结果如下:

一定要等到 Task Completed的提示出来,这样才是扫描完成。

看到扫描结果后,发现该网站有robots.txt。

步骤二:

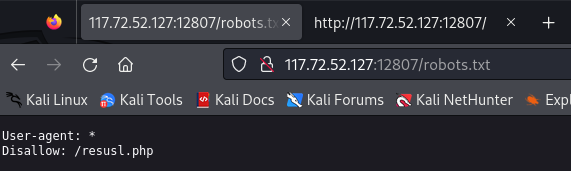

查看robots.txt,结果如下:

看起来,可以查看resusl.php。

步骤三:

查看resusl.php。

看到这边显示如果$_GET[x]是密码的话,后面省略了。我们可以猜测,如果x的值是密码就可以了。

步骤四:

猜测密码。

首先,我猜测是不是下方的IP地址。于是拼接成:117.72.52.127:12807/resusl.php?x=14.153.247.134。结果还是不对。

于是我又猜测密码会不会是管理员,admin。因为题目给了提示。于是尝试拼接网址:

117.72.52.127:12807/resusl.php?x=admin

结果flag出现。

我本来还准备进行爆破的,结果没想到做出来了。感觉这题应该叫弱密码呀。管理员,让我想到其他地方去了。